Galerie: Die menschliche Firewall

Galerie: Vergangenem nachzutrauern, ist selten zielführend. Dennoch: Was waren das noch für Zeiten für die IT und deren Nutzer, als E-Mail-Spam wohl immens nervte, aber in der Regel wenig Schaden anrichtete. Sieht man einmal von der erzwungenen Beschäftigung der Betroffenen ab, den Müll auszusortieren.

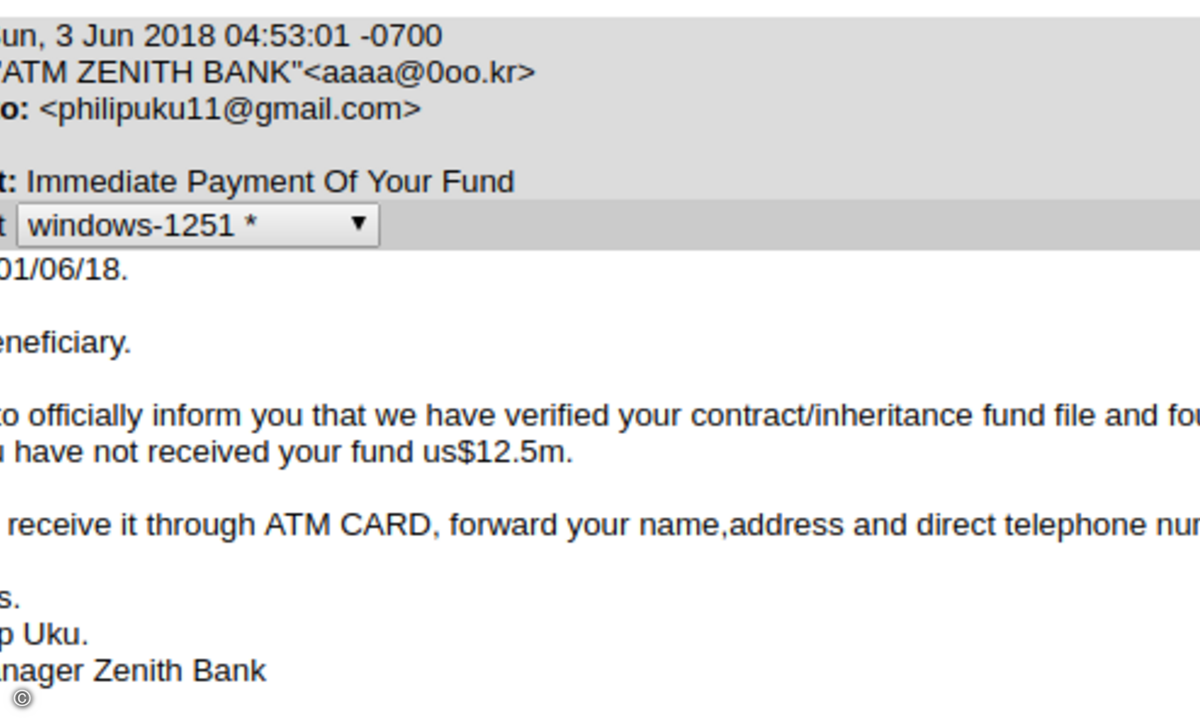

Geldbetrügereien versprechen dem potenziellen Opfer einen attraktiven Geldbetrag. Antwortet der E-Mail-Empfänger, verlangen die Kriminellen in der Regel eine kleinere Summe und versprechen im Gegenzug eine größere Summe zurück – was natürlich nie passiert. Das Lockmittel „Geld“ dient aber häufig auch dazu, unternehmenskritische Informationen abzugreifen, beziehungsweise, einen Computer mit Malware zu infizieren. (Bild: Barracuda Networks)

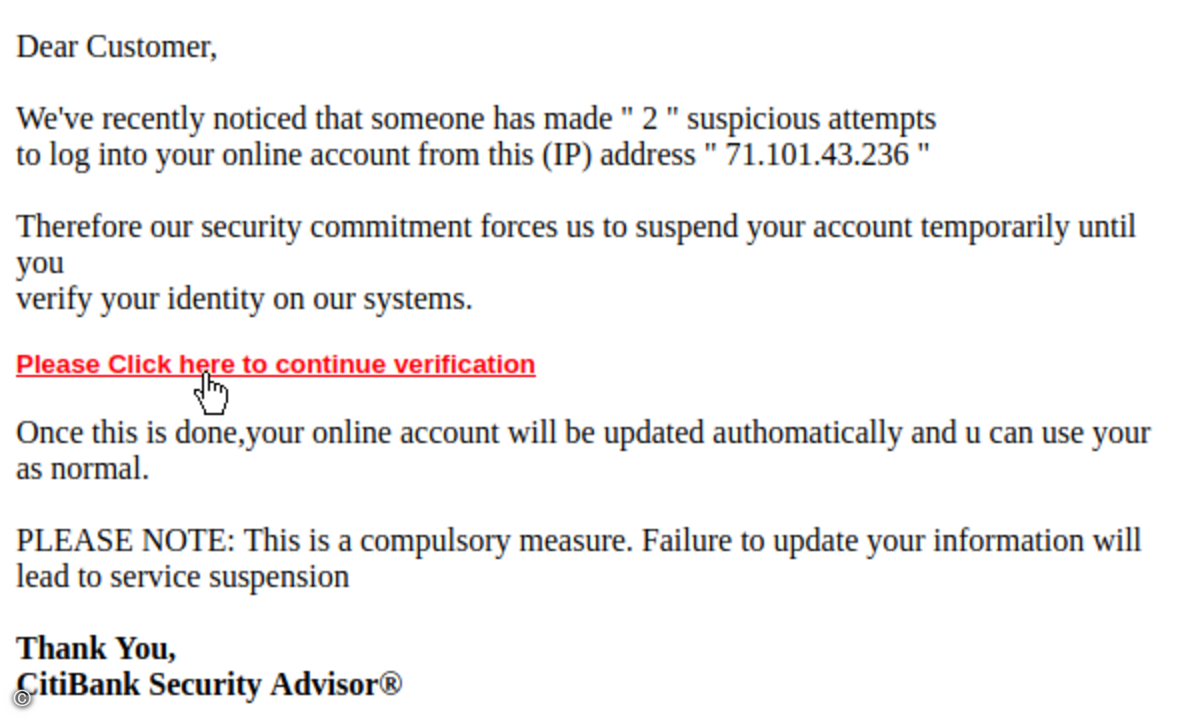

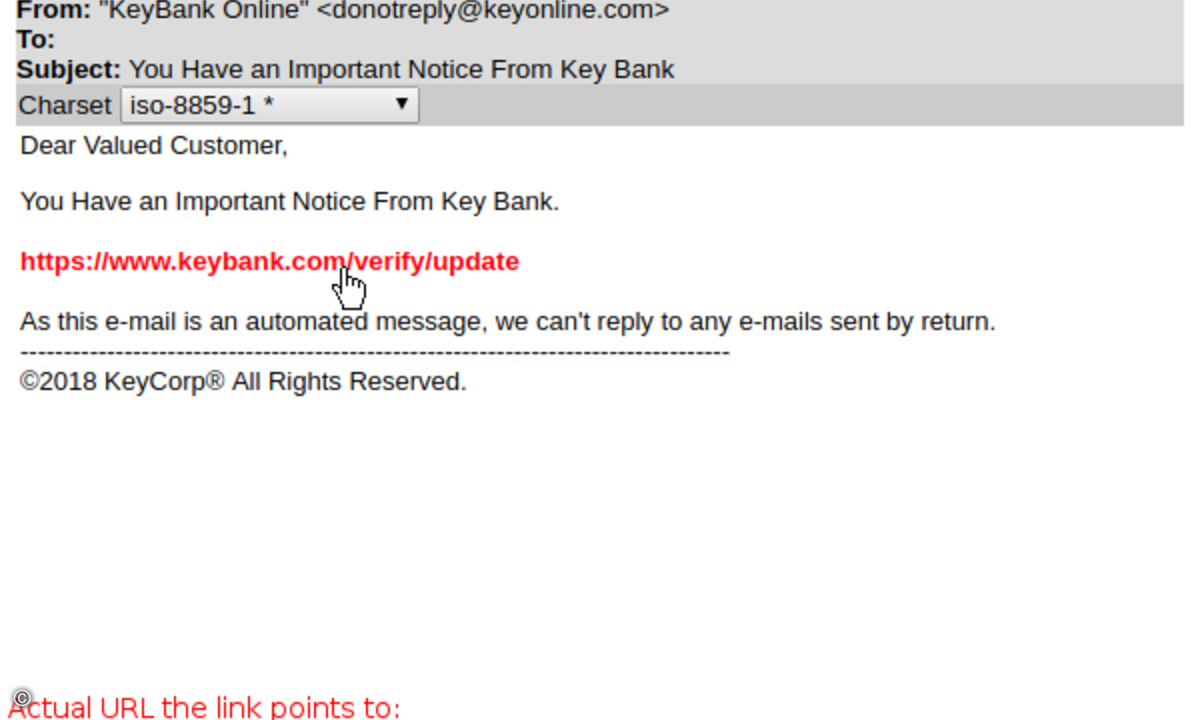

Beim Informationsbetrug versuchen die Kriminellen, möglichst viele relevante Informationen vom E-Mail-Nutzer abzufischen. In diesem Beispiel verschickten die Angreifer eine gefälschte Bankmitteilung, deren vermeintliche Autorität den Adressaten in Sicherheit wiegen und reagieren lassen soll. Klickt der Nutzer auf den Link, wird er aufgefordert, seine Zugangsdaten – Benutzernamen und Passwort – einzugeben, und schon ist es um die Sicherheit geschehen. (Bild: Barracuda Networks)

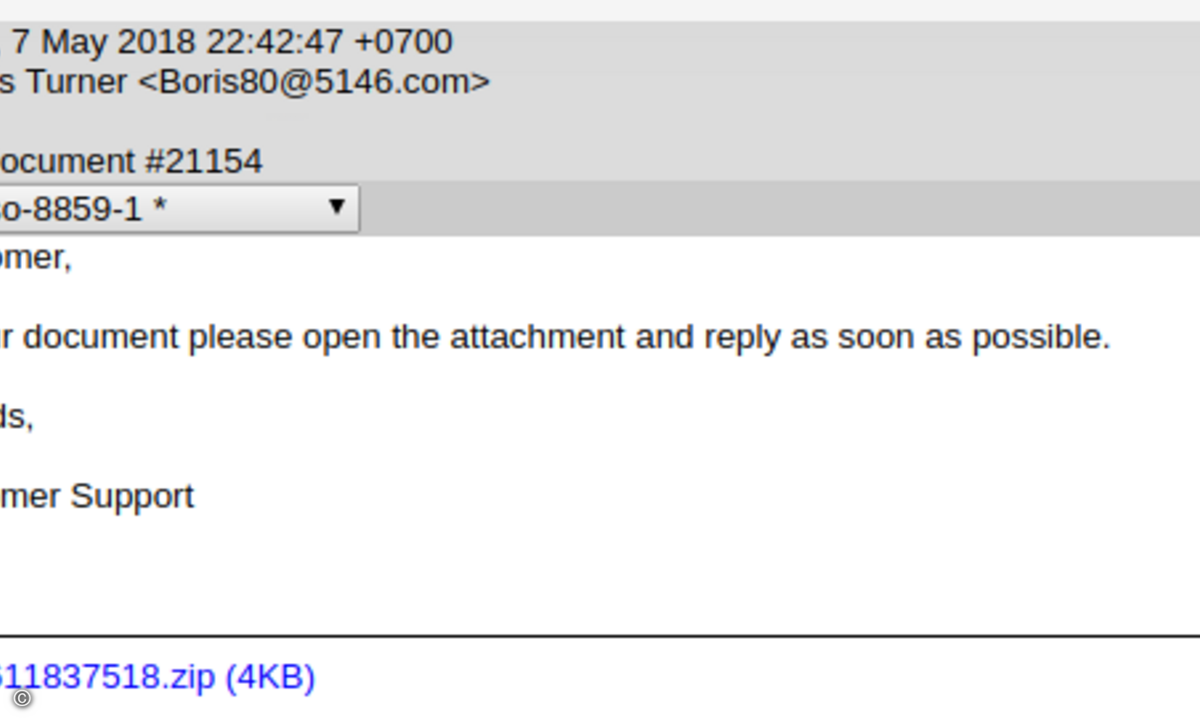

Eine weitere, häufig praktizierte Methode des Phishings ist die Verbreitung von Malware durch Viren, Würmer, Bots, Ransomware oder Password Stealer-Malware. Ziel solcher E-Mails ist es, den Adressaten dazu zu bewegen, entweder einen Anhang zu öffnen (wie im Beispiel gezeigt) oder auf einen schadhaften Link zu klicken. Dies wollen Cyberkriminelle erreichen, indem sie eine dringende Angelegenheit vorgeben, die es sofort zu erledigen gilt, und somit Druck aufbauen. Damit die Malware funktioniert, versuchen die Angreifer das Opfer dahingehend zu manipulieren, dass es die Software installiert. (Bild: Barracuda Networks)

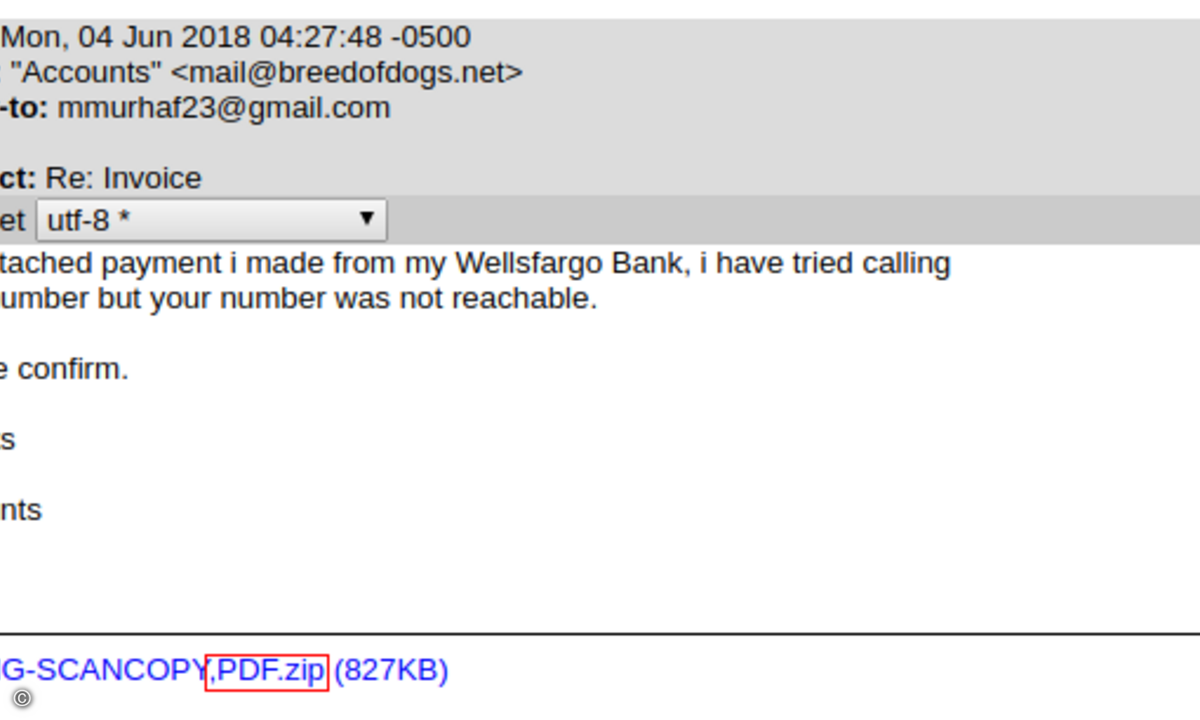

Eigentlich sollte es sich herumgesprochen haben, Anhänge von Unbekannten Absendern oder mit exotisch anmutenden Dateiformatendungen nicht zu öffnen. Damit kalkulieren Cyberkriminelle und minimieren ihr Risiko entdeckt zu werden, mittels Anhängen mit mehreren Dateierweiterungen. Bei dieser Methode versuchen die Angreifer, ihre potenziellen Opfer zu täuschen, indem sie E-Mail-Anhänge mit einem vertrauten Dateityp verschicken. Dahinter lauert dann das Böse.

In diesem realen Versuch verwendeten die Angreifer die Dateierweiterung "PDF.zip". Hier sollten sofort alle Alarmsirenen schrillen, da es sich um zwei verschiedene Dateitypen handelt. Leider wird die drohende Gefahr aufgrund des allseits bekannten .zip-Dateiformats nur allzu gerne übersehen. (Bild: Barracuda Networks)

Nicht alle Bedrohungen kommen in Form von E-Mail-Anhängen daher, ebenso misstrauisch sollten Empfänger sogenannte getarnte Links behandeln. Der Link selbst wirkt erst einmal nicht sonderlich verdächtig. Allerdings ist er nicht das, was er vorgibt zu sein. Dahinter verbirgt sich natürlich eine bösartige URL, die es dann in sich hat. Solche Art Links werden nicht nur zur Verbreitung von Malware verwendet, sondern leiten Nutzer zu Webseiten, die Diebe explizit eingerichtet haben, um Anmeldeinformationen oder andere persönliche Informationen abzugreifen. (Bild: Barracuda Networks)

Während Phishing gewöhnlich auf Massenreichweite abzielt, nehmen Spear Phishing-Botschaften speziell Einzelpersonen oder einzelne Unternehmen ins Visier. Diese Art des personalisierten Angriffs gibt es in den verschiedensten Varianten, etwa als gefälschte E-Mail von Banken, Bezahl- oder Zustelldiensten und sogar vom eigenen Arbeitgeber. Die Absicht ist stets die gleiche: Die Opfer sollen Geldbeträge überweisen oder sensible Daten an Kriminelle weitergeben, die sich als Chef, Kollege oder vertrauenswürdiger Kunde ausgeben.

In diesem Beispiel haben sich die Kriminellen die Zeit genommen, eine trügerische Domain zu registrieren, die den Namen eines tatsächlich existierenden Unternehmens enthält. Wer jedoch aufmerksam hinschaut, wird den falsch geschriebenen Unternehmensnamen im Link bemerken (Netfliix), und die Alarmglocken sollten läuten. Diese Methode des „Typosquattings“ (engl. squatter = Hausbesetzer, übertragen: Tippfehlerdomain, Domaingrabbing) beruht darauf, dass eine Person die Webadresse versehentlich falsch eintippt und dann auf eine alternative Webseite geführt wird, die dem „Typosquatter“ gehört. Diese Seiten können dann ein Konkurrenzangebot, unpassende Werbung oder sonstige unerwünschte Inhalte enthalten. (Bild: Barracuda Networks)