Galerie:

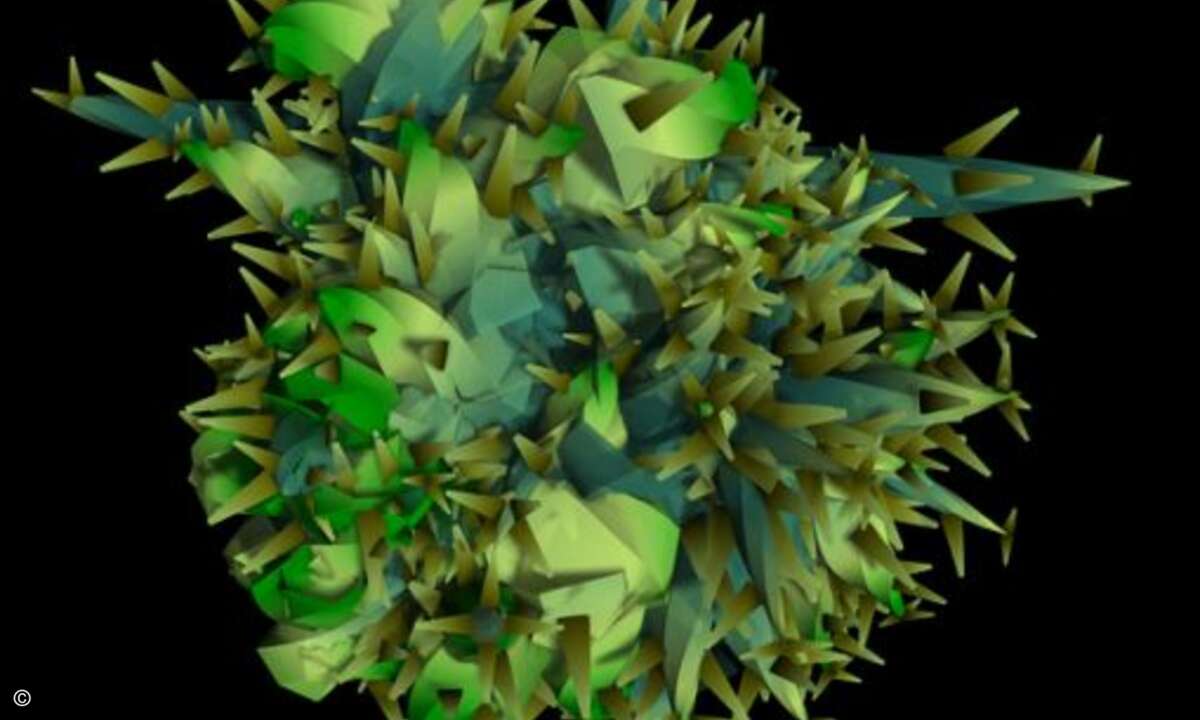

Galerie: Lazy Friday: Malware von ihrer schönsten Seite

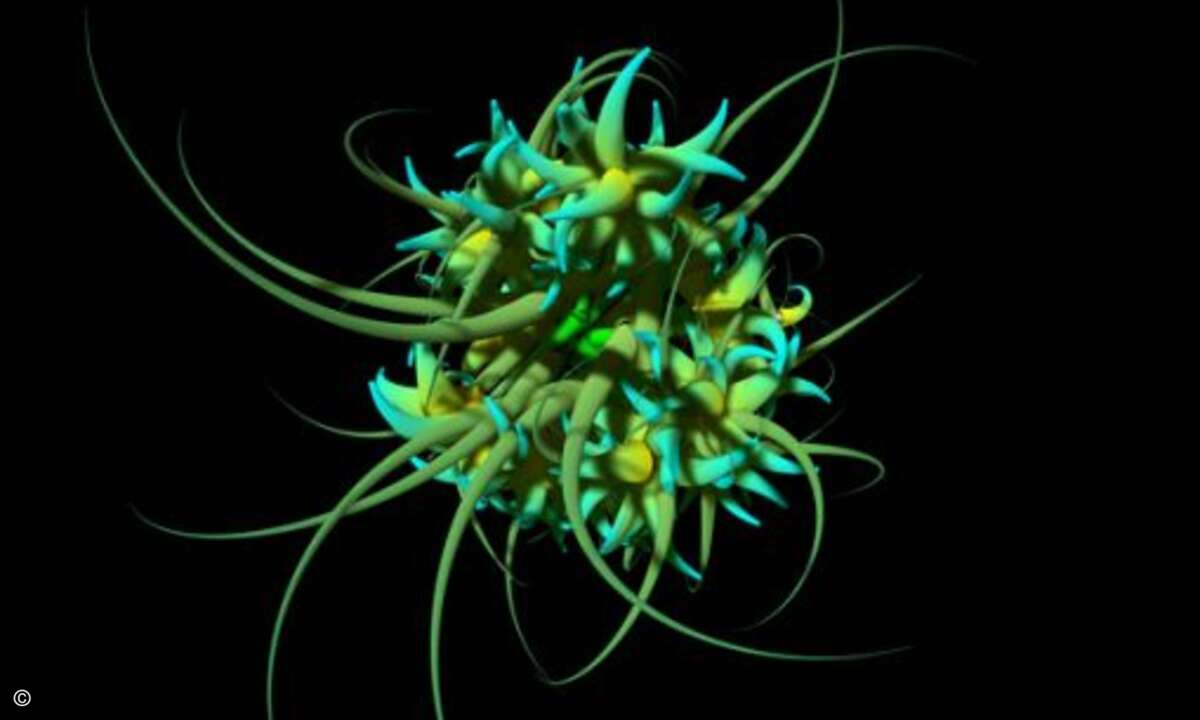

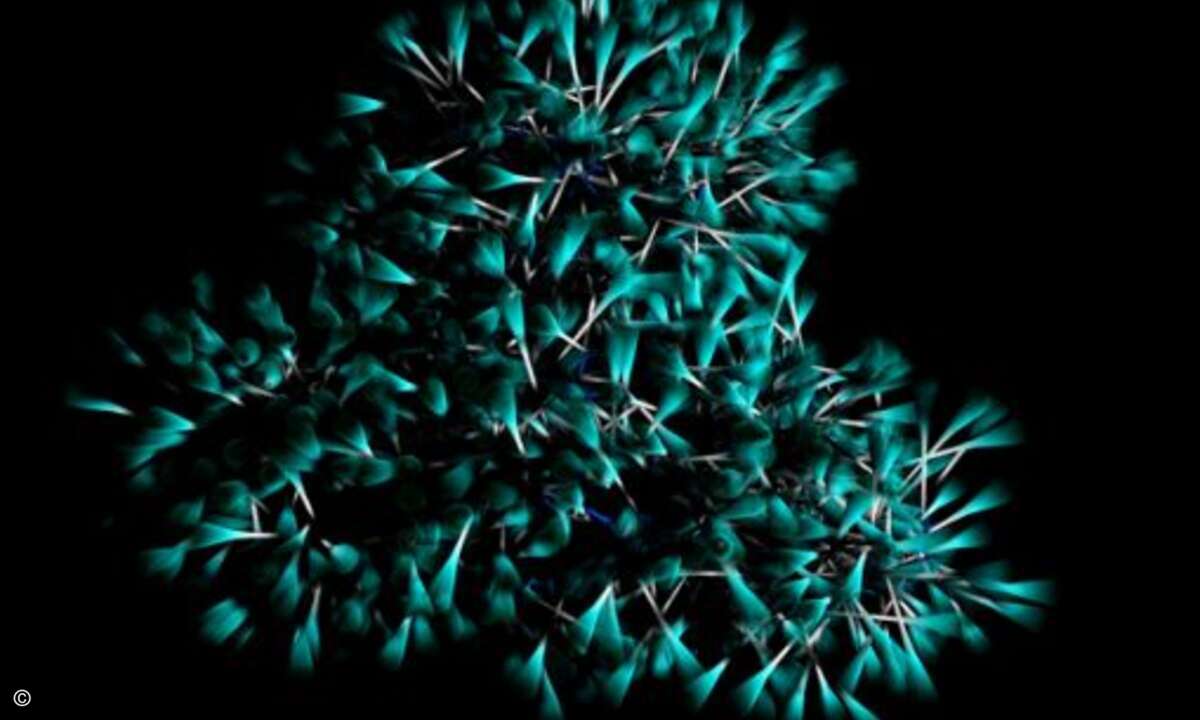

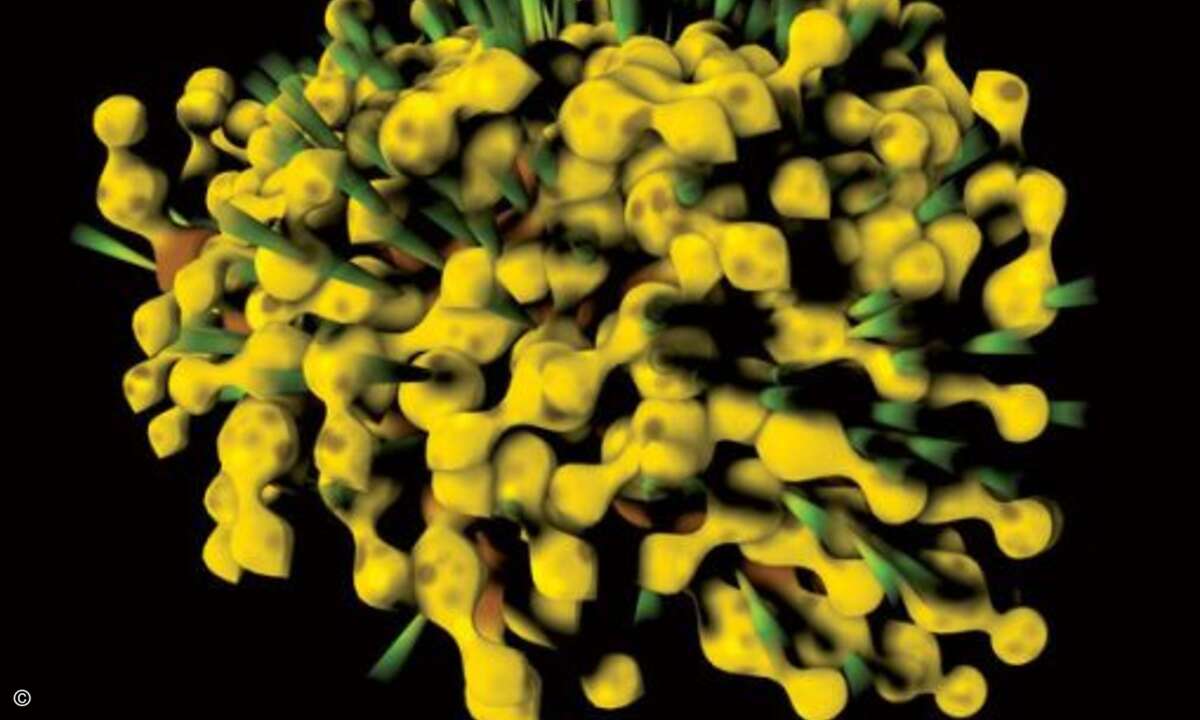

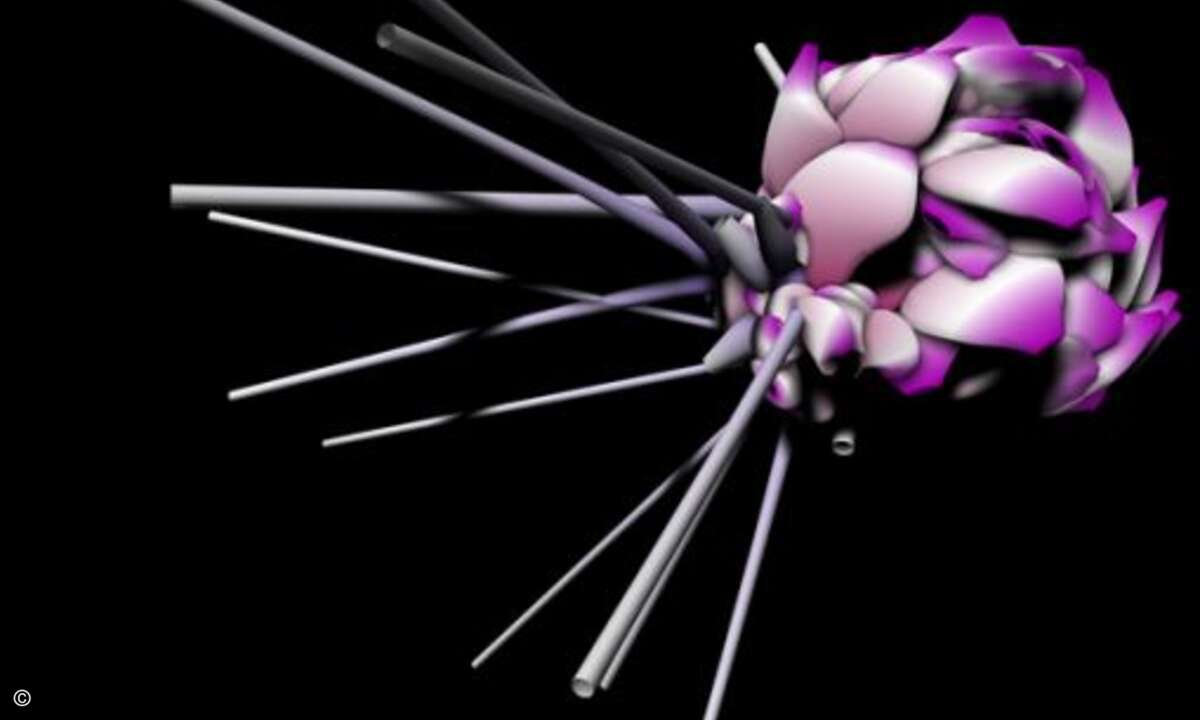

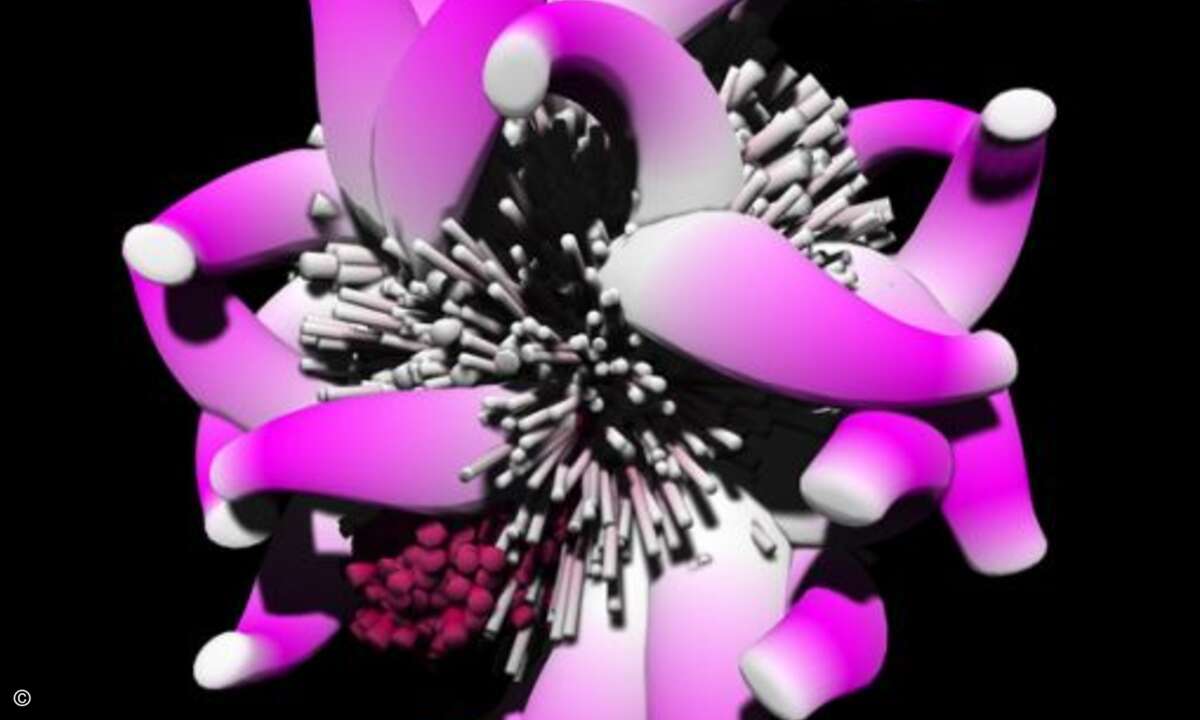

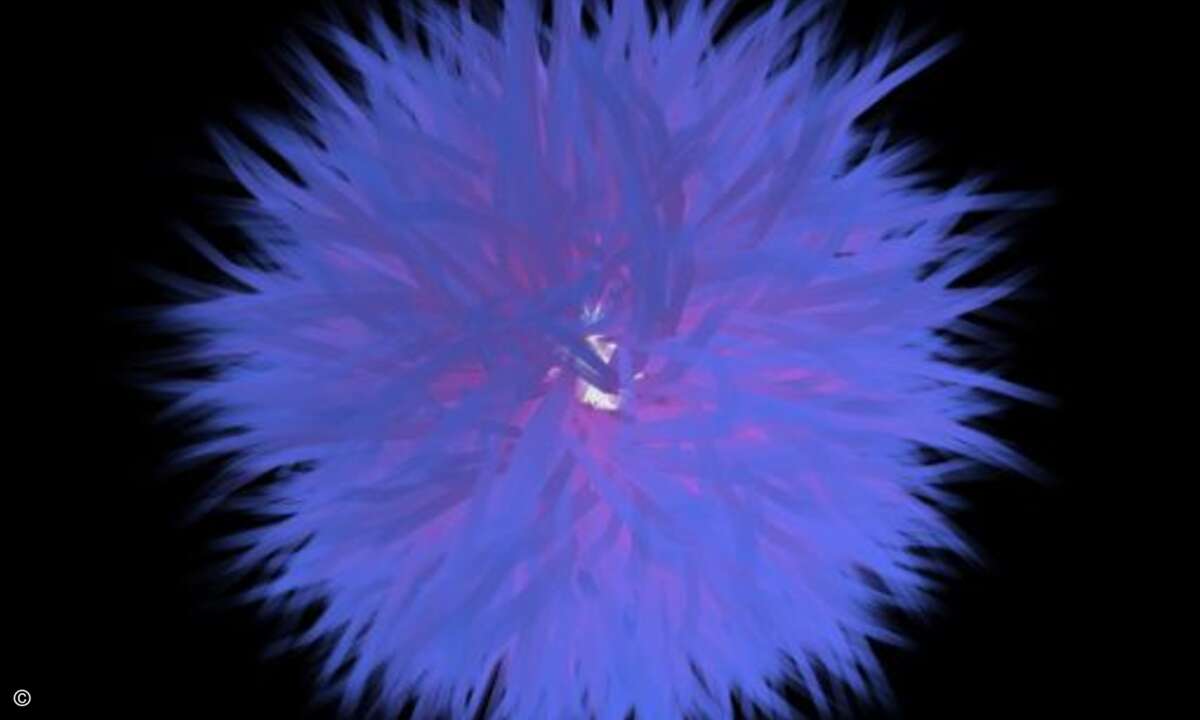

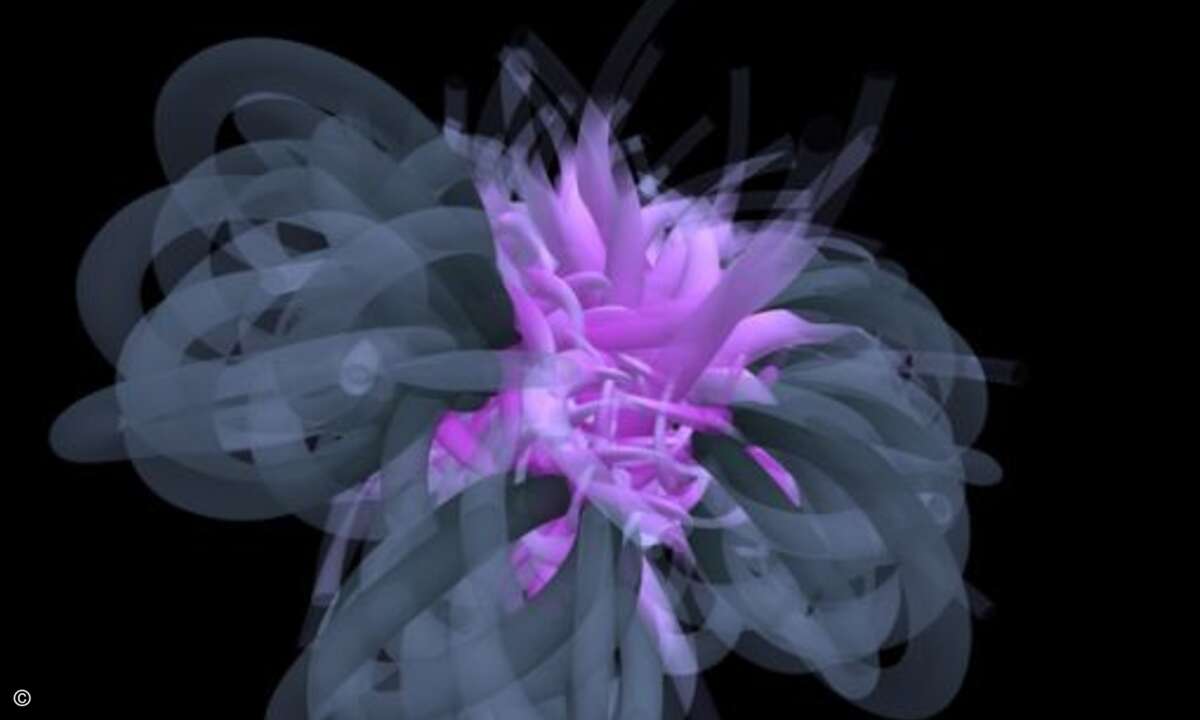

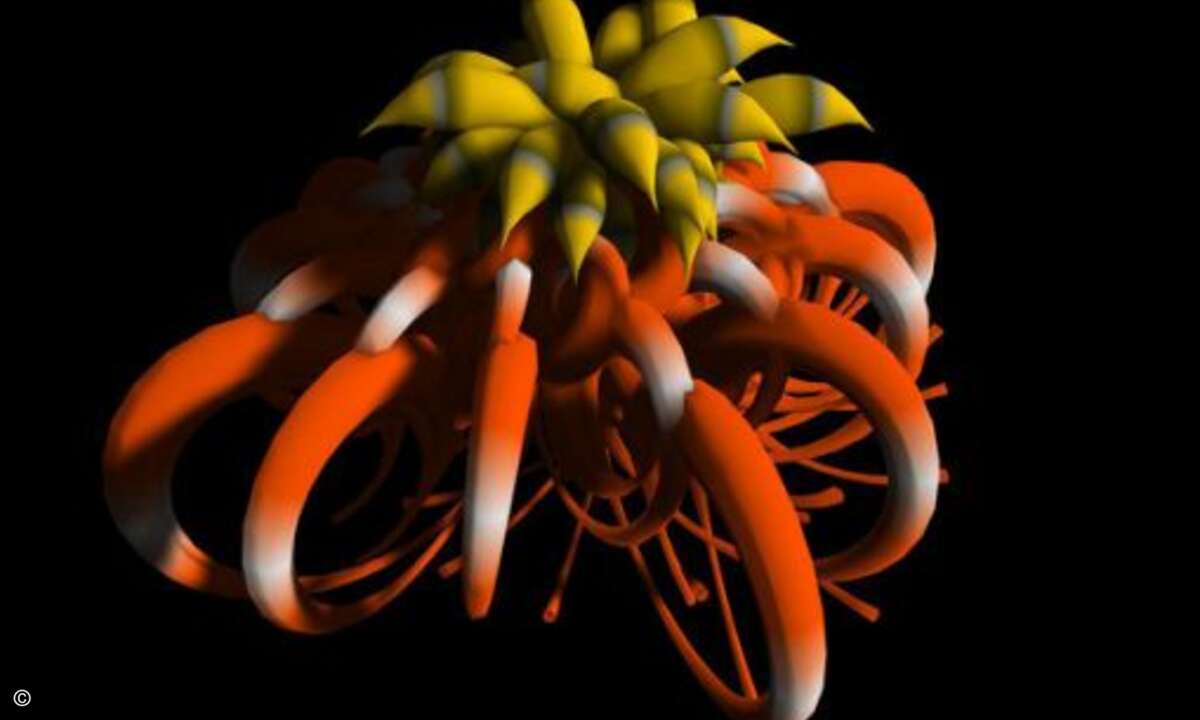

Galerie: Im Auftrag von Message Labs, einer Sparte der IT-Sicherheitsfirma Symantec, haben zwei Künstler Trojaner, Spyware und Würmer analysiert und deren Programmcode in 3D-Bilder umgesetzt. Das Resultat: kleine Kunstwerke von teilweise faszinierender Schönheit.

1

2

3

4

5

6

7

8

9

10