Lauscher aussperren und Kosten senken

Sprach- und videofähige VPNs, kurz V3PNs, bieten mittlerweile interessante Optionen für die sicherere, kostengünstige und flexible Einbindung mobiler Mitarbeiter und entfernter Dependancen.

Ein Blick hinter die VPN-Kulissen zeigt, wie sich Quality-of-Service und Verschlüsselung gemäß IPSec in Einklang bringen lassen.

Viele Firmen würden ihre Arbeitsorganisation gern flexibler gestalten und ihre Mitarbeiter im Home-Office enger in die Unternehmenskommunikation mit einbeziehen. Bei akutem Abstimmungsbedarf ließe sich dann beispielsweise ad hoc per Videokonferenz ein Meeting ansetzen.

Marktforscher prognostizieren schon länger eine positive Entwicklung für Video-over-IP: In Europa werden die Umsätze mit Video- oder Web-Conferencing laut Frost & Sullivan bis 2009 um durchschnittlich 44 Prozent pro Jahr steigen. Vanson Bourne fand kürzlich heraus, dass fast drei Viertel der deutschen Unternehmen die Vorteile dieser visuellen Form der Zusammenarbeit für ihr Business erkennen. Über 40 Prozent der Befragten nennen Kostenvorteile als wesentlichen Anreiz; für 37 Prozent steht der Zeitgewinn im Vordergrund. Inzwischen gehen auch die Provider mit neuen Video-Services an den Start. So hat die British Telecom jüngst ein IP-basiertes Multimedia-Angebot in England auf den Markt gebracht; Deutschland soll in Kürze folgen.

Bekannte Gefahren

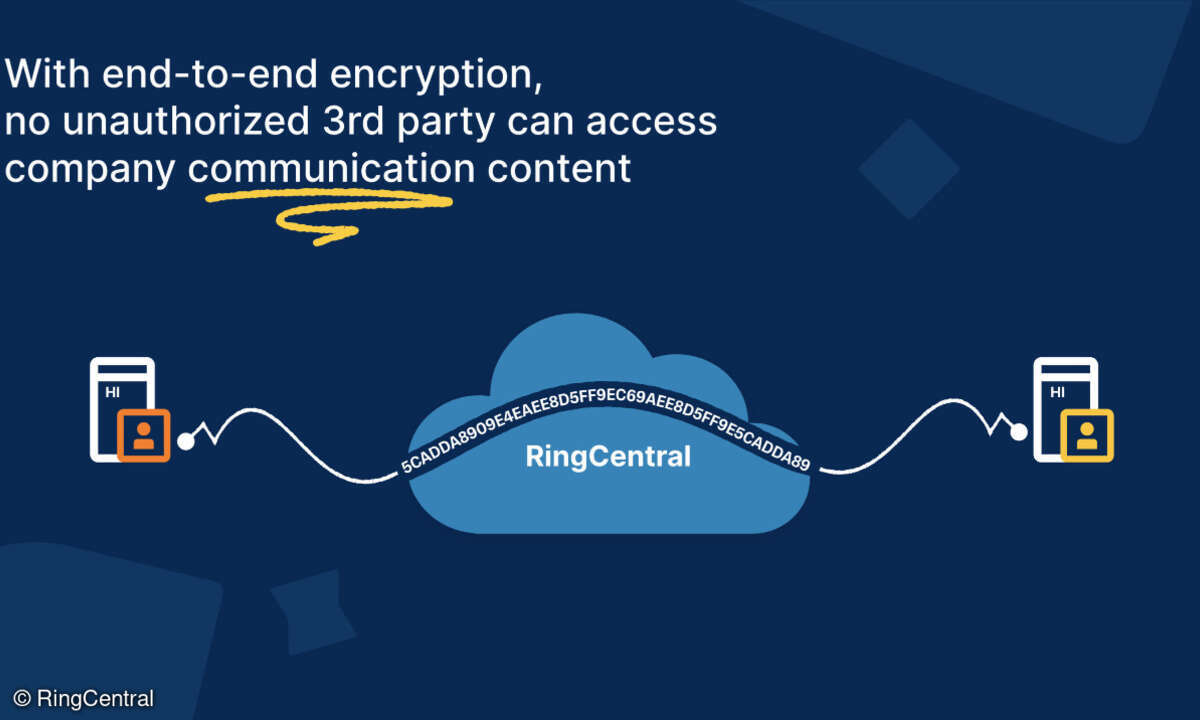

Da Videobilder und Telefongespräche im konvergenten Netz genau wie alle anderen Daten als IP-Pakete übertragen werden, drohen ihnen prinzipiell die gleichen Gefahren wie jeder IP-Kommunikation. Hinzu kommen die spezifischen Risiken der Sprach- und Videokommunikation, wie etwa Kostenmissbrauch (Toll-Fraud) und Ausspähen von Nutzerkennungen für gezieltes Abfangen von Voice-Mails oder direktes Abhören vertraulicher Informationen. Während das zentrale Netzwerk per Deep-Packet-Inspection-Firewall und Intrusion-Prevention-Sensor Schutz vor Sabotage-Akten bietet, halten IP-basierte V3PNs ungebetene Lauscher auf der Verbindungstrecke zur entfernten Zweigstelle fern.

Verschlüsselung und Dienstgüte im Einklang

Zeitkritische Anwendungen reagieren naturgemäß außerordentlich empfindlich auf Jitter und Delay, weshalb in einem V3PN unterschiedliche Traffic-Shaping- und Quality-of-Service-Mechanismen Ende-zu-Ende für die Dienstgüte der Sprach- und Videodatenströme sorgen. Dabei ordnet das Netzwerk den zugehörigen Datenpakten eine höhere Priorität zu, worin der Anspruch auf garantierte Bandbreitenwerte zum Ausdruck kommt. Die besondere Fähigkeit eines V3PN besteht darin, dass es die durchgängig verschlüsselte Übertragung nach dem Tunnelprinzip mit dem Informationsbedarf der unterwegs passierten Netzknoten in Einklang bringt. IP-Pakete geben also trotz IPSec-Verschlüsselung bereitwillig alle notwenigen QoS-Auskünfte. Beispielsweise wird das originale Type-of-Service-Byte (ToS-Byte) unverschlüsselt in den Header der verschlüsselten Paketvariante hineinkopiert. So kann jeder Router oder Switch das Video- oder Sprach-Paket mit der richtigen Priorität behandeln – ohne den Paketinhalt dafür auslesen oder gar entschlüsseln zu müssen.

Unterschiede zwischen Video und Voice

Die Übertragung von Sprache hat zwar sehr hohe Anforderungen, was Latency, Loss und Jitter angeht, ist jedoch im Bezug auf Bandbreite eher unkritisch. Die Latency sollte 150 ms, der Jitter 30 ms nicht übersteigen und Paketverluste von weniger als einem Prozent werden vom Benutzer nicht wahrgenommen. Der Bandbreitenbedarf einer Sprachverbindung ist relativ konstant und hängt ausschließlich vom verwendeten Sprachcodec als dem für die Verbindung gewählten Kodierungsverfahren ab.

Videokonferenzen haben grund- sätzlich die gleichen Latency-, Loss- und Jitter-Anforderungen wie Sprachübertragungen, sie haben jedoch einen völlig anderen Datenstrom. Videoübertragungen variieren auf Grund der starken Kompression der Videocodecs in ihrer Bandbreite – sie sind »bursty«. Außerdem tendieren sie dazu, nach Möglichkeit die gesamte verfügbare Bandbreite zu nutzen, so dass andere Anwendungen verdrängt werden.

Diese grundsätzlichen Eigenschaften müssen bei der Konzeption von VPNs für die Übertragung von Voice- und Video-Daten berücksichtigt werden. Hieraus resultieren besondere Anforderungen, wie sie Cisco Systems in ihrem V3PN-Konzept (VPN für Video und Voice) umgesetzt hat.

Integration von IPSec und QoS

Ein gutes Beispiel für die Verbindung von Sprach- und Videofunktionen mit Sicherheitstechnologie sind die Integrated-Services-Router von Cisco. Der integrierte V3PN-Support ist dabei ein Beispiel dafür, dass die alleinige Bereitstellung von VPN-Merkmalen in einem Router noch keine wirkliche Integration darstellt. Wenn die IPSec-Implementierung im Gegensatz zu den Basisfunktionen des Routers das QoS-Konzept nicht unterstützt, kann die Crypto-Engine innerhalb der Gesamtarchitektur einen Flaschenhals bilden. Der Grund dafür ist, dass sie als Half-Duplex-Device nur ein Datenpaket je Zeiteinheit ver- oder entschlüsseln kann. Vor der Crypto-Engine mischen sich also mehrere Datenströme: zu verschlüsselnder Verkehr outbound und zu entschlüsselnder Verkehr inbound. So kann weder die Richtung des Datenpaketes noch dessen Wichtigkeit in Bezug auf QoS-Merkmale unterschieden werden. Um dieses Problem zu lösen, wurde Low-Latency-Queuing (LLQ) entwickelt, das heißt mehrere Queues vor der Crypto-Engine eingerichtet und die IPSec-Implementierung so QoS-fähig gemacht. Jetzt können Voice-/Video-Datenpakete von anderen Anwendungsdaten mit Hilfe der bereits bekannten Class-Based-Waited-Fair-Queuing-Mechanismen (CBWFQ) unterschieden und über LLQ bevorzugt verschlüsselt werden. Damit wird das QoS-Konzept auf dem gesamten Datenpfad im Router durchgängig umgesetzt und Service-Level-Agreements (SLAs) können garantiert werden.

Mit LLQ ist es möglich, Verkehrsarten voneinander zu unterscheiden und mit unterschiedlichen Prioritäten in der Crypto-Engine zu behandeln. Video-Datenpakete werden so immer bevorzugt behandelt, wenn sie parallel mit einem anderen Datenpaket zur Verarbeitung anstehen. Da Videoübertragungen als besonders schlecht empfunden werden, wenn die Sprache asynchron zum Bild ist, muss man darauf achten, dass die Round-Trip-Zeiten eingehalten werden und der Jitter auf der gesamten Strecke minimiert wird. Wie kann Jitter entstehen? Das geht gerade bei Verbindungen mit niedrigen Bandbreiten sehr schnell, da die Zeit für die Übertragung eines Datenpaketes mit maximaler Länge von 1500 Byte der entscheidende Einflussfaktor ist.

Dazu ein kurzes Beispiel: Bei einer maximalen Anschlussgeschwindigkeit von 128 kBit/s, also eines normalen DSL-Anschlusses, benötigt ein 1500-Byte-Paket bereits 96 ms oder mehr als 50 Prozent des maximal tolerierbaren Jitters für Sprachverbindungen. Muss ein Router jetzt Sprache parallel zu einer FTP-Verbindung – die immer mit möglichst großen Paketen arbeitet – übertragen, erhöht jedes FTP-Paket die Latenzzeit um 96 ms, da FTP- und Sprachpaket auf der Leitung nacheinander übertragen werden. Um diesen Effekt zu reduzieren, unterscheidet man zwischen »elastischen« und »Real-Time«-Verkehrsarten. Da für den elastischen Verkehr Jitter keine so große Rolle spielt, bietet sich als Lösung für das Jitterproblem an, das große Datenpaket in kleinere Einheiten zu zerlegen – also zu fragmentieren – und so dafür zu sorgen, dass die maximale Übertragungsdauer auf ein vertretbares Niveau – also auf etwa das der Sprachpakete – gebracht wird. Diese Funktion nennt man Link-Fragmentation-and-Interleaving (LFI). LFI ist besonders für Videoübertragungen wichtig, da diese wie eine FTP-Verbindung mit möglichst großen Datenpaketen arbeiten und so Latency und Jitter stark beeinflussen.

IPSec und QoS dürfen nicht gegeneinander arbeiten

Die IPSec-ESP-Authentisierungskomponenten (Encapsulating-Security-Protocol / Header-Authentisierung) bieten einen Message-Integritätsschutz. Ein Teil dieses Schutzes wird über eine Sequenznummer erreicht, die jedem Paket innerhalb einer IPSec-Security-Association (SA) zugeordnet wird. Damit soll verhindert werden, dass Pakete unterwegs abgefangen und zu einem späteren Zeitpunkt dem Empfänger nochmals zugestellt werden. Diese Vorgehensweise ist damit konträr zu dem grundsätzlichen Ansatz von QoS-Mechanismen, die durchaus die Reihenfolge von Paketen während der Verarbeitung vorsehen, beispielsweise wenn Sprachpakete gegenüber Datenpaketen priorisiert und nach einer Umsortierung früher übertragen werden.

Um diesen Konflikt aufzulösen, wurden Anti-Replay-Schutzfunktionen in Form eines 64 Pakete großen Window-Mechanismus implementiert. Das heißt Pakete können in zufälliger Reihenfolge empfangen werden, so lange die Anzahl der Pakete nicht größer als das vorgegebene Window von 64 ist. Innerhalb dieses Fensters wird überprüft, ob ein Paket hineinpasst und ob es eventuell schon einmal empfangen wurde (Anti-Replay). Ist dies der Fall, so wird es verworfen und der Fehlercounter erhöht. Die Pakete verlassen den Anti-Replay-Mechanismus in der richtigen Reihenfolge und so gehen QoS- und IPSec-Funktionen wieder Hand in Hand.

Ein weiteres Beispiel für Integration sind Dynamic-Multipoint-VPNs. DMVPNs reduzieren die Komplexität der Verwaltung von voll vermaschten VPNs. Bisher mussten bei voll vermaschten VPNs alle Endpunkte in jedem Router eingetragen werden. Bei einer Änderung der Topologie oder Ersatz eines einzelnen Gerätes bedeutete dies, dass die Konfigurationsdateien aller VPN-Router angepasst werden mussten. DMVPN reduziert den Verwaltungsaufwand eines voll vermaschten VPNs auf den eines sternförmigen VPNs (Hub-Spoke). Alle Außenstellenrouter werden mit einem einzigen statischen Tunnel zum zentralen VPN-Router konfiguriert – Reduzierung auf linearen Aufwand. Die fehlenden Querverbindungen zwischen den Außenstellenroutern werden dynamisch und nur bei Bedarf etabliert. Im Änderungsfall müssen lediglich der zentrale VPN-Router und der Spoke neu konfiguriert werden.

V3PN und DMVPN können gemeinsam betrieben werden und senken so erheblich den Verwaltungsaufwand für alle Netzwerke, die auf Grund der Kommunikationsanforderungen eine Vollvermaschung der VPN-Endpunkte erfordern.

Verständlicherweise schrecken kleine und mittelständische Firmen häufig vor dem vermeintlich hohen Aufwand für Konfiguration und Verwaltung von Remote-Access-Geräten zurück – obgleich gerade sie von der Flexibilisierung ihrer Arbeitsorganisation dank kostengünstiger Videokommunikation besonders profitieren könnten. Unter anderem deshalb hat Cisco einen zentralen Ansatz für vereinfachtes Sicherheitsmanagement umgesetzt und die Fernwartung direkt in die V3PN-Administration integriert. So sind zum Beispiel Push-Konfigurationstechniken mittlerweile fester Bestandteil des Router-Betriebssystems IOS.

Fazit

V3PNs sind die native Erweiterung konvergenter IP-Netzwerke zur sicheren Anbindung externer Endgeräte, auf denen sich die Sicherheitsrichtlinien eines Unternehmens eins zu eins durchsetzen lassen. V3PNs erhöhen die Reichweite von IP-Telefonie und Video-Conferencing-over-IP, ohne die Komplexität der Infrastruktur oder des Managements zu erhöhen. Service-Provider haben ihr Portfolio bereits durch sichere V3PN-Lösungen erweitert, so dass Kunden zwischen Eigenbetrieb und Outsourcing wählen können. Für viele Firmen – gerade für den Mittelstand – ist V3PN eine attraktivere Alternative, um die Kosten für Videokonferenzen oder Ferngespräche über das öffentliche Telefonnetz zu reduzieren.

Klaus Lenssen, Business Development Manager Security und Government Affairs, Cisco Systems