Sicher wie im Safe

IP-basierte Infrastrukturabsicherung – Das Management netzwerkkritischer, physikalischer Infrastrukturen verschmilzt zunehmend mit dem klassischen IT-Management. Neue Managementstrukturen gestatten eine integrierte und flexible Absicherung der gesamten IT-Umgebung.

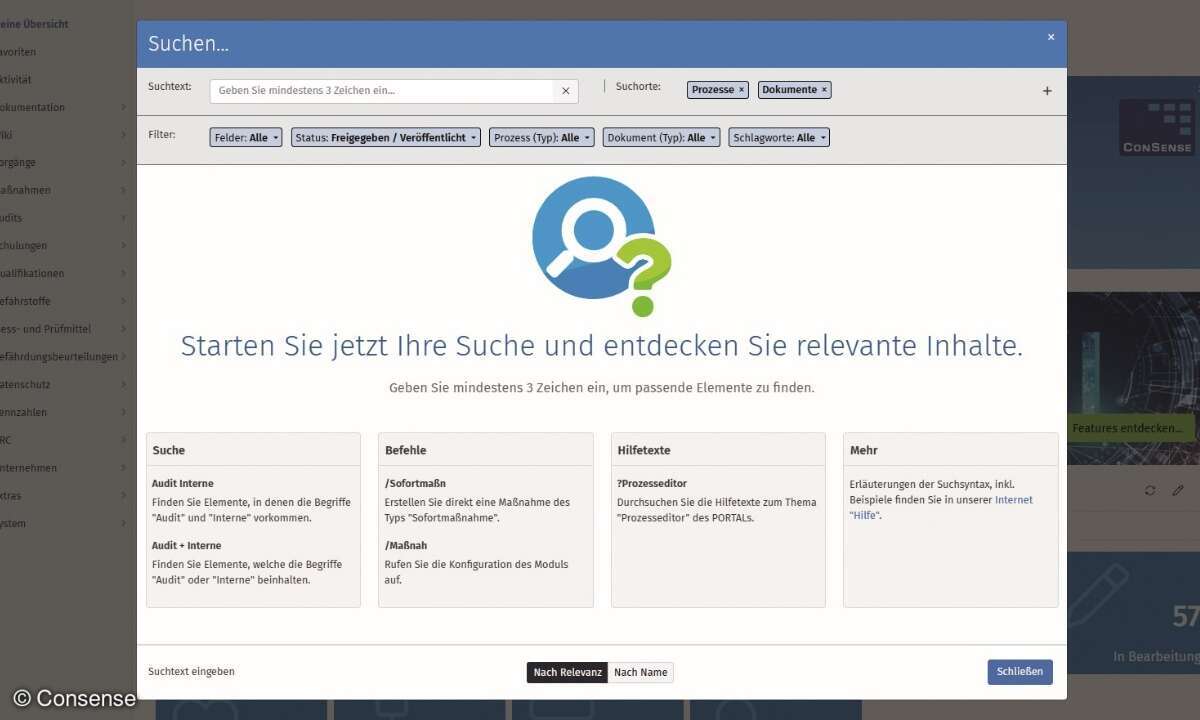

Für das erfolgreiche Management der netzwerkkritischen, physikalischen Infrastruktur, kurz NCPI, gelten die gleichen Kriterien wie für das Management von Servern, Storage, Switches oder Druckern. Gemäß der ITIL1-Prozesse für Service-Support und Service-Delivery sind folgende vier Bereiche für die grundlegende Technologie- und Sicherheitsebene zu etablieren:

- Krisenmanagement (Incident),

- Verfügbarkeitsmanagement (Availability),

- Kapazitätsmanagement (Capacity) und

- Änderungsmanagement (Change).

Die meisten Unternehmen implementieren diese vier Management-Bereiche in der hier gezeigten Reihenfolge. Dabei gewährleistet das Krisenmanagement ein kontinuierliches Monitoring aller ausfallkritischen Bereiche, also der gesamten NCPI. Im Falle einer Krise setzt ein so genanntes Incident-Managementsystem ein, das bestimmten Algorithmen folgend Benachrichtigungsfunktionen ausführt oder Gegenmaßnahmen einleitet. Aufgabe des Verfügbarkeitsmanagements ist es unter anderem, einen kontinuierlichen Soll-Ist-Vergleich der aktuellen Performancewerte sicherzustellen, um beispielsweise die Kühlungsparameter zu verändern.

Die Voraussetzung hierfür ist die genaue Kenntnis der Ausfallsrelevanz sämtlicher NCPI-Komponenten. Das Kapazitätsmanagement sorgt dafür, dass die erforderlichen IT-Ressourcen flexibel und skalierbar zur richtigen Zeit und zu den anvisierten Kosten bereit stehen. Als IT-Ressourcen gelten dabei insbesondere Stromversorgung, Kühlung, Rack-Kapazitäten und Verkabelung. Das Änderungsmanagement berücksichtigt schließlich alle die Servicequalität beeinflussenden Systemmodifikationen, wie Firmware-Updates einzelner NCPI-Komponenten oder Wartungsarbeiten im laufenden Betrieb.

Verteilte physikalische Bedrohungen

Bedrohungen für die Servicequalität innerhalb der NCPI sind entweder digitaler oder physikalischer Natur. Während digitale Bedrohungen wie Hackerangriffe oder Virenattacken auf der Netzwerkebene wirken, setzen die physikalischen Bedrohungen an der Basis der Datencenterabsicherung an. Zu ihnen zählen sowohl äußere Sicherheitsbedrohungen wie Diebstahl, Spionage, Sabotage oder Feuer, aber auch infrastrukturelle beziehungsweise technische Bedrohungen. Die Absicherung dieser sogenannten verteilten physikalischen Bedrohungen erfolgt einerseits durch integrierte Sensoren innerhalb der Einzelkomponenten wie USV-Module oder Kühlungseinheiten, andererseits durch zusätzliche Sensoren, die innerhalb des Datencenters platziert werden.

Eine zunehmende Aufmerksamkeit erfährt das Thema Kühlung. Die lokale Überhitzung des Datencenters zählt zu den am häufigsten unterschätzten Verfügbarkeitsrisiken. Das gilt insbesondere in dicht gepackten 19-Zoll-Schränken. Die Substitution älterer Server durch »raumoptimierte« Modelle und die dichtere Bestückung der Racks bewirkt immer stärkere Abwärmekonzentrationen in den Racks und Serverräumen. Dieser Trend wird durch das unablässig steigende Datenaufkommen noch verstärkt. Bis zum Jahr 2010 werden weltweit 35 Millionen Server in Betrieb sein, prognostiziert das Marktforschungsunternehmen IDC. Heute sind es 24 Millionen.

Wo vor zehn Jahren noch sieben Server pro Rack untergebracht waren, drängen sich heute 20 oder mehr. Bis 2007 soll bereits jeder dritte ausgelieferte Server ein Blade-Server sein. Der anhaltende Serverkonsolidierungstrend katapultiert die erforderliche Kühlleistung mühelos auf über 20 kW gegenüber den bislang üblichen Werten von etwa 2 bis 5 kW. Da traditionelle Klimaanlagen mit diesen Anforderungen nicht mehr Schritt halten und die Verfügbarkeit oftmals völlig unbemerkt aufs Spiel setzen, erfahren integrierte Kühlungsarchitekturen eine immer stärkere Nachfrage.

Ein anschauliches Beispiel liefert das Infrastruxure-High-Density-Konzept des Herstellers APC. Die modular aufgebaute NCPI-Lösung zeichnet sich durch folgende Eigenschaften aus: Eine klare räumliche Aufstellung der Racks nach dem Prinzip »heißer Gang – kalter Gang« sorgt in Verbindung mit integrierten Klimaeinheiten für die getrennte Abführung der warmen Abluft und Wiederzuführung der abgekühlten Kaltluft zu den IT-Geräten. In Verbindung mit Luftleitsystemen lassen sich somit Raum-im-Raum-Konzepte für höchste Kühlleistungen – mit oder ohne Doppelboden – realisieren. Solche in sich geschlossene Systeme eignen sich gleichsam für weitere Absicherungsmaßnahmen gegen andere physikalische Bedrohungen.

IP-basiertes Monitoring und Management

Die Gesamtabsicherung von Datencentern und Serverräumen ist so stark wie ihr schwächstes Glied. Eine durchgängige Überwachungs- und Managementlösung muss folglich die gesamte NCPI abdecken. Darüber hinaus bietet sie standardisierte Schnittstellen, um die Absicherung bedarfsabhängig auf noch nicht berücksichtigte Bedrohungen ausweiten oder das Schutzniveau in bestimmten Bereichen erhöhen zu können. Ein weiterer Vorteil zentraler Überwachungseinheiten ist der konzentrierte, Web-basierte Zugriff. Über nur eine IP-Adresse lassen sich alle sicherheits- und ausfallsrelevanten Informationen mittels Webbrowser und IP-Protokoll abrufen. In den Racks installierte Stromverteiler und so genannte Environmental-Monitoring-Units (EMUs) liefern dabei gemeinsam die Datenbasis zur Überwachung sämtlicher ausfallkritischen Parameter, wie Luftfeuchtigkeit im Raum oder Last- und Temperaturverteilungen innerhalb des Datencenters.

Am Beispiel des Ansatzes von APC bietet eine zentrale Managementeinheit neben der Überwachungsfunktion auch umfassende Analyse-, Alarm- und Steuerungsfunktionen im Hinblick auf ein ganzheitliches, standortübergreifendes Management. Grafisch aufbereitete Stromflussdiagramme zeigen Probleme, noch ehe sie auftreten. Anhand zuvor festgelegter Schwellenwerte können sich IT- oder Facility-Manager automatisch über drohende Ausfälle informieren lassen. Als Benachrichtigungsoptionen stehen dabei E-Mail, SNMP-Traps (Ereignisse) oder externe Dienste wie SMS auf das Mobiltelefon zur Auswahl.

Die Voraussetzung für die zentrale Administrationsfähigkeit verteilter Infrastrukturen gelingt APC über die Standardisierung der Einzelkomponenten innerhalb des Gesamtkonzeptes. Das Zusammenspiel der Komponenten gestattet beispielsweise das Management kompletter Datencenter oder im Unternehmen verteilter Einzel-USV-Systeme. Nicht standardisierte Geräte lassen sich zudem mit PDUs oder EMUs in die Überwachung einbinden. Mit der aktuellen Version des APC-ISX-Managers lassen sich beispielsweise bis zu 1000 Systeme verwalten, eine Erweiterung durch zusätzliche ISX-Manager ist möglich.

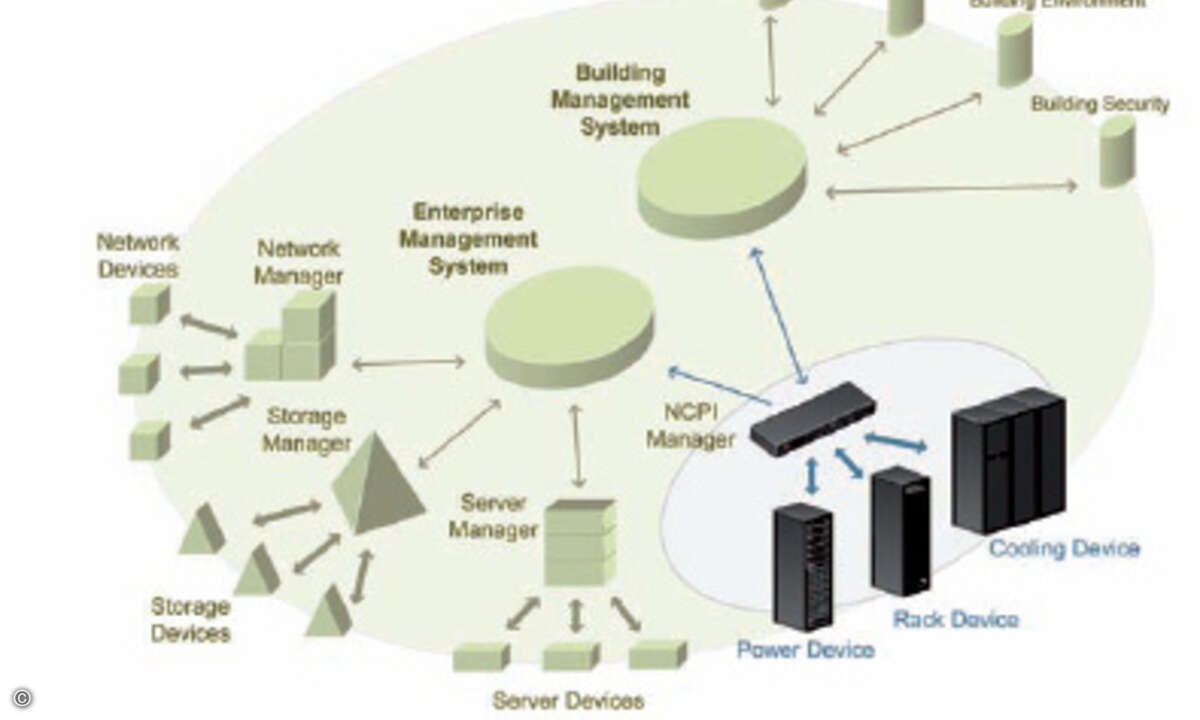

Laut einer Umfrage unter IT-Managern gehen rund 60 Prozent aller Datencenterausfälle auf menschliche Fehlbedienung zurück. Mit Hilfe eines optionalen Incident-Management-Moduls, das im Falle einer Störung oder Abweichungen von Soll-Werten Empfehlungen zur Fehlerbeseitigung abgibt, lassen sich solche Fehlbedienungen zu Gunsten der Gesamtverfügbarkeit reduzieren und die unternehmensweiten Administrations- und Wartungskosten innerhalb der gesamten NCPI senken. Weitere Einsparpotentiale und Fehlervermeidungen ergeben sich durch eine mögliche Integration in vorhandene Netzwerk- und Gebäudemanagementsysteme und der damit verbundenen Schnittstellenreduzierung. Die technische Umsetzung erfolgt via SNMP-Traps, die an das bevorzugte Unternehmensverwaltungssystem weitergeleitet werden.

Absicherung des zentralen Managements

Trotz aller Vorteile, die das zentrale Management der NCPI bietet, darf nicht übersehen werden, dass aus der Verbindung zur Netzwerkebene letztendlich auch digitale Bedrohungen für die unterste Sicherheitsebene entstehen. Die Einschränkung des Zugriffs bildet daher eine Grundvoraussetzung für das sichere NCPI-Management, nebst Grundelementen der Netzwerkabsicherung, wie die saubere Trennung von Intra- und Internet mit Hilfe von Firewalls oder DMZ. Bei der Zugriffsbeschränkung und -steuerung gilt es zwei gesonderte Aspekte zu beachten: die Authentifizierung und die Geheimhaltung (Verschlüsselung).

Das Client-Server-Protokoll Secure-Shell (SSH) wurde Mitte der 90er Jahre für den sicheren Remote-Zugriff auf Computerkonsolen oder Shells über ungeschützte oder nicht sichere Netze entwickelt. Dabei werden Benutzer und Server authentifiziert und der gesamte Datenverkehr zwischen Client und Server verschlüsselt. Im Unterschied zum ursprünglich Kommandozeilen-basierten SSH-Protokoll gelten die Protokolle Secure-Socket-Layer (SSL) und das Nachfolgeprotokoll Transport-Layer-Security (TLS) als Standardverfahren für die Sicherung des Webverkehrs und anderer Protokolle wie SMTP (E-Mail). SSL und SSH unterscheiden sich insbesondere bezüglich der integrierten Client- und Server-Authentisierungsverfahren. SSL wird auch als HTTPS genutzt, um die Vorteile grafischer Benutzeroberflächen zu nutzen. Der im Beispiel genannte Infrastruxure-Manager von APC unterstützt die wirksame Zugriffskontrolle über SSL-Browser- und SSH-Sitzungen. Vorhandene Radius-Server erlauben darüber hinaus die sichere Authentisierung, Autorisierung und Verwaltung der Nutzer.

Ökonomische Aspekte

Die unterschiedlichen Authentisierungsstufen zur Absicherung des NCPI-Managements reichen von der Passwort-Abfrage über Smartcard-basierte PKI-Lösungen bis hin zu biometrischen Verfahren. Das Verhältnis von Nutzen und Aufwand bei der physikalischen Zugriffskontrolle entspricht dabei dem Verhältnis von Verfügbarkeit und Kosten und ist gründlich abzuwägen. Eine Schlüsseleigenschaft modularer, integrierter und zentral zu verwaltender NCPI-Lösungen ist es, den jeweiligen Grad an Sicherheit zu leisten, der in der aktuellen Situation im Unternehmen hinsichtlich Verfügbarkeit und Wirtschaftlichkeit vertretbar ist.

Neben der Kapazität von Leistung und Kühlung wird damit letztendlich auch die Verfügbarkeit selbst skalierbar. Im Sinne der eingangs genannten vier grundlegenden »ITIL«-Prozessbereiche lässt sich somit eine bedarfsabhängige Flexibilität und Anpassung der Lösung erreichen, ohne die Servicequalität zu gefährden. Beispiele für sinnvolle Ergänzungen des beschriebenen Lösungssystems sind Designtools zur Konzeption von Datencentern, Batteriemanagementsysteme oder weiteres Zubehör zur Zugangskontrolle und Umgebungsüberwachung. In jedem Falle sollte ein NCPI-Verwaltungsschema aber eine gegen digitale Bedrohungen abgesicherte zentrale Managementeinheit enthalten, welche die zahlreichen Datenknoten innerhalb der NCPI überwachen kann und sich bei Bedarf in vorhandene Managementsysteme integrieren lässt.

Hans-Peter Bayerl,

IT-Fachjournalist aus München