Sicherheitslücken im CPE-Management der Netzbetreiber

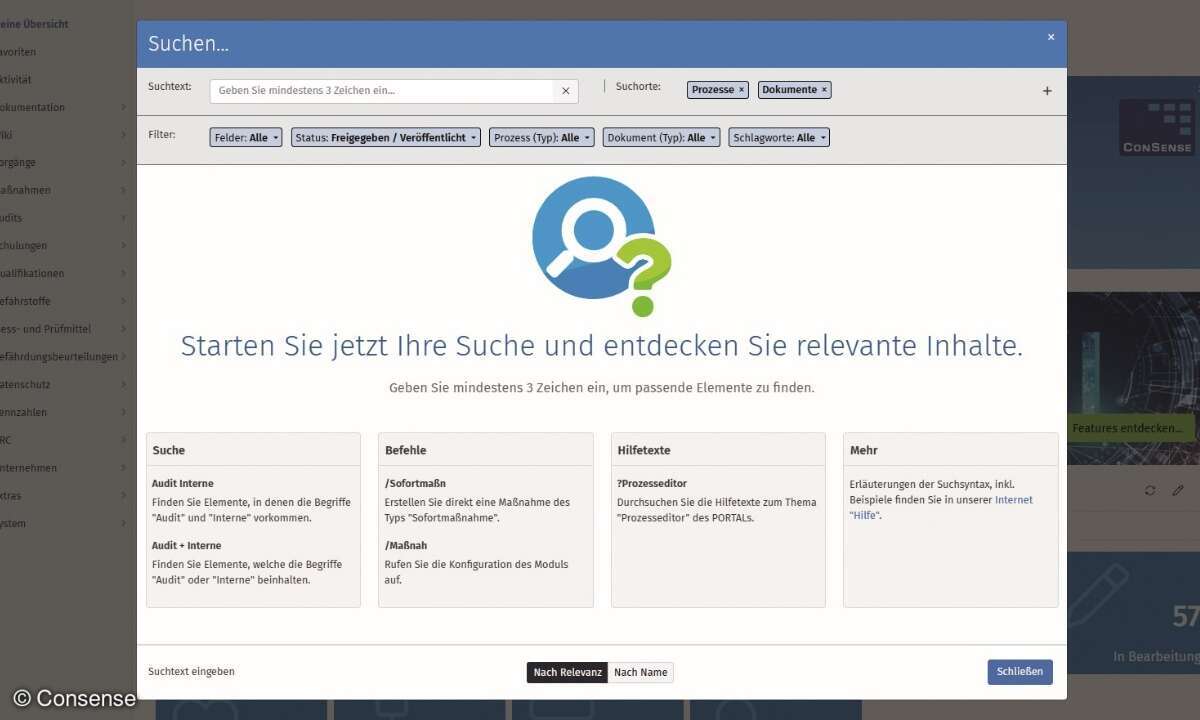

Auf der Defcon haben Sicherheitsforscher von Check Point Ergebnisse zu Zero-Day-Schwachstellen im CPE-WAN-Management-Protokoll CWMP/TR-069 (CPE: Customer Premise Equipment, Gerätschaft beim Endkunden) vorgestellt. ISPs (Internet Service Provider) weltweit nutzen das Protokoll zur Kontrolle von WLAN-Routern, VoIP-Telefonen und anderen Geräten in Unternehmen und Privathaushalten.

Forscher von Check Points Malware- und Schwachstellen-Forschungsgruppe haben eine Reihe kritischer Zero-Day-Schwachstellen entdeckt, die durch Fehler in mehreren TR-069-Server-Implementierungen Millionen von Haushalten und Unternehmen weltweit gefährden können, warnt der Security-Hersteller. Der Sicherheitsanbieter fordert ISPs und andere Provider, die dieses Protokoll nutzen, deshalb dazu auf, ihre Sicherheitslage sofort zu überprüfen.

Einmal manipuliert, könne die böswillige Ausnutzung der Schwachstellen zu massivem Malware-Befall, illegaler Massenüberwachung, Verletzungen der Privatsphäre sowie zu Dienstunterbrechungen führen, bis hin zur Deaktivierung des Internet-Dienstes. Zudem könnten Personen- und Finanzdaten von Unternehmen und Privatpersonen gestohlen werden.

Die TR-069-Forschungsergebnisse hat Check Point am vergangenen Samstag bei der Security-Konferenz Defcon in Las Vegas vorgestellt. Die Session mit dem Titel “I Hunt TR-069 Admins: Pwning ISPs Like a Boss” wurde von Shahar Tal, Vulnerability Research Team Leader bei Check Point, geleitet.

Der beschriebene Angriff nutzte Schwächen im ACS (Auto-Configuration Server), über denen Netzbetreiber die Vielzahl der angeschlossenen CPE-Einheiten zentral verwalten. Die Schwachstelle betrifft laut Tal mehrere ACS-Plattformen.

Weitere Informationen finden sich unter www.checkpoint.com.