Cloud-Services sicher nutzen

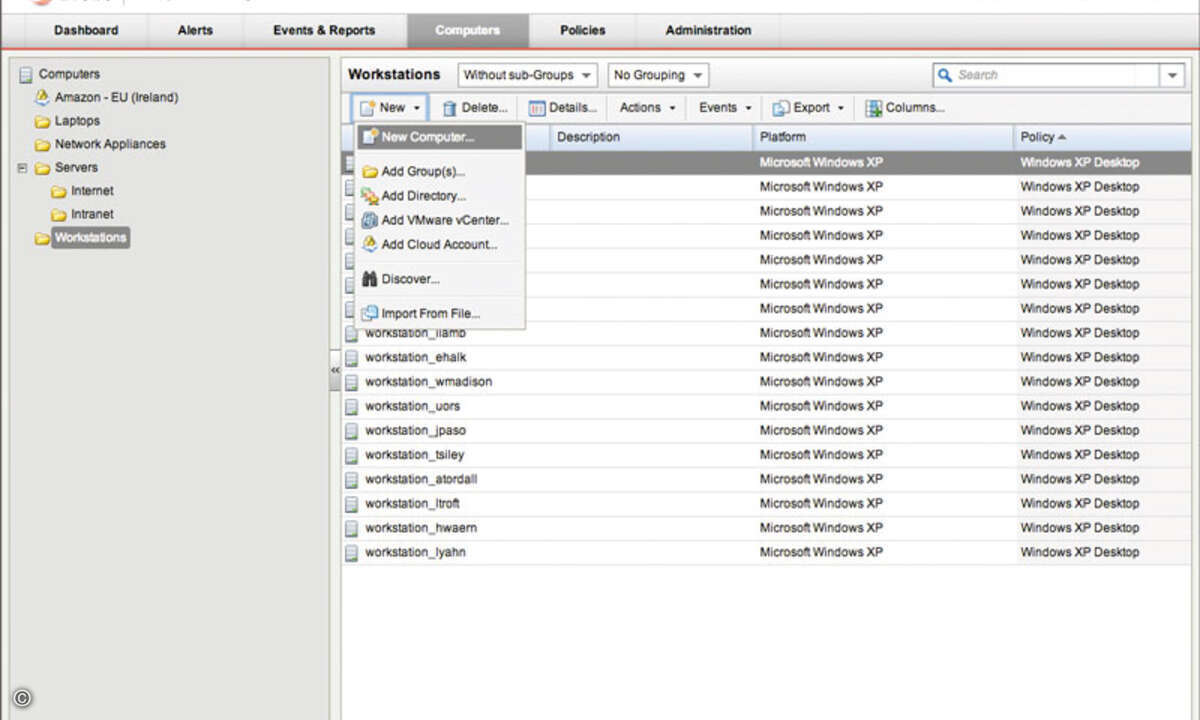

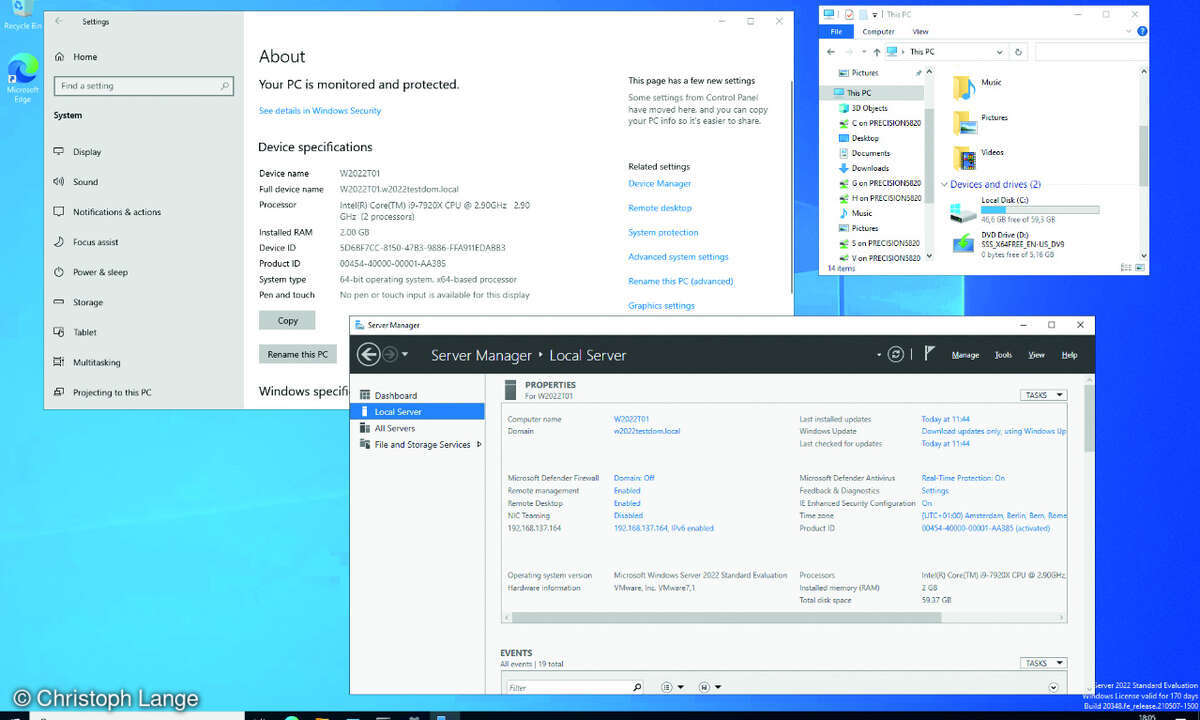

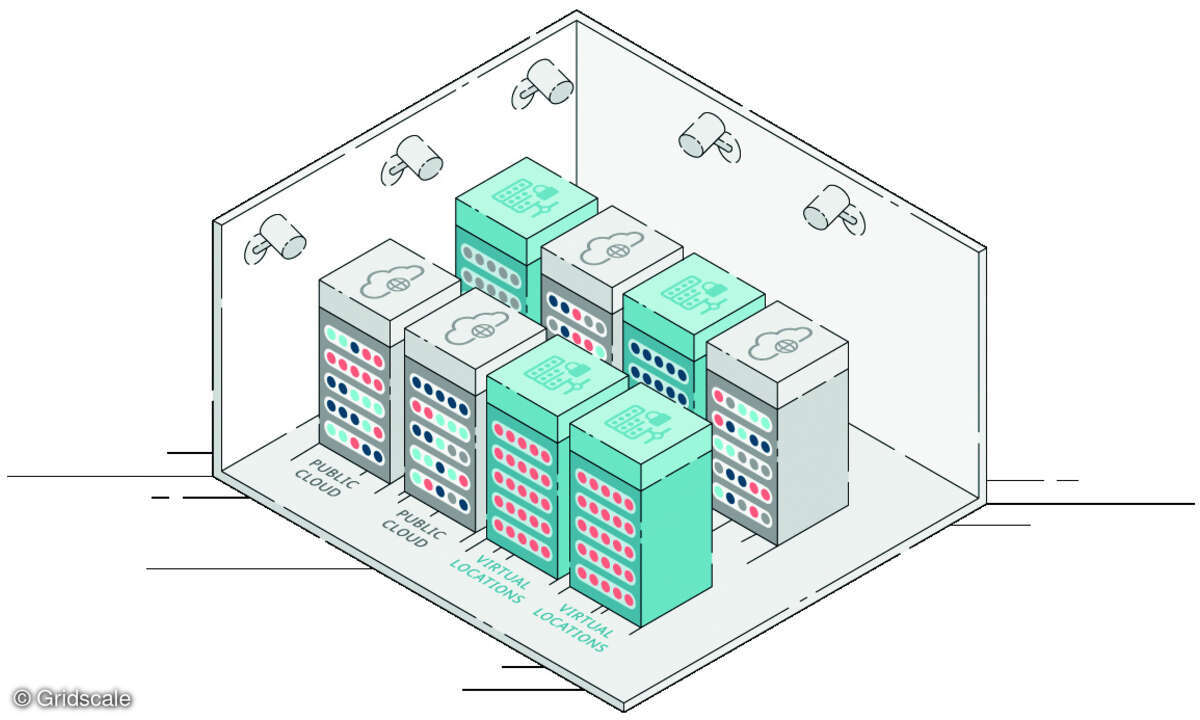

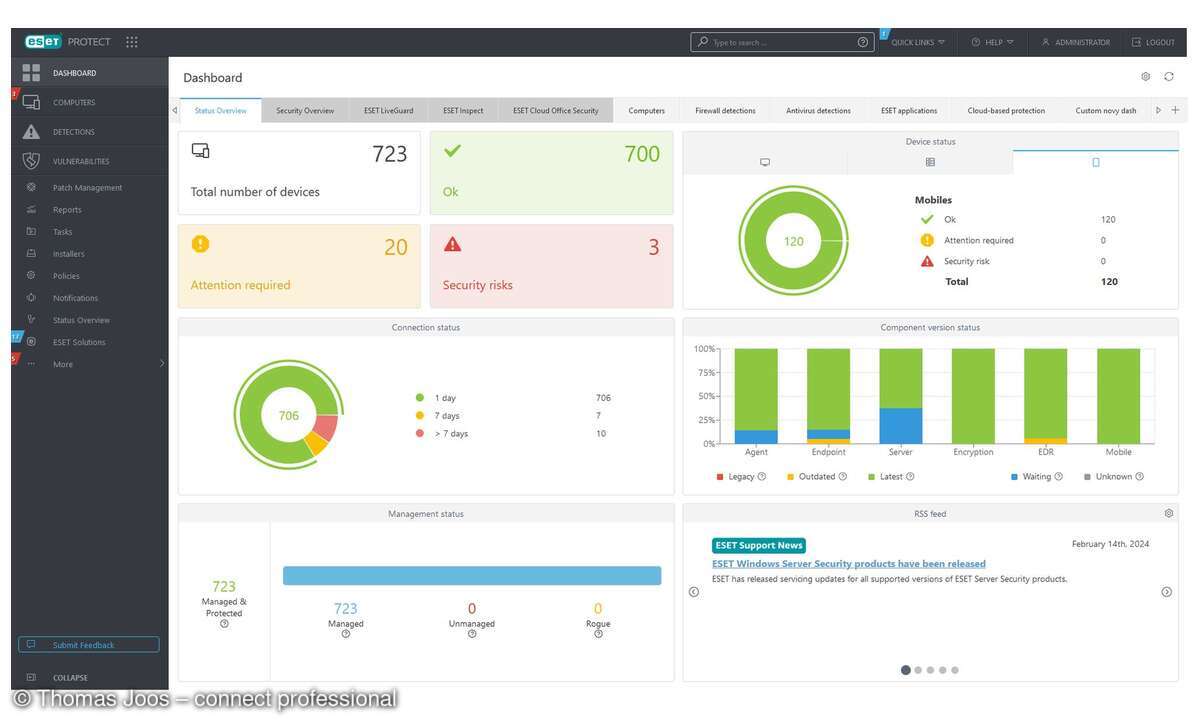

Cloud-Technik und -Lösungen bieten ein großes Einsparungspotenzial, gepaart mit höherer Agilität. Doch bei der Einführung dürfen Unternehmen bewährte Prozesse nicht außer Acht lassen, sondern sollten diese für die neuen Gegebenheiten optimieren. Gerade weil bei Public-Cloud-Umgebungen der physische Durch-griff auf die Server fehlt, ist der sichere Betrieb umso wichtiger. Denn den Notschalter zu drücken, fällt als Option aus.Das Anlegen neuer Kundenkonten und Cloud-Server ist gerade in der Public Cloud eine Sache von Minuten und einer gültigen Kreditkarte. Erfahrungsgemäß können Unternehmen nicht verhindern, dass sich Mitarbeiter bei Bedarf Ressourcen beispielsweise für Simulationsreihen kaufen (und über die Reisekostenabrechnung oder Firmenkreditkarte bezahlen). Dies bedeutet leider auch, dass die Dunkelziffer an Cloud-Servern mit Firmendaten in der Regel viel höher liegen dürfte, als es vielen Verantwortlichen bewusst ist. Geregelte Nutzung von Ressourcen Daher ist es deutlich sicherer, seinen Mitarbeitern einen geregelten Zugang zu eben diesen Ressourcen zu ermöglichen - natürlich nur, sofern das im Rahmen des Bedarfs auch sinnvoll ist. Dies erlaubt es zudem, die Nutzung zu steuern und zu überwachen. Viele Public- und Private-Cloud-Broker bieten umfangreiche Möglichkeiten, Zugänge für einzelne Benutzer im Rahmen eines Benutzer-, Rollen- oder Mandantenmodells unterhalb eines Hauptzugangs zu verwalten. Auf der einen Seite bekommen Benutzer damit nur Rechte, die sie benötigen - auf der anderen Seite gewinnt das Unternehmen an Sicherheit, da es Rechte zentral und spezifisch verteilen kann. Alle heute gebräuchlichen Cloud-Broker wie beispielsweise Vcloud Director, Amazon/IAM, Openstack oder Cloudstack bieten diese Funktionen an, in vielen Fällen sogar kombiniert über lokale und externe Ressourcen. Nutzt man diese Funktionen nicht, ist dies mit einem gemeinsamen Passwort für alle Mitarbeiter in einer klassischen Desktop-Umgebung zu vergleichen - sicherlich kein positi