Fernzugriffsarten im Überblick

Mobilität am Arbeitsplatz gewinnt für die Chefetagen wie auch für die Außendienstmitarbeiter immer mehr an Bedeutung. Die Anforderungen an die IT-Administratoren umfassen vollen Zugriff auf sensible und häufig aktualisierte Daten für den Außendienst, Projektmitarbeiter oder auch Geschäftsführer auf Reisen - und dies mit hoher Sicherheit und an jedem Ort. Technisch ist dies vielfältig möglich, doch Aufwand und Kosten unterscheiden sich bei den Lösungen auf dem Markt stark.

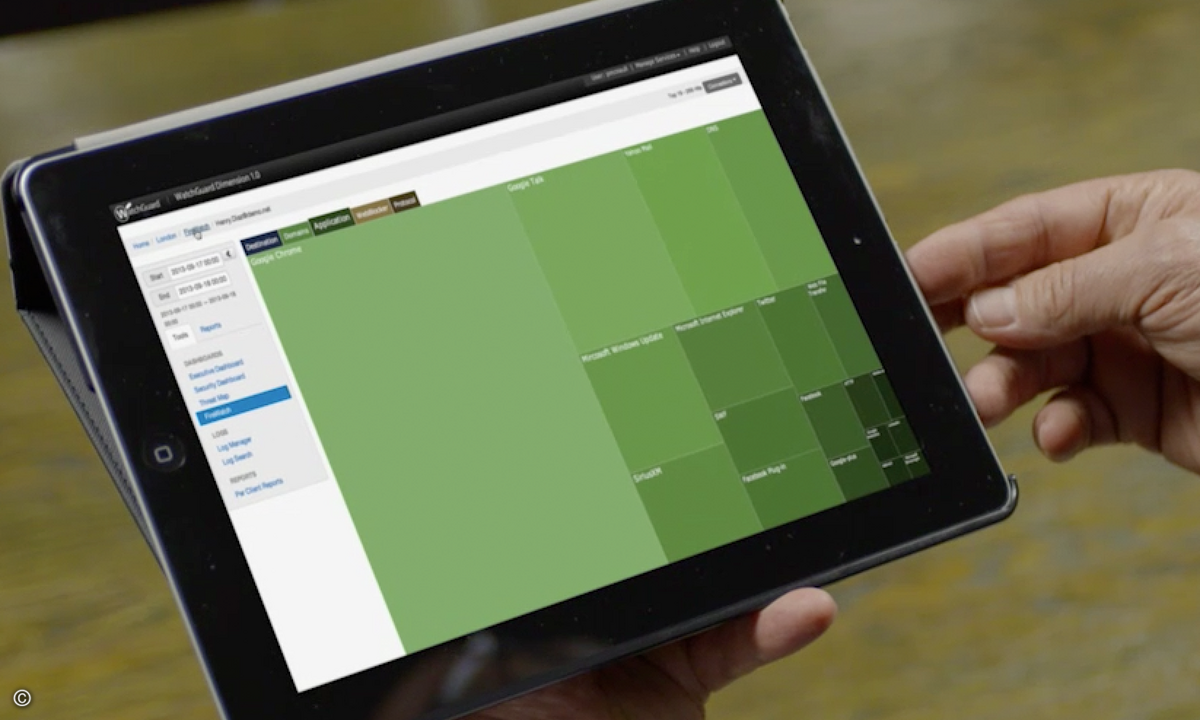

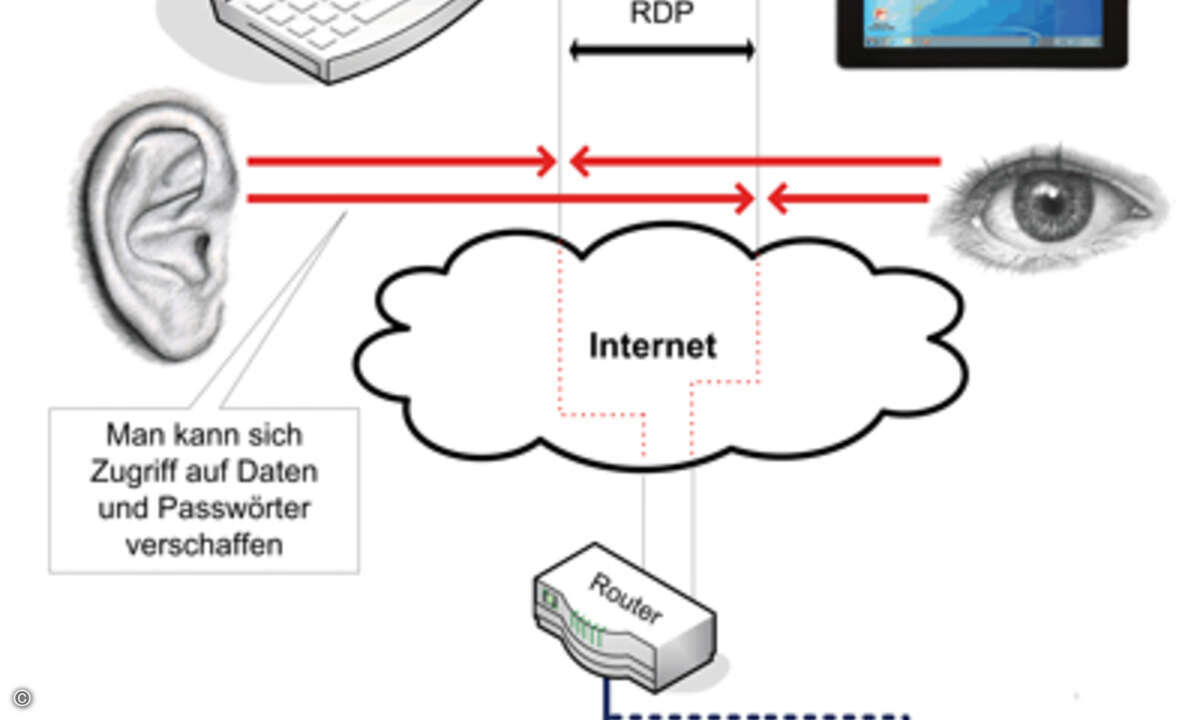

Den IT-Betreuern fällt es nicht immer leicht, die passende Lösung für den Kunden zu finden. Im Gespräch ist zuerst zu erörtern, was der Anwender sich vorstellt: Soll es eine Standortvernetzung sein oder eine Home-Office-Anbindung? Wer darf für welche Ressourcen im Firmennetz Berechtigungen erhalten? Soll die Hardwarestruktur im Unternehmen erhalten bleiben? Welche Kosten der Installation und gegebenenfalls monatlicher Aufwendungen ist der Auftraggeber bereit zu tragen? Das sind nur einige der Faktoren, die die Wahl des passenden Remote-Zugriffs beeinflussen. Dieser Beitrag zeigt eine Reihe heute üblicher Fernzugriffslösungen mit den jeweiligen Vor- und Nachteilen auf. Klassische Fernwartungs-Tools sind hier nicht berücksichtigt. Remote Desktop Protocol: Microsoft liefert in seinen Betriebssystemen das Remote Desktop Protocol (RDP) standardmäßig mit. Dies hat den Charme, dass der Anwender im Paket einen Fernzugriff ohne Lizenzgebühren erwirbt. Aus diesem Grund ist diese Methode gerade in kleinen Unternehmen sehr verbreitet. Allerdings sollte man neben der Kostenersparnis auch die Gefahren kennen. Zu beachten ist, dass die aus der Ferne zu bedienenden PCs mindestens mit Windows Professional ausgestattet sein müssen. Sollen mehrere Benutzer auf einen PC zugreifen können, so bedarf es einer Terminal-Server-Installation und kostenpflichtiger RDP-CALs (Client Access License). Pro: Das Unternehmen muss keine zusätzlichen Lizenzen erwerben. RDP ist schnell installiert und von jedem Rechner mit Internetzugang nutzbar. Aber genau darin liegt auch die Gefahr. Contra: Microsoft selbst hat im März 2012 auf Sicherheitslücken hingewiesen (siehe Link). Zudem verfügen Hacker damit über die Firmen-URL samt Zugangsdaten und können auf dem gleichen Weg ins Firmennetz gelangen, falls sich auf dem Gast-PC ein unerkannter Keylogger befindet. Die aufgerufene URL bleibt im Browserverlauf zu sehen. Virtual Private Network (VPN): Häufig bevorzugen Unternehmen den Einsatz klassischer VPNs auf der Basis des IPSec-Protokolls (IP Secure), insbesondere größere Betriebe nutzen diese Methode zur Standortvernetzung. Diverse Hersteller bieten VPN-Router in unterschiedlichen Preiskategorien an. Für die Installation dieser Produkte ist allerdings ein gewisses Know-how erforderlich. Pro: Durch das IPSec-VPN greift man über einen verschlüsselten Tunnel auf das Unternehmensnetz zu. Keylogger haben so keine Chance des Mitlesens. Ist eine Standortvernetzung geplant, ist ein IPSec-VPN zur Zeit noch die einzige relevante Lösung. Die VPN-Lösung gewährleistet den Zugriff auf das komplette Netzwerk. Contra: Der Einsatz eines speziellen VPN-Routers ist erforderlich. Da nach der VPN-Einwahl das komplette Netzwerk offen ist, sollte man die Zugriffsrechte durch eine Firewall einschränken. Auf den Gast-PCs muss ein VPN-Client installiert sein, dadurch ist der Anwender an ein festes Gerät gebunden. Bei Ausfall oder Diebstahl des Geräts (etwa des Notebooks) muss das Unternehmen neue Hardware bereitstellen und vorinstallieren. Systembetreuer haben mit Herausforderungen zu kämpfen, wenn sie Systeme mit unterschiedlichen VPN-Routern betreuen müssen, da sich die Clients oft nicht homogen verhalten. SSL-VPN: Einige Firewalls und Router der gehobenen Preisklasse umfassen ein SSL-VPN (Secure Sockets Layer). Der Remote-Zugriff erfolgt hier via Web-Browser. Pro: Dies ist eine kostengünstige Lösung, die theoretisch mit jedem Gast-PC ohne Installation verwendbar ist. Contra: Der Client-PC benötigt eine Java- oder ActiveX-Installation. Ein Schutz vor Keyloggern ist auf diesem Weg jedoch nicht gegeben. Security-Token: Mit einem Security-Token – der bekannteste Hersteller ist RSA – können sich Benutzer in einem Netzwerk authentifizieren. Diese zusätzliche Hardwarekomponente wird auch „elektronischer Schlüssel“ genannt. Der Token erzeugt einen mehrstelligen Code, der nur eine kurze Zeitdauer gültig ist. Pro: Jeder beliebige PC mit Internetanschluss lässt sich verwenden. Der erstellte Code ist einmalig und kann nicht vervielfältigt oder manipuliert werden. Durch die Zwei-Faktor-Authentifizierung ist eine hohe Zugriffssicherheit gegeben. Keylogger haben keine Chance, da sich der Token-Code ständig ändert. Contra: Für den Einsatz des Tokens ist eine spezielle Administration und Verwaltung im Unternehmensnetz und somit eine Veränderung am Server-System notwendig. Zum Mehraufwand und den Installationskosten kommen meist monatliche Nutzungskosten hinzu. Die verwendeten Gast-PCs benötigen eine Java-Installation, was nicht überall gegeben ist. SMS-Passwort: Mit dieser Technik erhält der Benutzer zur Authentifizierung einen Code per SMS an die hinterlegte Mobiltelefonnummer. Dieser Code ist nur für diese einzelne Session gültig. Dadurch bleiben auch bei dieser Remote-Access-Variante Keylogger außen vor. Pro: Der Ansatz sorgt für eine ähnlich hohe Sicherheitsstufe wie ein RSA-Token. Durch den Einsatz des Mobiltelefons als Code-Empfänger ist eine Zwei-Faktor-Authentifizierung gegeben. Der Fernzugriff kann auch hier von jedem beliebigen PC mit Internetzugang aus erfolgen. Contra: Für SMS-Passwort-Varianten muss eine Anpassung am Server-System erfolgen. Da der erzeugte Code per SMS gesendet wird, fallen bei jeder Anmeldung entsprechende Gebühren an. Wechselt der Benutzer das Mobiltelefon, ist eine Änderung am System erforderlich. SSH-Fernzugriff mit USB-Key: Seit einiger Zeit besteht auch die schlanke, flexible Option eines SSH-Zugriffs (Secure Shell) mit zusätzlichem USB-Key. Dabei stellt ein spezieller USB-Stick in Verbindung mit einer Security-Appliance (Secure Box) im Unternehmensnetz den verschlüsselten Tunnel her. Diese Lösung ist mit jedem beliebigen Windows-PC nutzbar, der eine USB-Schnittstelle besitzt und Zugang zum Internet hat. Für Ipads ist ein Client verfügbar, mit dem der Anwender über einen sicheren SSH-Tunnel seinen Windows-Desktop bedienen kann. Aufgrund schneller Einrichtung und einfacher Handhabung findet diese Lösung im KMU-Bereich ihren Einsatz, teils auch zusätzlich zu einer VPN-Installation. Pro: Die Kombination aus SSH-Security-Appliance und USB-Keys erlaubt eine schnelle und einfache Einrichtung. Es ist kein Austausch des vorhandenen Routers erforderlich, ebensowenig eine Installation auf den Clients (außer im Fall des Ipads). Keyloggern bietet sich durch die Zwei-Faktor-Authentifizierung kein Zugang. Der Zugriff ist messbar schneller als bei VPNs, und anders als beim SMS-Verfahren fallen keine monatlichen Gebühren an. Ein Systembetreuer kann mit einer Lizenz alle seine Kunden betreuen, die diese Lösung einsetzen, ohne dass der Kunde für sie eine separate Lizenz erwerben muss. Firewall-Regeln müssen nicht erstellt werden, da die Appliance nur die für den Anwender notwendigen Verbindungen erlaubt. Der Benutzer kann also nicht auf das komplette Unternehmensnetz zugreifen. Bei Verlust des Sticks ist der Zugang immer noch passwortgeschützt und lässt sich durch eine Deaktivierung in der Appliance sperren. Contra: Durch das oben genannte Pro-Argument ist eben auch kein Zugriff auf das ganze Netzwerk möglich, da nur eine IP-Adresse zu einem Port pro Anwendung geroutet wird. Der Client benötigt eine freigegebene USB-Schnittstelle, die nicht in allen Hotels und Internet-Cafés gegeben ist. Eine Standortvernetzung ist auf diese Weise nicht möglich.

Fazit

Dem Systembetreuer bleibt die Qual der Wahl, denn den einen „richtigen“ Fernzugriff gibt es nicht. Die Kundenwünsche geben in jedem Einzelfall die Richtung dafür vor, was sinnvoll ist. Eines sollte allerdings jedem IT-Administrator bewusst sein: Ein Fernzugang mit unverschlüsseltem RDP ist dem Öffnen der Firmentore in alle Welt gleichzusetzen. Man könnte sogar soweit gehen, dies als grob fahrlässig zu bezeichnen. Ist eine Standortvernetzung gefordert, kommt man nicht um eine klassische VPN-Vernetzung herum. Dies wird deshalb gerade bei großen Unternehmen die erste Wahl bleiben. Wünscht ein Unternehmen aber eine flexible Lösung, mit der es den Mitarbeitern und dem Systembetreuer einen flexiblen, sicheren Zugriff ohne große Vorhaltekosten ermöglichen kann, bietet sich der SSH-Zugriff über USB-Key an. Einige Internet-Provider lassen keine VPN-Fremdrouter zu, somit ist hier der Einsatz einer zusätzlichen Appliance die einzige Lösung. Eine zusätzliche SSH-Appliance ist auch bei vorhandenen komplexen Strukturen sinnvoll, wenn der Austausch des Routers und der Firewall sehr kostenintensiv wäre.