Neue Infektionsmethoden bei Emotet, DarkGate, und LokiBot

Eine aktuelle Analyse von Kaspersky hat neue, komplizierte Infektionstaktiken von Malware-Stämmen aufgedeckt. Demzufolge meldet sich das berühmte Botnet Emotet mittels neuer Infektionswege über OneNote-Dateien zurück und greift Unternehmen an.

Zusätzlich wurde der Loader DarkGate mit zahlreichen neuen Features ausgestattet. LokiBot zielt in Phishing-Mails mit Excel-Anhängen auf Frachtschiffunternehmen ab.

Kasperskys aktueller Bericht zeigt die aktuellen komplizierten Infektionstaktiken der Schadprogramme DarkGate, Emotet und LokiBot auf. Die einzigartige Verschlüsselung von DarkGate und das robuste Comeback von Emotet sowie die anhaltenden Exploits von LokiBot unterstreichen die Notwendigkeit einer sich ständig weiterentwickelnden Cybersicherheitslandschaft.

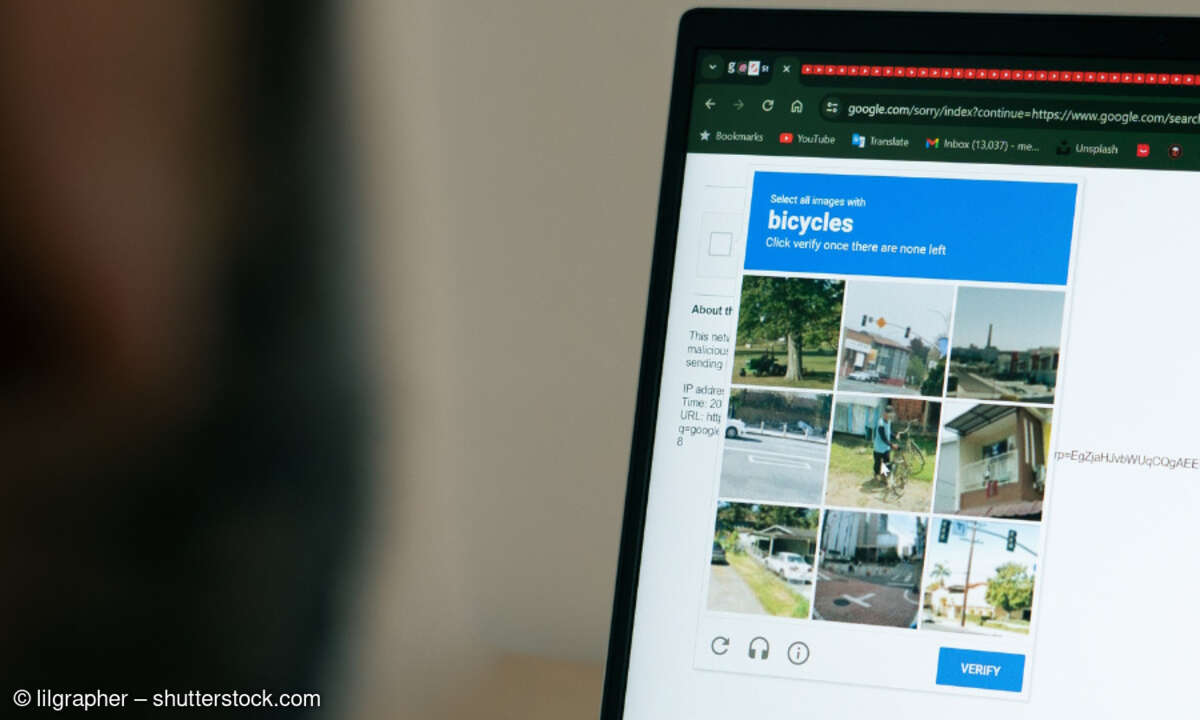

Nachdem das berüchtigte Botnet Emotet im Jahr 2021 abgeschaltet wurde, verzeichnete Kaspersky nun erneut Aktivitäten. Bei der aktuellen Kampagne lösen Anwender unwissentlich nach dem Öffnen einer schädlichen OneNote-Datei die Ausführung eines versteckten und getarnten VBScripts aus. Das Skript versucht dann so lange, eine schädliche Payload von verschiedenen Websites herunterzuladen, bis das System erfolgreich infiltriert wurde. Danach legt Emotet eine DLL im temporären Verzeichnis ab und sorgt für deren Ausführung. Diese DLL umfasst versteckte Befehle oder Shellcode sowie verschlüsselte Importfunktionen. Indem eine bestimmte Datei aus dem Ressourcenbereich entschlüsselt wird, gewinnt Emotet die Oberhand und führt schließlich seinen schädlichen Payload aus.

Im Juni 2023 entdeckten die Experten von Kaspersky bereits den neuen Loader DarkGate, der mit einer Vielzahl von Funktionen ausgestattet ist, die über typische Downloader-Funktionen hinausgehen. Dazu zählen unter anderem ein verstecktes Virtual Network Computing (VNC), die Deaktivierung von Windows Defender, das Stehlen des Browser-Verlaufs, Reverse Proxy, unerlaubte Dateiverwaltung und das Abgreifen von Discord-Tokens.

DarkGate funktioniert über eine Vier-Stufen-Kette, die so konzipiert ist, dass sie zum Laden von DarkGate selbst führt. Der Loader unterscheidet sich von anderen in seiner Verschlüsselungsart, die Zeichenketten mit personalisierten Schlüsseln umfasst sowie einer angepassten Version der Base64-Kodierung, die einen speziellen Zeichensatz verwendet.

Darüber hinaus entdeckte Kaspersky eine Phishing-Kampagne, die mit LokiBot auf Frachtschiffunternehmen abzielt. LokiBot ist ein Infostealer, der erstmals im Jahr 2016 identifiziert wurde und Cyberkriminellen dazu dient, Anmeldeinformationen von verschiedenen Anwendungen, einschließlich Browsern und FTP-Clients, zu stehlen.

Bei dieser Kampagne wurden E-Mails mit einem Excel-Anhang verschickt, die die Nutzer auffordern, Makros zu aktivieren. Dazu nutzten die Angreifer eine bekannte Sicherheitslücke (CVE-2017-0199) in Microsoft Office aus, die zum Download eines RTF-Dokuments führte. Dieses RTF-Dokument verwendet anschließend eine weitere Schwachstelle (CVE-2017-11882), um LokiBot-Malware einzuschleusen und auszuführen.