Qual der Wahl

Security-Systeme wie Firewalls sind unverzichtbare Komponenten in den Unternehmensnetzen. Doch eine Vielzahl an Konzepten und Produkten macht schnell die Wahl zur Qual. Entscheidungshilfe verspricht die genaue Analyse der Anforderungen und ein gründliches Auswahlverfahren.

Firewall-Appliances haben gegenüber software-basierenden Firewall-Systemen in puncto Performance die Nase eindeutig vorn.

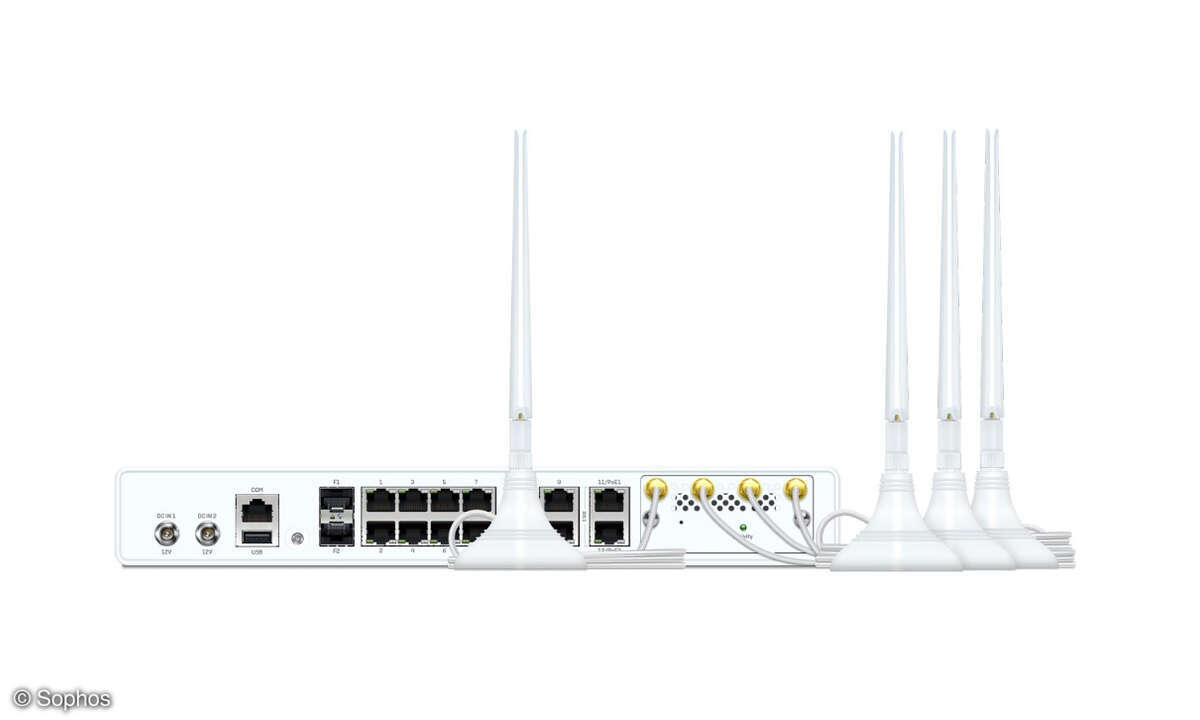

Firewall-Systeme stehen zusehends im Brennpunkt des Sicherheitsgeschehens. Dabei geht es nicht nur um ihre Fähigkeit als Netzwerk- und Application-Proxy-Firewall. Für einen sicheren ersten Wall müssen ergänzende Technologien wie Hochverfügbarkeitsauslegung, Virtual-Private-Network, Content- und Viren-Scanner sowie Intrusion-Detection-System/Intrusion-Prevention-System (IDS/IPS) im Einklang mit der Firewall-Installation verlässlich greifen. Dadurch wächst der Anspruch an eine Firewall als integratives und hoch performantes System. Zudem sollte die Firewall-Installation einschließlich der Erweiterungen effizient administrierbar sein. Nur dann wird das Unternehmen auf eine hohe Sicherheit bauen können, die zudem das Budget nicht zu stark belastet.

Doch wie zur richtigen Firewall-Lösung finden? Zumal die Unternehmen mit verschiedenen Lösungskonzepten – software- und hardwarebasierenden Firewalls, sogenannten Firewall-Appliances – konfrontiert sind. Firewall-Appliances wiederum können sich aus zwei Hardwarelösungen zusammensetzen, die eine zuständig für VPN und Paketfilterung, die andere für die Application-Proxy-Funktionalität. Sogar eine vierte Variante bietet der Markt: eine softwarebasierende Firewall, die auf einem spezifisch angepassten Betriebssystem läuft. Jedes dieser Lösungskonzepte hat seine Vor- und Nachteile.

So können softwarebasierende Firewall-Systeme Vorteile wie Plattform- und Prozessorarchitekturunabhängigkeit, mehr Offenheit in Bezug auf die Aufnahme von Fremdkomponenten sowie die Einsatzperspektive als Desktop-Firewall in die Waagschale werfen. Firewall-Appliances können dagegen auf ein von Haus aus gegen Angriffe gehärtetes Betriebssystem, eine exzellente Abstimmung der Hardware auf den Firewall-Einsatz sowie eine vereinfachte Installation in die bestehende Netzumgebung verweisen. Mit der guten Abstimmung zwischen Hard- und Software haben Firewall-Appliances zudem gegenüber softwarebasierenden Firewall-Systemen in puncto Performance die Nase eindeutig vorn. Ist die Firewall-Appliance aber auf zwei Hardwaresysteme verteilt, Variante 3, geht das eindeutig auf Kosten des Durchsatzes. Nachteile bringt diese Zweiteilung auch bei der Administration und Hochverfügbarkeitsauslegung mit sich. Die Firewall-Verwaltung wird dadurch unnötig verkompliziert, die hoch verfügbare Auslegung der Firewall durch Redundanzmaßnahmen für zwei Server erheblich verteuert. Die vierte Variante, softwarebasierende Firewall auf einem spezifisch angepassten Betriebssystem – sofern die Feinabstimmung zwischen der Firewall-Software und der darunter liegenden Hardware, zudem die Leistungsstärke dieses Servers stimmen – ist gleichrangig mit der Firewall-Appliance. »4YourSafety« von Siemens Business Services ist eine solche Firewall-Lösung. Die Firewall-Plattform – »Primergy RX300« von Fujitsu Siemens auf Red-Head-Linux-Basis – und Firewall-Software – »Firewall-1 NG« und »VPN pro«, beide von Check Point – bilden hier eine gut aufeinander abgestimmte Einheit.

Entscheidungswege

Um herauszufinden, welche Variante für das Unternehmen die richtige ist, hilft nur eins: Die Entscheider sollten sich erst einmal über den anvisierten Firewall-Einsatz und die geforderten Qualitäten – Performancegrad, Integrationsfähigkeit, Plattformunabhängigkeit und Administrationsfähigkeit – klar werden. Die Firewall-Variante 3, eine zweistufige Hardware-Lösung, wird auf Grund ihrer vielen Nachteile meist von vornherein ausscheiden.

Spielt der Durchsatz eine maßgebliche Rolle, damit der Firewall-Check ebenso wie das Zusammenspiel mit den anderen Sicherheitsdiensten und im Firewall-Hochverfügbarkeitsverbund hoch performant abläuft, wird die Firewall-Appliance oder die Variante 4 die bessere Lösung sein. In puncto Integration erweist sich die Variante 1, softwarebasierende Firewall, als offener, dies gilt auch in puncto Plattformunabhängigkeit. Firewall-Appliances oder softwarebasierende Firewalls auf einem spezifisch angepassten Betriebssystem, die von Haus aus alle notwendigen Erweiterungen integrieren, machen diesen Nachteil als Komplettlösung aber weitgehend wett. Es braucht nachträglich nicht erweitert und integriert werden. Damit bleibt gegenüber der Variante 1 lediglich die mangelnde Plattformunabhängigkeit als Nachteil, falls das Unternehmen für den Firewall-Einsatz bereits bestehende Server nutzen will.

Zentrale Firewall-Oberfläche

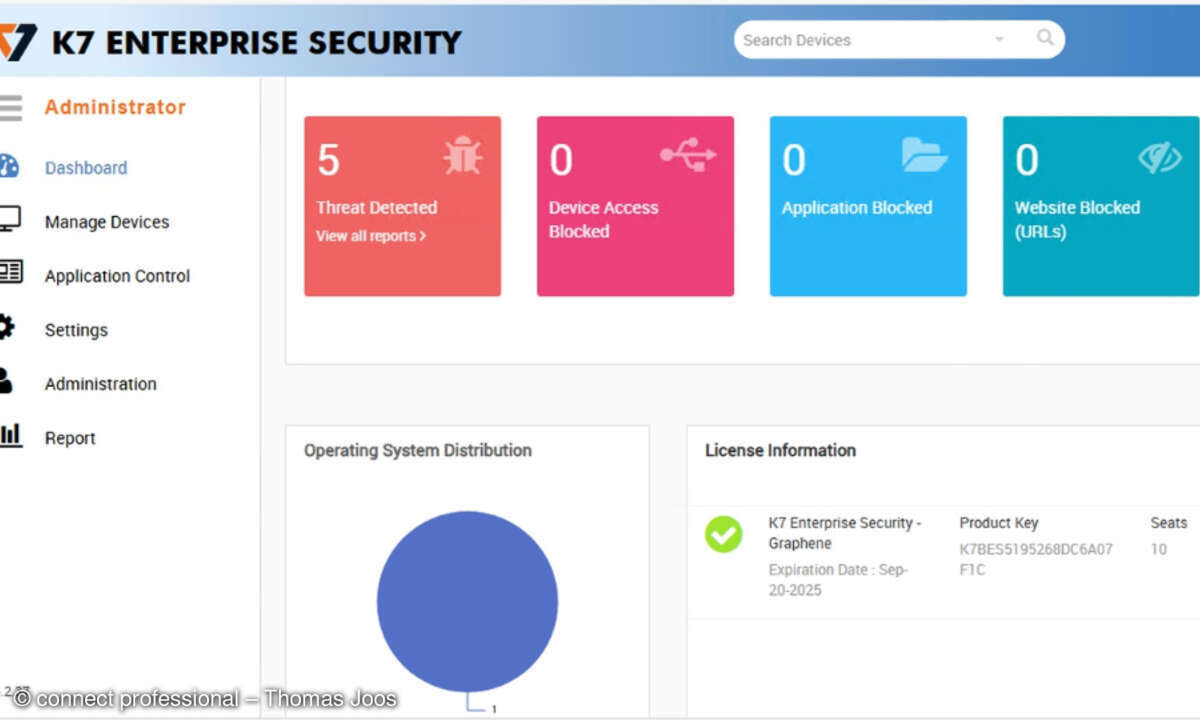

Wie gut Erweiterungen wie Hochverfügbarkeitsauslegung, Content-Scanner, Viren-Scanner und IDS/IPS in die Firewall-Administration integrierbar sind, ist dagegen unabhängig vom Lösungskonzept. Hier hilft den Entscheidern nur eins: Die Qualität dieser Integration bei den einzelnen Angeboten genau zu hinterfragen.

So sollte sowohl der Viren- als auch der Content-Scanner für ein direktes Zusammenspiel mit der Firewall über Protokolle wie HTML, SMTP und/oder FTP in die Firewall-Lösung integrierbar sein. Ebenso sollten die auf einem separaten Server laufenden Scanner wie mit 4-Your-Safety unter zentraler Firewall-Administrationsoberfläche verwaltet werden können. Das reduziert den Administrationsaufwand, erspart zusätzliche Konsolen und verbessert unter zentraler Oberfläche den Gesamtüberblick. Das IDS beziehungsweise IPS muss direkt auf die Log-Informationen der Firewall zugreifen können. Zudem sollte das IDS/IPS dazu in der Lage sein, Regeln der Firewall dynamisch zu verändern, um automatisiert auf Gefahrensituation reagieren zu können.

Die redundante Firewall-Konstellation einschließlich Load-Balancing für die gleichmäßige Prüflastverteilung sollte ebenfalls unter der zentralen Administrationsoberfläche der Firewall administrierbar sein, ohne dass für diese beiden Funktionalitäten separate Regelsätze angelegt und gepflegt werden müssen. Bei 4-Your-Safety wurde dazu Rainwall von Rainfinity voll in die Firewall-Administration integriert. Auch das reduziert über beide Dienste die Verwaltungskosten, erspart Extrakonsolen und verbessert die Betriebstransparenz. Sowohl für die Hochverfügbarkeits- als auch für Load-Balancing-Funktionalität sollte der Firewall-Anbieter SNMP-Agenten offerieren. Dann kann die komplette Hochverfügbarkeitskonstellation inklusive Lastverteilung parallel via Netzwerkmanagementkonsole überwacht werden.

Application-Proxy-Abdeckung

Maßgeblich für den späteren Firewall-Einsatz ist auch die integrierte Application-Proxy-Funktionalität für den Check auf Anwendungsebene. Die Prüfintelligenz von Paketfiltern erweitert um die Funktionalität des Stateful-Inspection – was nicht explizit erlaubt wird, ist verboten – reicht lediglich bis auf Schicht 4 mit Protokollen wie TCP und UDP. Für Checks darüber, die für Unternehmen immer wichtiger werden, sind Application-Proxies gefordert. Wenn auch einzelne Hersteller das anders sehen und über Erweiterungen ihrer Stateful-Inspection-Engine auf eine sogenannte Application-Level-Firewall setzen. Die Nachteile dieses Ansatzes sind gewichtig:

- Keine logische Entkopplung der Verbindung für den Verlauf des Checks, daraus resultiert eine potenzielle Einstiegsgefahr.

- Kein Filtern auf Bitmuster und/oder Kommandostrukturen; Angriffsformen, die auf gefährlichen Bit-Mustern beziehungsweise Kommandostrukturen basieren, werden dadurch nicht erkannt.

- Oft geringere Protokollabdeckung, sowohl im normalen wie im transparenten Modus (die Firewall spricht das Zielsystem ohne zusätzliche Konfiguration direkt an).

Diese Protokolllücken fehlen damit auch bei der Protokollierung, um darüber eingehende Log-Informationen für Auswertungen permanent aufzuzeichnen. Das schwächt den Firewall-Schutz. Echte Application-Proxy-Firewalls, wie die in 4-Your-Safety integrierte Firewall-1-NG, sind für den professionellen Check auf Anwendungsebene viel besser aufgestellt. Dabei sollten die Entscheider auf Proxies für folgende Protokolle achten: FTP, Telnet, HTTP, Real-Audio/Video, SMTP, POP-3, IMAP, Socks5 sowie generische Proxies und die Möglichkeit, selbst entwickelte Proxies einzubinden.

Besonders auf den Durchsatz achten

Nicht hoch genug einschätzen können die Entscheider die Performance ihrer künftigen Firewall-Lösung. Nicht nur, dass in der Zentrale mehrere Firewall-Systeme hintereinander Dienst tun müssen, um einen verlässlichen Schutz vor Angriffen bis in die Abteilungen hinein zu etablieren. Diese Prüfstafette belastet die Performance. Die zunehmende Verschlüsselung von Daten und der wachsende Anspruch an eine Echtzeitkommunikation und -datenverarbeitung machen zusätzlich Druck, besonders auf den Durchsatz der Firewall-Lösung zu achten, damit die Verzögerungen im Rahmen der Prüfläufe so gering wie möglich ausfallen.

Angesichts dieses wachsenden Performance-Anspruchs geht der Trend eindeutig zu Firewall-Appliances oder softwarebasierenden Firewalls auf einem spezifisch angepassten Betriebssystem. Die besondere Feinabstimmung zwischen Hard- und Software legt bei diesen Systemen die Basis für bessere Performance-Werte. Dennoch ist die Bauart der Firewall allein kein Garant für einen beschleunigten Durchsatz, wie Tests in den Network Computing Real-World Labs (NWC 19/2003, S. 12ff). Die Durchsatzstärke von sechs Gigabit-Ethernet-Firewall-Systemen von sechs Herstellern – Enterasys, Genua, Nokia/Check Point, Siemens Business Services, Stonesoft, Symantec – im Modus Packet-Filtering und Stateful-Inspection wurde hier gemessen. Danach wurden fünf dieser Firewall-Systeme auf die Geschwindigkeit ihrer VPN-Authentisierung hinterfragt. Das Ergebnis: 4-Your-Safety von Siemens Business Services mit der implementierten Check-Point-Software war in beiden Tests eine Leistungsklasse für sich. Wichtigen Anteil daran hatte die im Primergy-Server zusätzlich zur VPN-Acceleration integrierte Corrent-Turbo-Card. Bernhard Rehermann, Service Line Manager Security, Siemens Business Services