Rettungsring für SSL

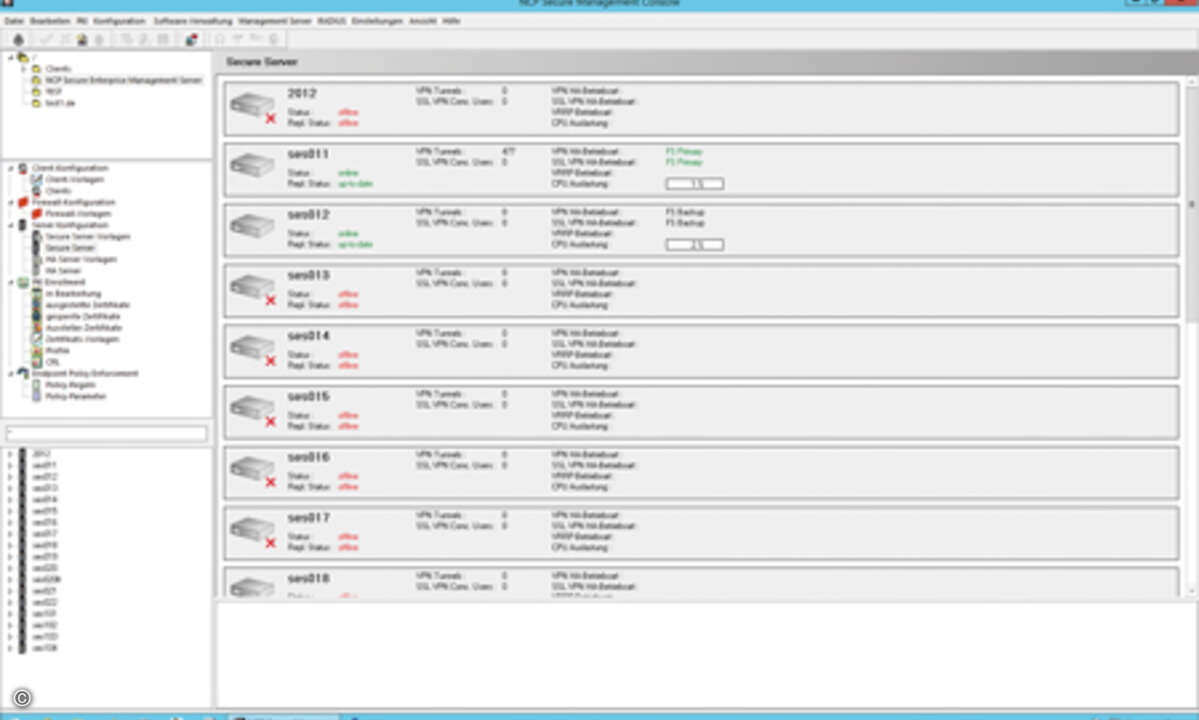

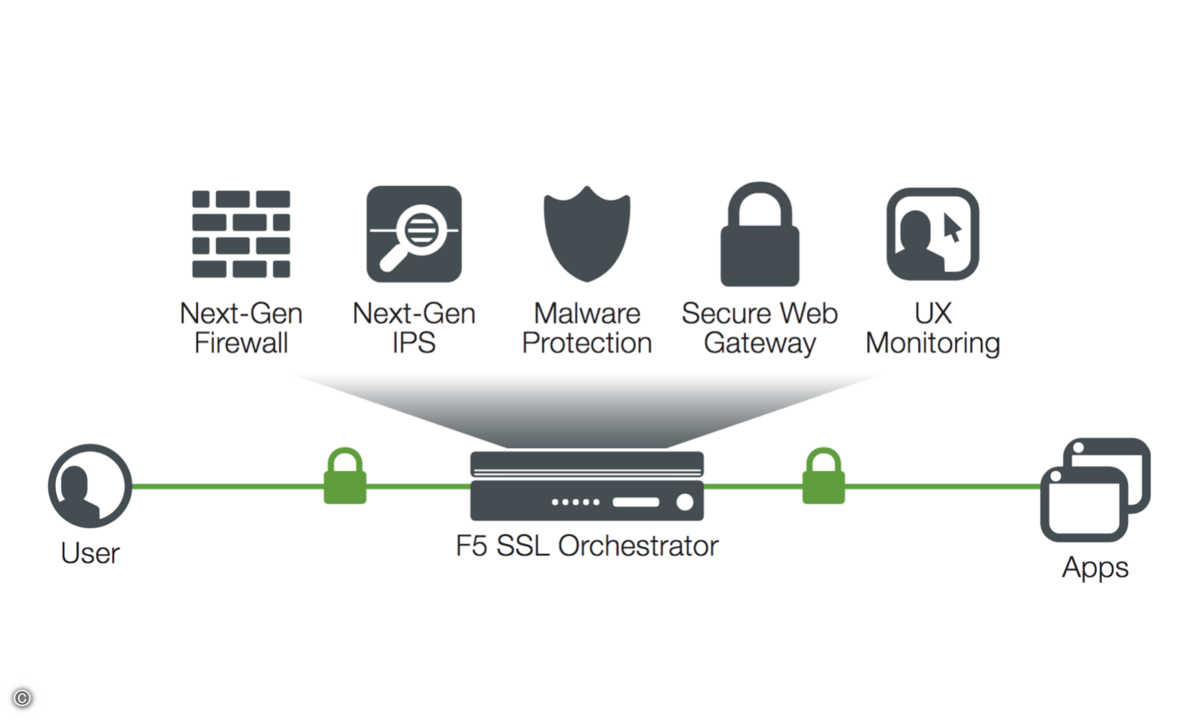

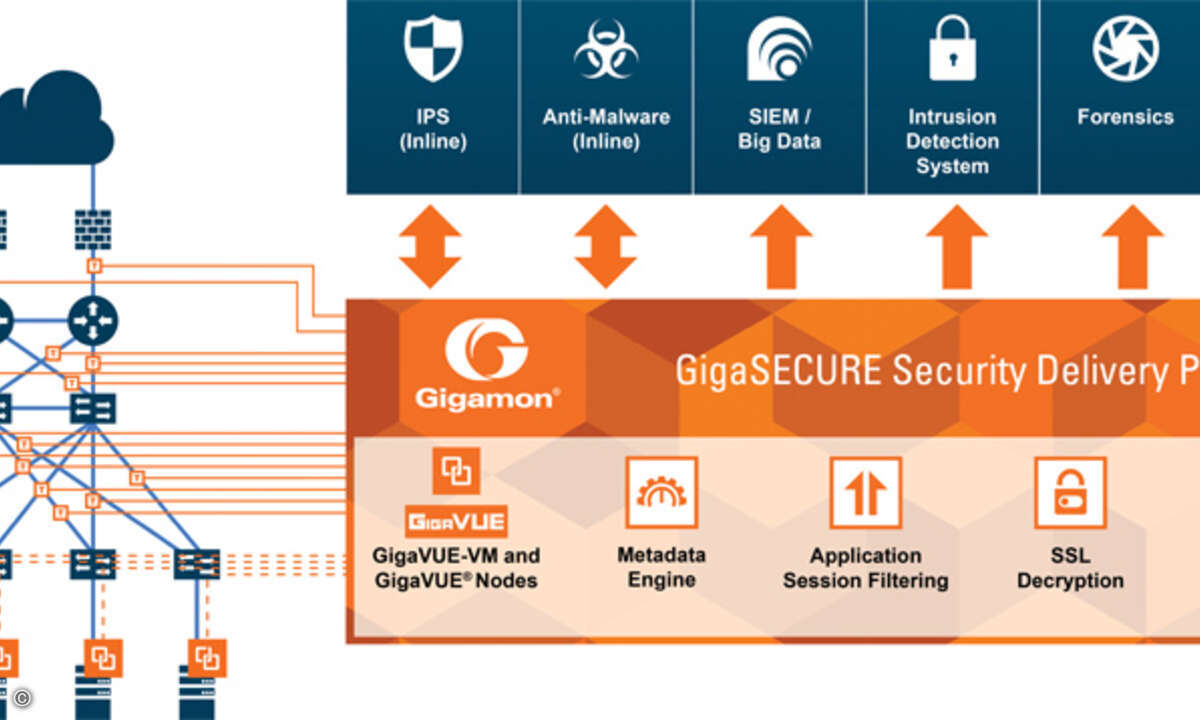

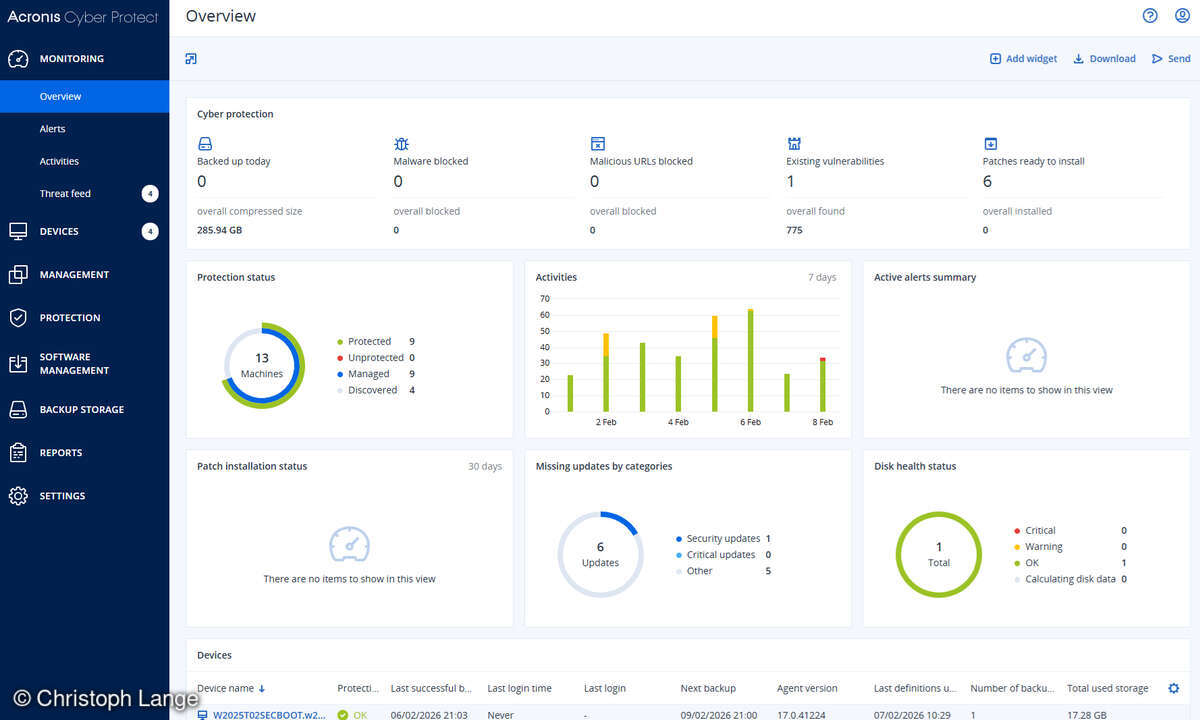

Das Verschlüsselungsverfahren SSL (Secure Sockets Layer) steht unter Druck: Schwachstellen und erfolgreiche Angriffe haben die Schutzwirkung des allgegenwärtigen Protokolls in den letzten Monaten in Frage gestellt. Bis die derzeit nur als Entwurf vorliegende Version 1.3 des SSL-Nachfolgers Transport Layer Security (TLS) die meisten Sicherheitslücken behebt, sind eine schnelle Reaktion und korrekte Konfiguration durch die Administratoren von großer Bedeutung.Das im Internet fast überall als Basisschutz eingesetzte SSL-Protokoll hat es im Moment nicht leicht. Mit Drown (Decrypting RSA with Obsolete and Weakened Encryption) ist innerhalb kürzester Zeit ein weiterer erfolgreicher Angriff auf das Protokoll aufgetaucht, der viele Administatoren zum Handeln zwingt. Drown nutzt eine Schwachstelle in der eigentlich seit vielen Jahren nicht mehr verwendeten Version 2.0 von SSL, um an den privaten Teil von RSA-Schlüsseln heranzukommen. Das funktioniert selbst dann, wenn die Verbindung eigentlich das aktuellere TLS verwendet. Insbesondere OpenSSL leidet unter diesem Angriff, denn er ist durch zwei weitere Schwachstellen im Code der beliebten SSL-Implementierung noch einfacher umsetzbar als bei anderen SSL-Implementierungen. Ein zeitgemäßer PC soll den Angriff in weniger als einer Minute absolvieren können. SSL als Basis für zahlreiche Dienste Dass SSL im Mittelpunkt so vieler Angriffe steht, ist kritischer, als viele annehmen. Die meisten bringen mit SSL ausschließlich sicheres Web-Surfen in Verbindung. Das ist eine Anwendung, die zwar Schutz bedarf, die aber (meist) keine katastrophalen Folgen nach sich zieht, wenn der Schutz brüchig wird. Doch SSL beziehungsweise sein Nachfolger TLS sind auch für die Sicherung einer ganzen Reihe weiterer Dienste im Internet zuständig. Die meisten E-Mail- und FTP-Clients unterstützen beispielsweise eine SSL/TLS-Variante, und für VPNs auf SSL-Basis sind solche Sicherheitslücken absolut unakzeptabel. Die sind durchaus relevante Dienste, deren