Network Access Control-Lösungen

- Grenzenlose Netze an den Grenzen sichern

- Network Access Control-Lösungen

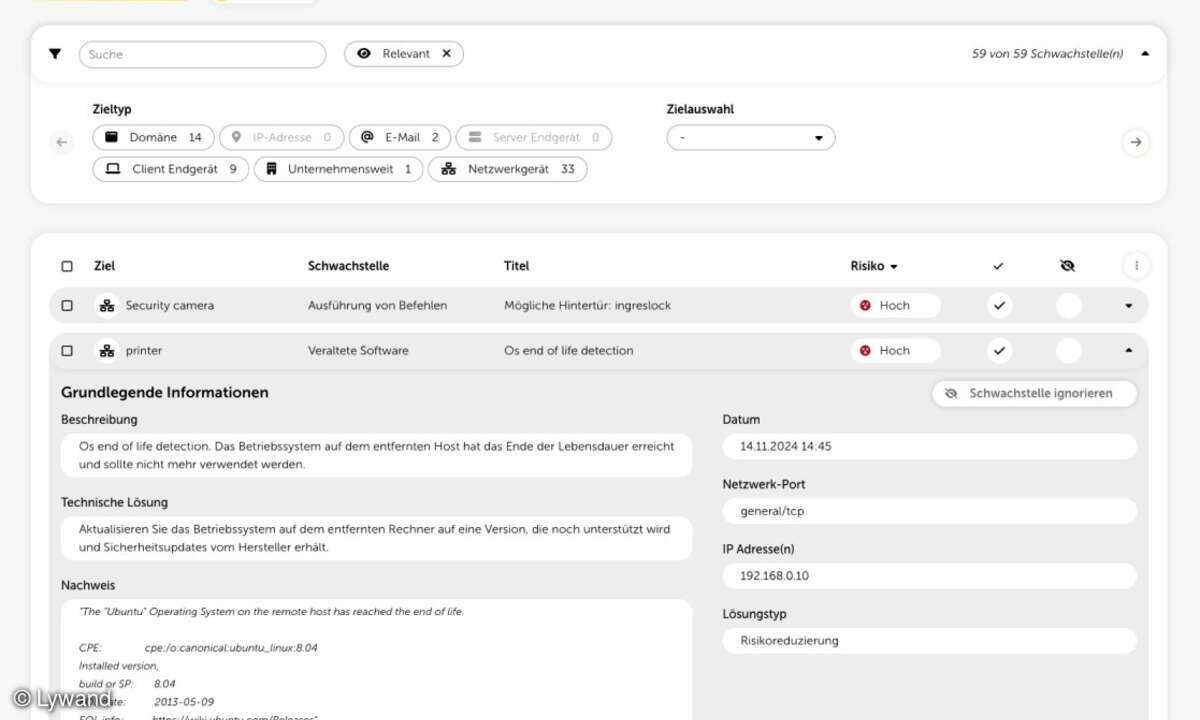

Selbst wenn tatsächlich alle Rechner eines Netzwerks mit Endpoint- Security-Produkten ausgestattet sind, reicht dies für die gewünschte Endpunkt-Sicherheit längst nicht aus. Die Endpunkte des Netzwerks stellen nicht nur die angeschlossenen Rechner dar, sondern jedes Gerät, das an ein Netzwerk angeschlossen ist. Wichtig ist, dass Reseller ihren Kunden vermitteln, das Thema nicht als Produkt-, sondern als Projektthema zu verstehen. Die Projektverantwortlichen müssen sich zunächst fragen, was sie in ihrem Netzwerk haben und machen und dann nach Lösungen schauen, die die entsprechenden Aufgaben erfüllen. Um herauszufinden, welche Komponenten an ein Netzwerk angeschlossen sind und was vor sich geht, eignen sich beispielsweise Network Access Control-Lösungen (NAC) wie Insightix. Cisco investiert ebenfalls viel in seine NAC-Initiative, um unsichere Komponenten im Netzwerk zu identifizieren. Die NAC-Lösungen analysieren den Netzwerkverkehr von innen und können den tatsächlichen Istzustand darstellen. Zudem verhindern sie, dass unsichere Geräte an das Netzwerk angeschlossen werden. Ihr Einsatz sollte vor der Installation einer Endpoint-Security-Suite in Betracht gezogen werden.

Um den unerlaubten Zugriff zu verhindern, integrieren auch die Hersteller von Netzwerkkomponenten immer mehr Sicherheits- Features in ihre Geräte. So erhalten unter anderem Switches die Fähigkeit, Authentifizierungen vorzunehmen. Allerdings muss den Anwendern klar sein, wie tief diese Prüfungen tatsächlich gehen, denn sie beschränken sich meist auf die Kontrolle der MAC-Adresse. Stimmt die MACAdresse eines angeschlossenen Geräts mit der registrierten Adresse überein, wird das Gerät zugelassen. Ob es weiteren Richtlinien wie bestimmten Hard- und Software- Anforderungen entspricht, die beispielsweise aktuelle Antiviren- Software erfordern, und ob die Person zugriffsberechtigt ist, prüfen die Switches selbst nicht.

Daher sollte sich der Reseller mit seinem Kunden immer die Frage stellen, was genau soll geprüft werden und wie ist dies umzusetzen, damit das Netzwerk an den Grenzen sicherer wird.

_______________________________

INFO

Kaspersky Labs GmbH

www.kaspersky.de

McAfee GmbH

www.mcafee.de

Symantec (Deutschland) GmbH

www.symantec.com

Sysob IT-Distribution GmbH & Co. KG

www.sysob.com

Trend Micro Deutschland GmbH

www.trendmicro.com