Konvergent & sicher

Moderne Unternehmensnetze können den aktuellen und künftigen Anforderungen nur gerecht werden, wenn Sicherheitsfunktionalität und Übertragungsqualitätssicherung im gesamten Netzwerk intelligent implementiert sind.

Die Infrastruktur an sich muss redundant und sicher sein und Bandbreiten sowie Übertragungsqualitäten garantieren.

Bei den meisten Unternehmen sind in den letzten Jahren alle wichtigen Geschäftprozesse durch IT-Systeme unterstützt oder sogar vollständig abgebildet worden. Konvergenzstrategien werden mehr und mehr umgesetzt – und das nicht nur unter Einsatz von Voice-over-IP – mittlerweile kommen immer mehr dynamische Video-over-IP-Anwendungen wie Sicherheitskameras, Gebäudekontrolle mittels Sensoren, Anwendungen wie Fahrstuhlsteuerungen und Storage-over-IP-Systeme zum Einsatz. Die Abhängigkeit von einer sicheren und verfügbaren IT-Infrastruktur steigt damit stetig. Das Netzwerk als Herzstück dieser Infrastruktur wird zum entscheidenden Wettbewerbsfaktor.

Auf der anderen Seite haben die Bedrohungen durch die Verbreitung des Internets und der damit verfügbaren Mittel und das Know-how im gleichen Maße zugelegt. Aktuelle Zahlen wie die Steigerung der sicherheitsrelevanten Vorfälle – registriert vom CE-RT, dem Computer Emergency Response Team (www.cert.org) – von 82094 im Jahr 2002 auf 114885 im Jahr 2003 (nur bis Q3) oder auch die Studie von Mummert und Partner in Deutschland vom März 2003 haben dies eindrucksvoll belegt. Nach der letztgenannten Studie hat sich die Anzahl der registrierten Attacken in Deutschland in den letzten vier Jahren vervierfacht. In dieser Studie wurde auch ermittelt, dass 66 Prozent der Attacken von internen Systemen und Zugängen heraus erfolgten – zentrale Firewalls und Virenscanner wurden durch einfaches Hereintragen von Viren und Würmern auf mobilen Systemen wie Laptops umgangen. Klar wird, dass sinnvolle Sicherheitskonzepte sowohl auf interne als auch auf externe Angriffe vorbereitet sein müssen. Auch die Geschwindigkeit, mit der neue Generationen von Würmern und Viren sich ausbreiten, steigt rasant an. Code-Red brauchte beispielsweise noch rund 37 Minuten, um die Anzahl der infizierten Systeme zu verdoppelt, SQL-Slammer nur noch 8,5 Sekunden.

Gefragt ist somit ein ganzheitlicher und skalierbarer Ansatz, also eine Ergänzung der bis dato wenigen zentralen Sicherheitssysteme – meist nur Firewalls, Virenscanner und begrenzt auch Intrusion-Detection – um verteilte Authentisierung, automatisierte Regelvergabe und dynamische Antworten bei unbefugtem Zugriff an jedem Ort der Infrastruktur. Diese Kontrolle muss direkt am Access-Switch implementiert werden, da ansonsten keine Garantien möglich sind. Das gilt auch für die entsprechenden Quality-of-Service-Mechanismen und Management/Monitoring-Möglichkeiten. Business-Continuity ist nur durch redundante und sichere Netzwerke zu erreichen, die einzelnen Applikationen Bandbreite garantieren können.

Der finanzielle Schaden, den ein sicherheitsrelevanter Vorfall im Durchschnitt verursacht, hat das Corporate IT Forum in England, dem über 2800 IT-Leiter und 50 der 100 FTSE notierten Unternehmen an der Londoner Stock Exchange angehören, mit rund 240000 Dollar beziffert – Tendenz steigend.

Sicherheit in konvergenten Netzwerken

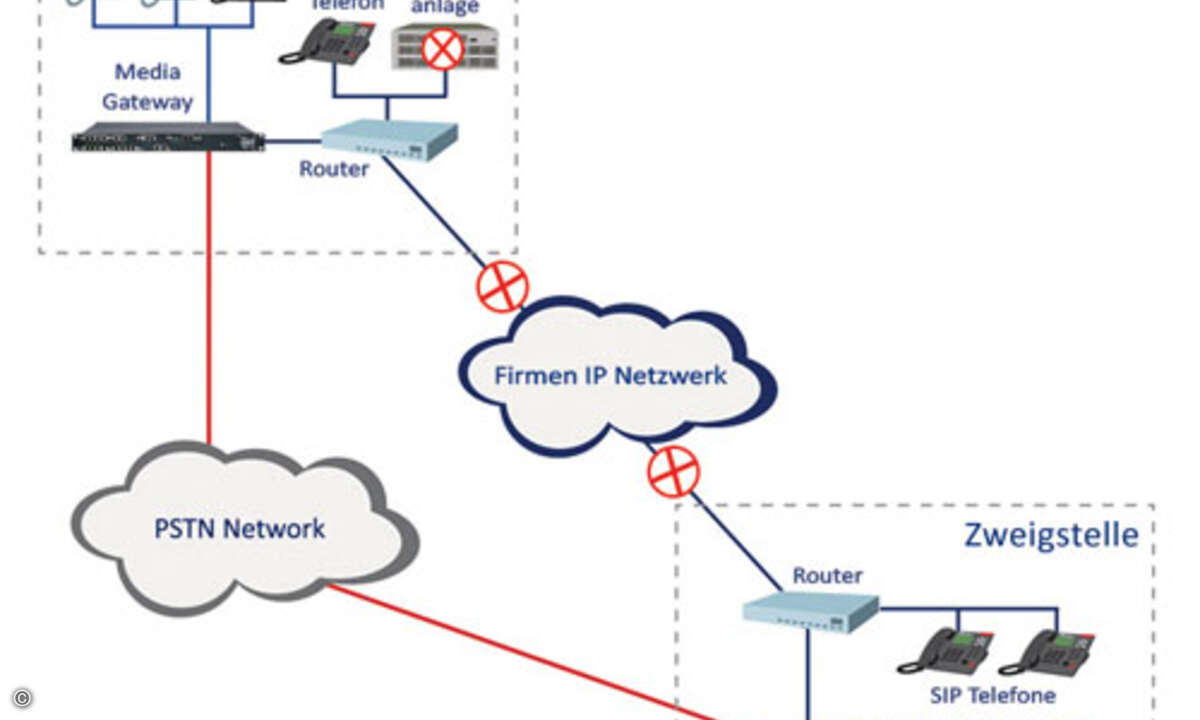

Die genannten Probleme gelten insbesondere für konvergente Netze, die beispielsweise konsequent eine Sprach-Datenintegration umsetzen. Das Netz wird noch mehr zum Kern der gesamten Unternehmenskommunikation und muss entsprechend verfügbar sein. Im Gegensatz zu einer getrennten Sprach- und Datenwelt, in der die Gesamtverfügbarkeit als »Parallelschaltung« der beiden Netze berechnet werden kann, ist in einem konvergenten Netz die Gesamtverfügbarkeit nur noch in einer »Reihenschaltung« zu berechnen. Hier bestimmt dann das schwächste Glied in der Kette die Gesamtverfügbarkeit des Systems.

Zusätzlich ist VoIP durch die Verwendung von IP wesentlich anfälliger für Angriffe gegenüber den traditionellen TDM-Telefonnetzen, die verbindungsorientiert, ohne Broadcast-Mechanismen und mit meist proprietärer Betriebssystem- sowie proprietärer Steuerungssoftware ausgestattet sind.

VoIP hingegen basiert auf einem IP-Netz, das durch das Protokoll selbst und die gleichzeitige Verwendung des Netzes für Datendienst den gängigen Hacking-Tools und Angriffen beispielsweise von Würmern ausgesetzt ist. Die Tools der Script-Kiddies können direkt angewendet werden – alle VoIP-Server, also die Gateways und Communication-Server, setzen auf Standard-Betriebssystemen wie Windows und Linux auf. Die Sicherheitshinweise des CERT in Bezug auf H.323 (CERT Advisory CA-2004-01 Multiple H.323 Message Vulnerabilities) und des Security-Focus auf Cisco-VoIP-Komponenten (www.securityfocus.com/bid/ 8398) zeigen dies deutlich.

Es muss wie im Datenbereich auch ein mehrstufiges Sicherheitskonzept greifen, das sowohl auf VoIP-Applikationsebene agiert, also Verschlüsselung, Authentifizierung und Autorisierung, Schutz der Integrität oder Schutz gegen Man-in-the-Middle-Attacks bietet, als auch das Netzwerk selbst sicher und verfügbar macht. Hierbei sind sowohl die Endgeräte als auch die Serversysteme genau zu analysieren. Als ein Baustein für Sicherheit im Bereich VoIP ist zum Beispiel das Secure-Real-Time-Protocol, kurz sRTP, zu nennen, das hier entsprechend die Sicherheit durch AES-Verschlüsselung und SHA-1-Datenintegrität erhöht.

Ein Beispiel für eine sichere Netzwerkinfrastruktur, die sich selbst auch gegen Angriffe aktiv schützen kann, ist Secure-Networks von Enterasys. Ein solches Gesamtsystem sollte so offen gestaltet sein, dass es in heterogenen Umgebungen mit mehreren Herstellern – auch im VoIP-Bereich – eingesetzt werden kann und über alle Medien, sprich LAN, WLAN und WAN (VPN) zur Verfügung steht. Hiermit können auch die typischen Angriffe wie DHCP-Server-Spoofing, ARP-Spoofing und Source-IP-Spoofing verhindert werden. Zusätzlich sollte auf den Serverkomponenten einer VoIP-Lösung ein effektives Host-IDS/IPS-System, wie die Enterasys-Dragon-HIDS, installiert werden. Im Backbone sind natürlich Funktionen wie Firewall mit H.323 ALG (Application-Level-Gateway) und zukünftig auch SIP-Proxy-Funktionen zu finden. Die VPN-Geräte sollten Verschlüsselung in Hardware unterstützen, damit kein zusätzlicher Delay auf der WAN-Strecke entsteht. Detaillierte Tests seitens Enterasys beispielsweise mit dem XSR-Security-Router zeigen, dass es dann problemlos möglich ist, VoIP auf der Netzseite ohne Qualitätseinbußen zu verschlüsseln.

Authentisierung

Der Authentisierung aller am Netz angeschlossener Systeme kommt hier eine zentrale Bedeutung zu. Da man nie von einer reinen 802.1x-Umgebung ausgehen kann, sollte der Access-Switch diverse Authentisierungsmethoden gleichzeitig pro Port beispielsweise für Drucker, Sicherheitskameras, externe Personen oder Besucher unterstützen – sonst wird eine Implementierung eines Authentication- und Policy-Managements nahezu unmöglich. Es sollten auch mehre Nutzer pro Port unterstützt werden, die auch unterschiedlichen Policies zuzuordnen sind – wie bei der Multi-User-Authentication-and-Plocy-Funktion bei Enterasys.

Die Authentisierung sollte vollkommen auf Standards beruhen – hier also Radius im Backend, 802.1x und andere im Access – und macht es dadurch möglich, beliebige Server/Directory-Systeme – wie Microsoft-ADS, Novell-NDS, Linux oder Siemens-Dirx – im Backend einzusetzen. Hieraus ergibt sich auch die einfache Integration mit Desktop-Integrity-Kontrollsystemen, wie Zonelabs oder Sygate. Hierbei wird dann beim Login an die Netzinfrastruktur nicht nur der Benutzer am zentralen Directory/Radius-Server authentisiert, sondern auch die Hardwarekonfiguration des verwendeten Systems wird über einen Agenten kontrolliert.

Policy-Management

Sicherheits- und QoS-Policies sollten den einzelnen Endsystemen nach einer Authentisierung automatisch zugewiesen werden. Damit ist eine präzise, sicherheitsrelevante Teilung der Endsysteme beziehungsweise ein Zuweisen von entsprechenden Service-Qualitäten möglich ohne den Administrationsaufwand zu erhöhen.

Die Policies pro Endsystem können bestehen aus VLAN-Zuweisung, Access-Control-Lists-Zuweisung (ACL), Prioritätszuweisung (Quality-of-Service) oder Rate-Limiting sowie eine Zusatzklassifizierung auf OSI-Layer-2/3/4 zur Unterscheidung beispielsweise von Protokollen, IP-Subnetzen, Diffserv-Signalisierung und Applikationen pro Benutzer.

Diese Funktion bietet die Möglichkeit, ohne VLANs Nutzergruppen voneinander im gleichen Subnetz zu trennen. Der Entfall einer VLAN-Struktur bietet einen geringeren Administrationsaufwand und wesentliche Verbesserungen in der Netzstruktur, da keine Layer-2/VLAN-Dienste über das gesamte Netz gebridged werden müssen. Die Skalierbarkeit großer gebridger Layer-2-Netze ist begrenzt.

Weiterhin ist man in der Lage, durch die dynamische Natur der ACLs die traditionellen, statischen Router-ACLs abzulösen. Hier entfällt dann die Administration dieser ACLs bei Umzügen: Keine Change-Management-Kosten im Netzwerk.

Verteiltes Intrusion-Prevention

Wie eingangs erwähnt, sollte das Netz am Access-Switch-Level in der Lage sein, aktiv auf neue Bedrohungen zu reagieren – direkt an jedem Eingangspunkt der Infrastruktur. Nur so kann zum Beispiel die Ausbreitung von Würmern unterbunden werden. Alle anderen Sicherheitsmechanismen wie zentrale

Firewalls greifen hier zu kurz. Als Beispiel dient hier die Enterasys-Lösung, die ihr Authentication- und Policy-Management mit der Intelligenz des hauseigenen IDS-Systems Dragon-Intrusion-Defense verbindet, das sowohl Network-IDS/IPS als auch Host-IDS/IPS beinhaltet. Dadurch bekommt man Layer-4-7-Intelligenz an den Access-Switch und ist in der Lage, auch auf komplexe Angriffe auf Applikationsebene – wie über Microsoft-Remote-Procedure-Call zu antworten. Die IT-Organisation ist damit in der Lage, direkt auf Bedrohungen zu reagieren: voll- oder halbautomatisch.

Quality-of-Service

Zur Sicherheit in konvergenten Netzen gehört auch die Bereitstellung von Bandbreite für die Applikationen – ansonsten sind Netzsicherheit und Redundanz nur Makulatur. Eine reine Layer-2-Funktionalität im Switch ist nicht ausreichend, um eine konvergente Infrastruktur garantiert zu unterstützen: Beim Einsatz von Voice-over-IP und anderen Applikationen reicht die Priorisierung auf VLAN- oder IEEE-802.1p-Ebene nicht aus. Applikationen können typischerweise nur aufgrund von Layer-4-Informationen unterschieden werden – der Switch muss dies entsprechend unterstützen.

Bei VoIP nach H.323, SIP und anderen Protokollen auf UDP/RTP-Basis ist dies noch etwas komplizierter – die Layer-4-Ports, über welche die Sprache übertragen wird, werden dynamisch ausgehandelt. Damit kann hier nur die Layer-3-Information nach IETF-Standard Diffserv ausgewertet werden. Layer-2-Protokolle wie IEEE 802.1p hingegen sind nicht durchgängig nutzbar – Softphones auf dem PC zum Beispiel unterstützen diesen Standard über die Adapterkarte des PCs typischerweise nicht.

Info

Die Authentisierungsmethoden

- 802.1x-Port-based-Authentication, über digitale Zertifikate, biometrische Verfahren, User/Password oder One-Time-Password (OTP) sowie über EAP-TLS, PEAP, EAP-MD5 oder EAP-TTLS via Radius-Server.

- MAC-based-Authentication über die MAC-Adresse des Endsystems durch den Radius-Server, mit Hilfe der Web-based-Authentication oder über URL redirect auf lokalen http-Server integriert im Switch und dann via Radius-Server ähnlich einem WLAN-Hotspot,

- automatische Convergence-Endpoint-Detection (CEP), also automatische Erkennung von IP-Phones via H.323 oder SIP-Registrierung oder herstellerspezifische Unterstützung wie Siemens Cornet-IP oder Cisco-CDPv2,

- Default-Authentication-Role durch Freischaltung einer Basisfunktionalität ohne Authentisierung oder für Wake-on-LAN-Funktionen und ähnliches.

Damit ist man hier auf DSCP festgelegt. Der DSCP-Wert wird jedoch vom Endsystem gesetzt: Wie kann man garantieren, dass auch nur VoIP mit hoher Priorität – beispielsweise mit dem DSCP-Wert EF für »Expedite Forwarding« – übertragen wird? Eigentlich gar nicht mit einem Ethernet-Switch, nur Proxies oder Application-Level-Gateways könnten dies, diese stehen aber nicht an jedem Switch Port. Deswegen kommt hier direkt Rate-Limiting ins Spiel. Damit sind dann zwar geringe Latency und Jitter für die Service Klasse EF garantiert, es wird aber auch nur die limitierte Bandbreite bereitgestellt. Damit hat eine absichtliche oder unabsichtliche Fehlkonfiguration auf dem Endsystem, die versucht, einen Datentransfer über EF abzuwickeln, keinen Einfluss auf die Service-Qualität anderer VoIP-Verbindungen.

Segen und Fluch zugleich ist die Tatsache, dass Voice-over-IP eine Any-to-Any-Kommunikation ermöglicht – nur der Verbindungsaufbau wird zum zentralen Gatekeeper/Communication-Server gemacht – und die Endsysteme beliebig umziehen können. Für ein effektives Management des Netzes sollte der Access-Switch in der Lage sein, ein Endgerät automatisch zu erkennen und auch eine Policy-Zuweisung nachfolgend durchzuführen. Bei Enterasys ist diese Funktion unter Convergence-Endpoint-Detection (CEP) realisiert – hierbei werden beispielsweise Cisco-CDPv2-, H.323-Gatekeeper- und SIP-Communication-Server-Registrierungen erkannt. Auch herstellerspezifische Unterstützung sollte vorhanden sein.

Ein Switch sollte in der Lage sein, nicht nur die authentisierten Nutzer und Konvergenzendpunkte (CEP) zu erkennen, sondern auch angeschlossene MAC-Adressen und deren Layer-3-IP-Adressen dynamisch zu erlernen (Node&Alias-Discovery). Damit ist der Administrator in der Lage, jeden Nutzer auf Knopfdruck anhand beliebiger Parameter zu lokalisieren. Im Fehlerfall ein sehr nützliches Tool, was Zeit spart und die Wiederherstellungszeit minimiert.

Fazit

Sicherheit in konvergenten Netzen ist wie die Sicherheit generell ein mehrstufiges Konzept. Die Netz-Infrastruktur an sich muss redundant und sicher sowie in der Lage sein, auch Bandbreiten zu garantieren. Nur dann kann eine konvergente Lösung auch funktionieren. Das entbindet den Anwender aber nicht davon, auch auf Applikations- und auch auf Organisationsebene weitere Sicherheitsfunktionen zu implementieren. Denn nur ein mehrstufiges Sicherheitskonzept ist ein effizientes und wirksames Konzept. Markus Nispel, Office of the CTO, Enterasys Networks