Verschlüsselung bei Datenbanken im Kommen

Verschlüsselung bei Datenbanken im Kommen

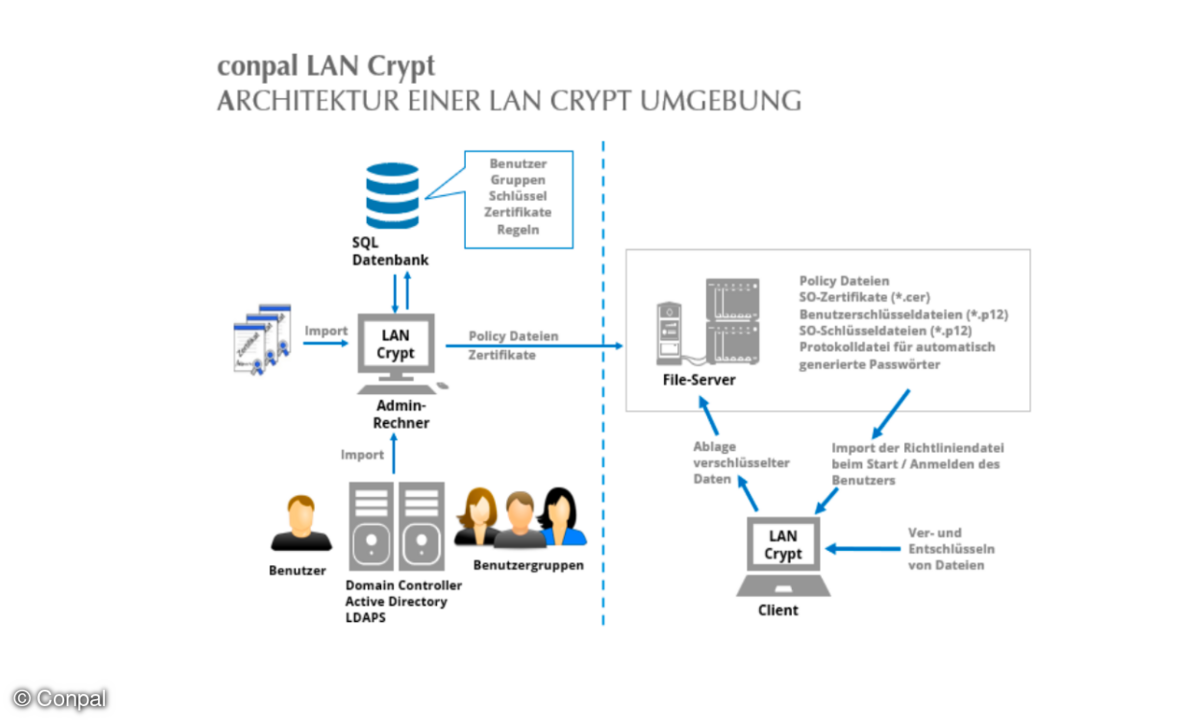

Die Datenbanken moderner Unternehmen enthalten erhebliche Mengen sicherheitsempfindlicher Informationen. Als hauptsächlicher Speicherort für alle Arten strukturierter Daten – Kundendatensätze, Finanztransaktionen und auch Benutzerinformationen – sind sie zweifellos besonders schutzbedürftig. Die Verschlüsselung ist eine auf der Hand liegende Technologiewahl für den Systemarchitekten. Nach dem Payment Card Industry Data Security Standard, einem Regelwerk, das sich auf die Abwicklung von Kreditkartentransaktionen bezieht, sind spezielle Schutzmaßnahmen erforderlich; die Verschlüsselung zählt zu den wichtigsten dort genannten Optionen, auch wenn sie nicht ausdrücklich vorgeschrieben ist. Gesetze, die eigentlich eine Offenlegung von Sicherheitsverstößen vorschreiben, erlauben es Unternehmen, auf ein solches Eingeständnis zu verzichten, wenn die von den aufgetretenen Datenlecks betroffenen Informationen verschlüsselt waren. Und was vielleicht noch wichtiger ist: Da Unternehmen die Verschlüsselung in ihren innersten Systemen nutzen, wird sie ein Bestandteil des Sorgfaltsstandards, den niemand mehr ignorieren kann. Der Markt für Datenbankverschlüsselung umfasst mehrere Gruppen von Lösungen. Zunächst sind da die Datenbanksysteme (Database Management Systems, DBMS) von Anbietern wie IBM, Microsoft, MySQL, Oracle oder Sybase. Die DBMS-Hersteller haben ursprünglich etwas träge auf die Kundennachfrage nach Verschlüsselung reagiert, aber schließlich mit entsprechenden Entwickler-Toolkits geantwortet. Seit einiger Zeit werden solche Angebote durch eine automatische Verschlüsselung auf Spaltenebene und transparente Sicherheitsmechanismen ergänzt, die den Einsatz wesentlich vereinfachen. Die Produkte bieten Datenbankschutz auf unterschiedlichen Ebenen an. Die drei wichtigsten Optionen sind: Verschlüsselung der Umgebungsmedien (oder der kompletten Datenbankdatei), auf der Anwendungsschicht (typischerweise mit einem DBMS-spezifischen Entwickler-Toolkit) oder innerhalb der Datenbank-Engine (wobei oft feingranulare Spaltenverschlüsselung verwendet wird). Zu der ersten Kategorie zählen die Produkte von Vormetric für die Dateiverschlüsselung sowie von Decru und NeoScale Systems für die gerätebasierte Speicherverschlüsselung. Zu den Drittanbietern granularer Verschlüsselungswerkzeuge zählen Application Security, Ingrian Networks, Protegrity und Valyd. Werkzeugpakete werden von einem Querschnitt der erwähnten Anbieter sowie von allen Datenbank-Lieferanten offeriert: von IBM, Microsoft, MySQL, Oracle und Sybase. Die Verbreitung von Verschlüsselungstechnologien durch DBMS-Anbieter bereitet den Punktlösungen für die Datenbankverschlüsselung (wie beispielsweise den Produkten von Application Security, Ingrian Networks, NetLib und Protegrity), die mit ihrem Angebot von feingranularer Spaltenverschlüsselung mit vernachlässigbaren Anwendungsänderungen lange Zeit eine Nische gefüllt haben, einige Probleme. Als Reaktion darauf brechen diese Anbieter mit zusätzlichen DBMS-Sicherheitswerkzeugen in den Markt ein. Zu den neu entstehenden Produktfamilien gehören Datenbanküberwachungs-, Prüf-, Anfälligkeitsanalyse- und Verschlüsselungswerkzeuge. Inzwischen machen die Hersteller von Datei- und Medienverschlüsselungsprogrammen wie Decru, NeoScale Systems und Vormetric darauf aufmerksam, dass die Datenbank nur einer der vielen Orte ist, die gegen die Offenlegung sicherheitsempfindlicher Informationen zu schützen sind, und dass Unternehmen deshalb eine Verschlüsselung der kompletten Speichervolumen und Sicherungsbänder statt lediglich von Spalten in der Datenbank in Erwägung ziehen sollten. Sicherheitsarchitekten müssen zahlreiche Faktoren berücksichtigen. Zunächst stellt sich die Frage, welche Informationen den größten Risiken ausgesetzt sind. Sicherlich enthalten Datenbanken entscheidende Informationen. Aber die neueren Sicherheitszwischenfälle wurden eher durch Datenverluste von mobilen Computern, durch falsche Handhabung von Sicherungsbändern oder andere Probleme verursacht, die mit der Datenbank wenig zu tun haben. Und auch wenn die Verschlüsselung als angemessenes Kontrollsystem angesehen wird, müssen die Unternehmen mit aller Sorgfalt evaluieren, wo anwendungsweit und netzwerkübergreifend Angriffe durch privilegierte Insider auftreten können. Diese Analyse hat direkte Auswirkungen auf die Frage, in welchen Schichten eine Datenbankverschlüsselung umgesetzt werden sollte. Und schließlich gilt: Wenn Hersteller nativer DBMS-Lösungen ihre Angebote erweitern, werden Sicherheitsteams feststellen, dass zusätzliche Werkzeuge anderer Herkunft eher für die Überwachung von Datenbanken oder die Bewertung von Zugriffsrechten als für die Verschlüsselung interessant sind.

Trent Henry ist Senior Analyst für Sicherheit und Risikomanagement bei dem amerikanischen Marktforschungs- und Beratungshaus Burton Group.

![Ecos Secure Boot Stick [HE]](https://www.connect-professional.de/bilder/812334/landscapex1200-c2/1615969476-18-worlgolvv.jpg)