Fallunterscheidung entschärft das Problem

- Verschlüsselung erschwert die Kontrolle

- Das Schlüssel-Handling wird komplizierter

- Fallunterscheidung entschärft das Problem

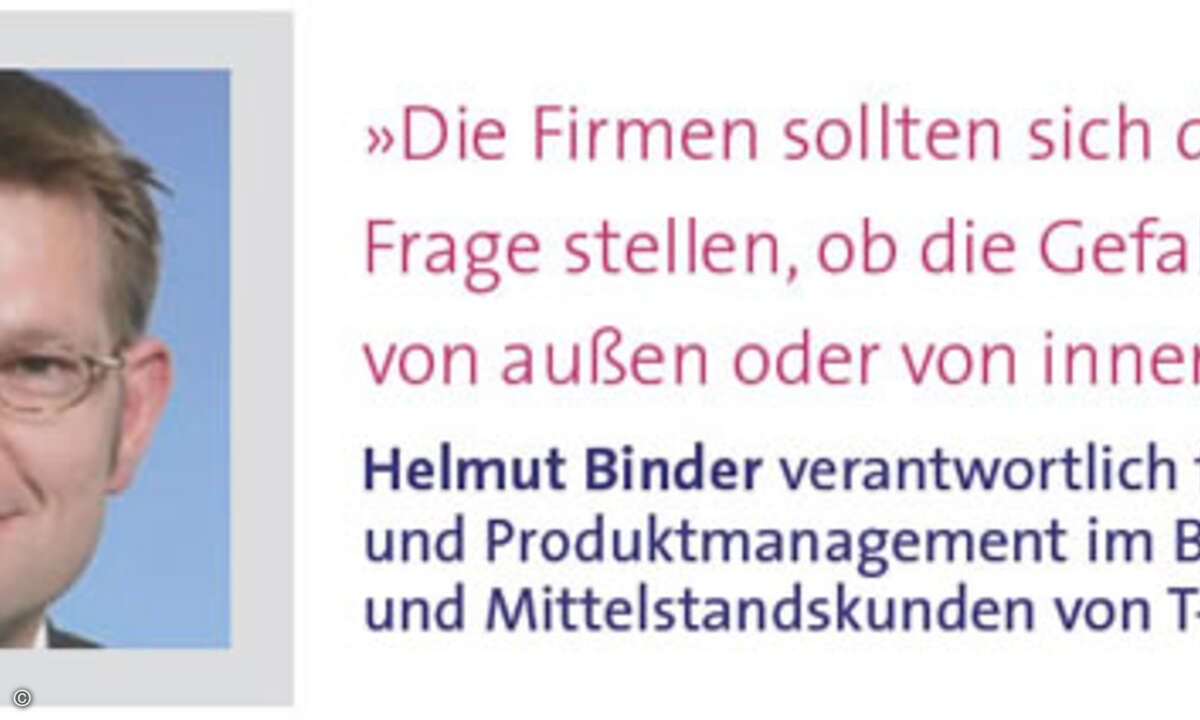

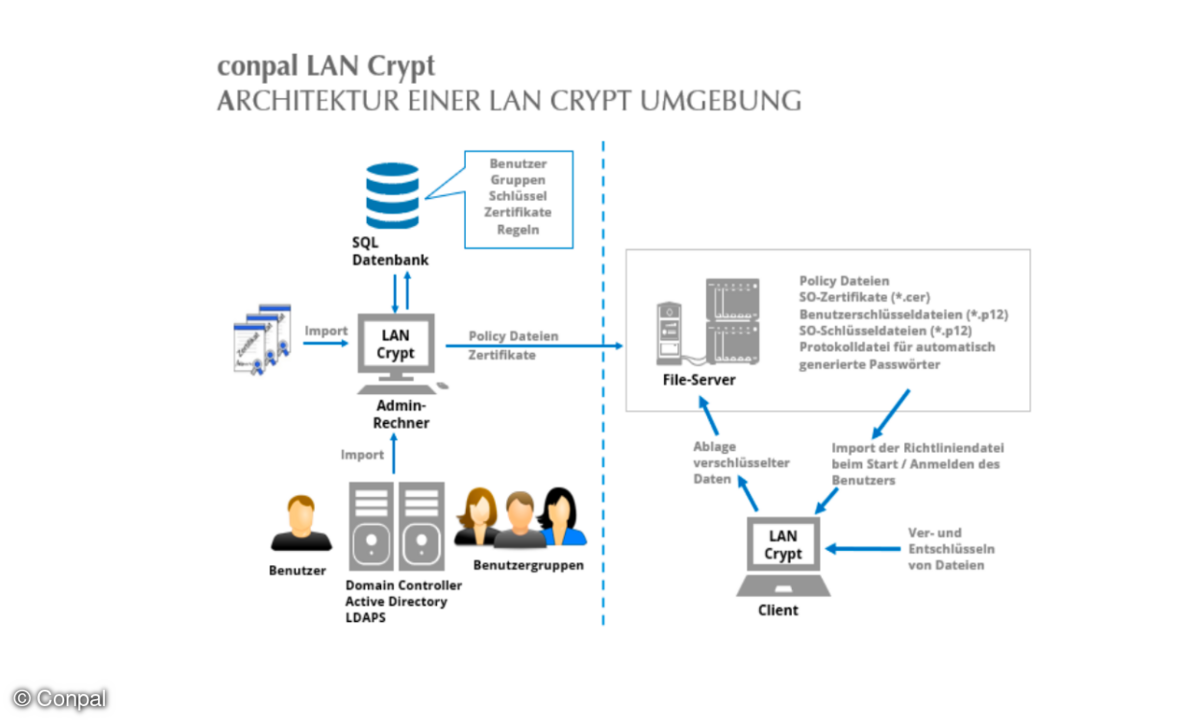

Klaus Lenßen, Senior Business Development Manager Security bei Cisco Deutschland, weist auf die Notwendigkeit eines ganzheitlichen Sicherheitskonzeptes bei der Einführung einer einheitlichen Kommunikationsplattform hin. Dafür gebe es Lösungsvorlagen für Organisationen und Unternehmen unterschiedlicher Größe. Durch die Integration der für diese Prozesse erforderlichen Intelligenz in das Netzwerk, beispielsweise ausgefeilte und automatisierte Zugangs- und Konformitäts-Tests über Network Admission Control (NAC) sowie zentralisiertes Schlüssel-Management, sei auch ein bedarfsgerechter Einsatz von Verschlüsselungstechniken möglich, verspricht Lenßen. »Die Firmen sollten sich die Frage stellen, ob die Gefahr eher von außen oder von innen durch eigene Mitarbeiter ausgeht. Auf diese Weise können sie gegebenenfalls die Verschlüsselung einzelner Sprach-, Daten- oder Videoströme auf die Domänen WAN (Wide Area Network) oder LAN (Local Area Network) begrenzen«, konstatiert Helmut Binder, bei der Deutschen Telekom-Tochter T-Systems verantwortlich für Marketing und Produktmanagement im Bereich Groß- und Mittelstandskunden. Im ersten Fall kann innerhalb der Unternehmensnetze ohne Verschlüsselung der Informationen direkt auditiert werden, für den WAN-Bereich kann für das Auditing der Service-Provider in die Pflicht genommen werden. Im zweiten Fall, mit Verschlüsselung im LAN-Bereich, muss sich das Unternehmen eingehend mit dem Konfliktverhältnis zwischen Verschlüsselung und Auditierung auseinandersetzen. Binder empfiehlt für den ersten Fall sichere VPNs (Virtual Private Networks). »Darüber können alle Kommunikationsformen logisch separiert vom Verkehr anderer Kunden und überdies stark verschlüsselt übertragen werden.« In diesen abgeschotteten und sicheren Informationstransfer seien mittels Gateways auch die mobilen Mitarbeiter sowie die WLAN- und Internet-Teilnehmer einbeziehbar. Zudem sei auch eine noch sicherere Verschlüsselung auf Applikationsebene über Zertifikate möglich. »Auditing und Reporting innerhalb unserer Domäne«, so Binder weiter, »ist bei Bedarf bei allen beschriebenen Einsatzszenarien inklusive. Das heißt, wir dokumentieren auf Kundenanforderung genau, welche Sprach-, Daten- und Videoinformationen von wem gesendet und von wem empfangen wurden.«

Hadi Stiel ist freier Journalist in Bad Camberg.

![Ecos Secure Boot Stick [HE]](https://www.connect-professional.de/bilder/812334/landscapex1200-c2/1615969476-18-worlgolvv.jpg)