Basel-II-Erfüllungsgehilfen

Basel-II-Erfüllungsgehilfen Mit Basel II ist ein schlecht gewartetes Unternehmensnetzwerk mehr denn je ein Risikofaktor bei der Kreditvergabe. Das Outsourcing kritischer IT-Aufgaben kann in vielen Fällen Geld und Ärger sparen.

Mitte Februar letzten Jahres verabschiedete das Bundeskabinett den Gesetzentwurf zur Umsetzung der Banken- und Kapitaladäquanzrichtlinie. Damit sind die im Rahmen des Baseler Ausschusses für Bankenaufsicht ausgehandelten Kreditvergabe-Richtlinien (Basel II) auf dem Weg in nationales Recht. Für kreditsuchende Unternehmen bedeutet das vor allem, mehr in ihre IT-Sicherheit investieren zu müssen, weil letztere ab sofort unter dem Rubrum »operationelles Risiko« in die Bonitätsprüfung mit einbezogen wird. Die Richtlinie fordert von den Unternehmen ein aktives IT-Risikomanagement: Redundanz, gesicherte Verfügbarkeiten, Absicherung vor Angriffen und Notfallpläne. Ein sehr gutes, sauber dokumentiertes Risikomanagement kann die Zinskosten senken. Eine als anfällig eingeschätzte IT erhöht das Schadens- und Ausfallrisiko mit möglichen Umsatzeinbußen – und macht den Kredit teurer oder führt im Extremfall sogar zur Ablehnung.

Gutes IT-Management, günstige Kredite

Besonders für kleine und mittlere Unternehmen wird es schwer werden, diese hohen Anforderungen zuverlässig und wirtschaftlich mit ihren internen IT-Teams zu erfüllen. »Wir sind ein Unternehmen mit nur rund 120 Mitarbeitern. Bereits vor einigen Jahren haben wir uns entschieden, unsere Firewalls und IT-Sicherheitseinrichtungen auszulagern. Der Grund: Inhouse-Spezialisten sind uns zu teuer«, erklärt Roland Sommer, Netzwerkadministrator bei Riedhammer, einem mittelständischen Unternehmen für Industrieofenanlagen. Verschiedene IT-Dienstleister bieten Unternehmen unter dem Stichwort »Managed Security« konkrete Hilfestellungen an, mit den harten Konsequenzen aus Basel II besser fertig zu werden. Dazu gehört ein Outsourcing-Konzept, das einerseits flexibel und skalierbar ist, andererseits mit Hilfe vertraglich eindeutiger Leistungsvereinbarungen die Basel II-Anforderungen sauber erfüllt. Aus langjähriger Erfahrung kennt Joachim Astel, Vorstand bei Noris Network, das Innenleben der Netze der meisten mittelständischen Firmen: »Im Netzwerk laufen viele neue Anwendungen, aber die Infrastruktur ist einige Jahre alt und oft an der Kapazitätsgrenze. Die Ausfallraten sind relativ hoch, und dennoch gibt es meist kein schlüssiges Gesamtsicherheitskonzept. Die Firma kauft teure IT-Sicherheitsprodukte ein, um sich vor Hackern, Viren und Werbemüll zu schützen. Das Ganze kostet viel Geld, das IT-Team hat nicht immer die ausgewiesenen Sicherheitsexperten und so bleibt das Netz trotz hoher Kosten nur mäßig sicher.« Keine guten Voraussetzungen für die Risikoabschätzung bei der nächsten Finanzierungsverhandlung.

Sicherheitskonzepte oft nicht umgesetzt

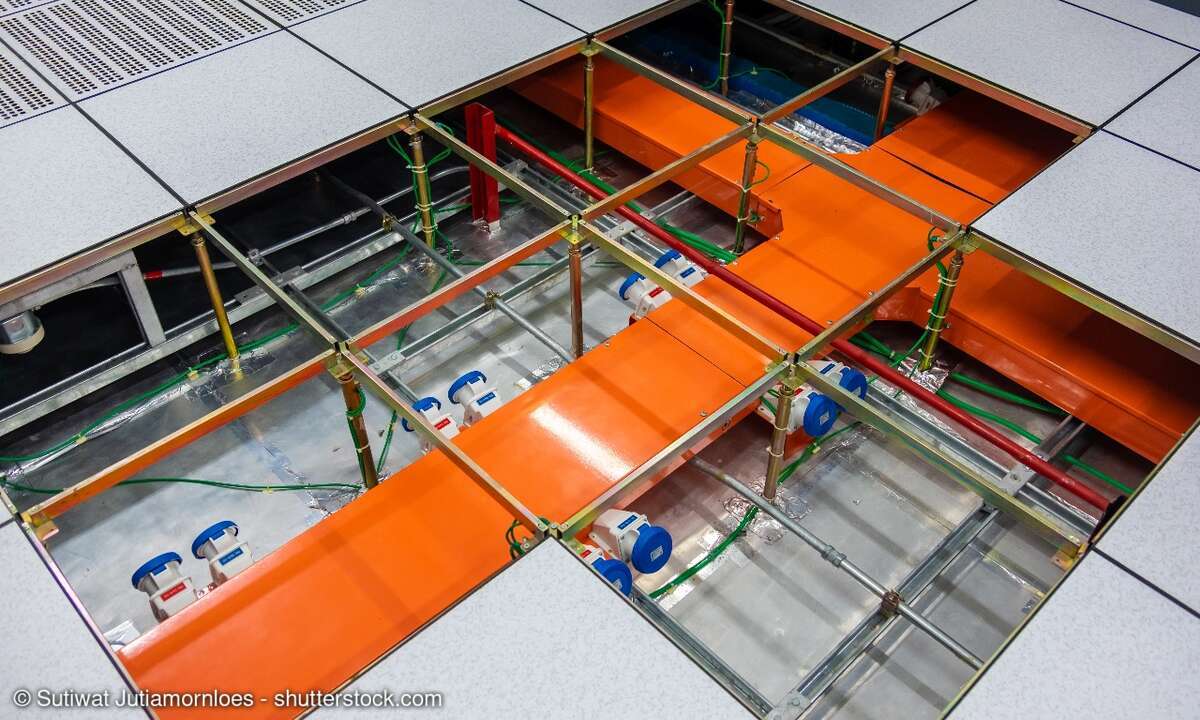

Astel will diese eher desolate Sachlage durchaus nicht als Schlamperei oder Nachlässigkeit gewertet wissen. Im Gegenteil: seiner Erfahrung nach sind meist gut qualifizierte und motivierte Netzwerker an der Arbeit – die Probleme entstünden durch den Alltagsdruck: »Die IT-Abteilung ist mit dem Tagesgeschäft voll ausgelastet. Die Budgets für Weiterbildung und die Ressourcen für Projekte sind knapp, weil die Entwicklung neuer Produkte und die Betreuung der Kunden einfach Vorrang haben«, erzählt er. So wird in vielen Fällen zwar ein administratives Sicherheitskonzept ausgearbeitet, später aber nicht oder nur teilweise angewendet. Der Grund: Die Umsetzung kostet viel Zeit, aber die Budgets der Personalabteilungen reichen kaum für neue Mitarbeiter. Ähnliche Argumente treffen auch auf größere Unternehmen zu, wie das Beispiel der international tätigen Uvex Safety Group im mittelfränkischen Fürth belegt: »Wir haben die Aufgaben unseres IT-Supports gesammelt, aufgelistet, und danach eine systematische Entflechtung in Angriff genommen. Dabei zeigte sich, dass wir mindestens 1,5 Stellen mit Sicherheitsspezialisten hätten neu besetzen müssen, um unsere Anforderungen an Firewall, Spam- und Virenschutz erfüllen zu können«, so Peer Reichert, Leiter Systeme bei Uvex. »Wir haben uns dann für das Outsourcing entschieden. Ohne zusätzliche Personal- und Schulungskosten verfügen wir heute über mehrfach redundante Firewalls mit proaktiven Monitoring und anderen Extras«, fügt der IT-Experte hinzu. Roland Sommer von Riedhammer ergänzt: »Redundante Systeme sind extrem wichtig, um die notwendige Verfügbarkeit sicher zu stellen. Vielleicht kann sich ein Mittelständler eine leistungsfähige IT-Infrastruktur in einfacher Ausführung durchaus leisten, eine mehrfach redundante Version übersteigt aber das Budget der meisten Unternehmen.« Gleiches gelte für den Support: Ohne Outsourcing mit Rund-um-die-Uhr-Support müsste Sommer teure Rufbereitschaften oder aufwändige Remote-Strukturen aufbauen. Der IT-Fachmann ist überzeugt: »Wer den Aufwand und die Kosten seiner internen Ressourcen sauber rechnet, wird merken, dass man insbesondere im Sicherheitsbereich mit dem Auslagern an Spezialisten nicht nur besser sondern auch kostengünstiger fährt.« Outsourcing – beispielsweise der gesamten IT-Security – ist also für viele Unternehmen eine echte Alternative zum »Selbermachen«. Die Vorteile dieser »Managed Security« sind zuverlässig planbare Kosten, ein aktueller Stand der eingesetzten Technik und geschultes Fachpersonal. Nur: Wie können die Verantwortlichen erkennen, wie kompetent ein IT-Outsourcer wirklich ist? Eine gute Visitenkarte ist beispielsweise die Orientierung an drei Normen: ISO 27001 definiert das Rahmenwerk für das gesamte Sicherheitsmanagement, die Standards des Bundesamtes für Sicherheit in der Informationstechnik (BSI) beschreiben die technische Umsetzung und die Regeln der IT Infrastructure Library (ITIL) schreiben die dahinter stehenden Rollen und Prozesse fest. Zudem muss der Dienstleister einen angemessenen Leistungsrahmen bieten können, der zu den Bedürfnissen des auslagernden Unternehmens passt. Ganz wichtig sind hier Flexibilität und kurze Reaktionszeiten.

Klare Vereinbarungen mit dem Dienstleister nötig

Der wichtigste Punkt aber ist, wie oben schon gesagt, eine saubere Vertragsgestaltung bei den Leistungsvereinbarungen: Wie lange dauert es, bis das Notfallteam reagiert? Welcher Wiederherstellungszeitraum ist vereinbart? Ist der Support durchgängig verfügbar? »Schließlich verlagert das Unternehmen seine eigene Verantwortung für die IT-Sicherheit zum Dienstleister – da müssen diese Vereinbarungen in ganz trockenen Tüchern sein«, so Astel. Und Roland Sommer fügt hinzu: »Viele IT-Leiter und Controller fürchten sich vor komplexen Detailvereinbarungen im Bereich der Service Levels. Wir haben einen relativ einfachen Vertrag, der uns aber eine gewisse Verfügbarkeitsgarantie gibt – und das ist ja letztlich das Ergebnis, das Unternehmen und Dienstleister gemeinsam sicherstellen wollen«. Somit hat Basel II für Unternehmen, die auf Kredite angewiesen sind, nicht nur Nachteile: »Basel II ist auch eine Chance. Denn Unternehmen, die ihre IT wirklich im Griff haben, sollten dies künftig aktiv in Finanzierungsverhandlungen einbringen. Hier ziehen IT- und Finanzleiter an einem Strang«, ist Noris-Network-Vorstand Joachim Astel überzeugt.

Heike Castner ist freie Journalistin in München