Das Schweigen der Lämmer

Es wird noch stiller werden um die Malware. Das Getöse des Weltgeschehens wird sie übertönen. Wir werden uns an Infektionen gewöhnen wie an Spam, dadurch aber von Misstrauen gelenkt keinem Rechner mehr trauen.

Der Grund: Statt mit Krawall die computervernetzte Welt zu erobern, haben Cyberkriminelle die Netzwerke und die PCs aller zum eigenen Produktionskapital erklärt. Wie der Fabrikbesitzer, werden diese Akteure ihre Produktionsmittel – das Fundament ihres Geschäfts für Spam, Pishing, Malware – mit Akribie pflegen, verbessern und permanent modernisieren. Unsere Enteignung geschieht im Verborgenen, vor uns geheim gehalten. Denn nichts soll unsere Aufmerksamkeit wecken, die Administratoren bewegen, tiefgreifende Scans der PCs und Hosts durchzuführen. Das alles würde die Geschäftsgrundlage gefährden: das versklavte Mitglied im Botnet.

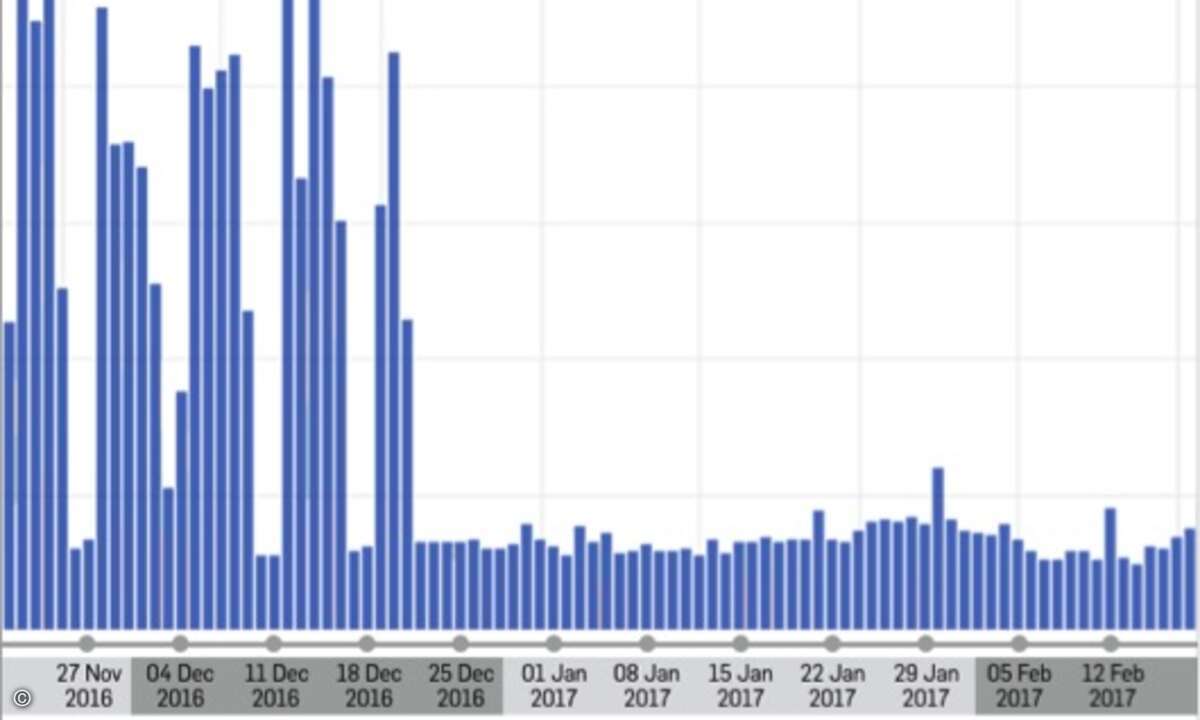

Cyberkriminelle modifizieren ihre Malware auf den Botnet-Zombies übrigens inzwischen durchschnittlich acht Mal am Tag. Wer glaubt noch, diesem Rhythmus mit Signaturen folgen zu können? Zusätzlich tun sich neue Infektionswege auf: PDF-Spam, Image-Spam, MP3-Spam, morgen Videospam? Alle diese Aktienangebote und Viagrapreishammer sind bereits auf legalen Web-Plattformen zwischengeparkt. Ein Viagra-Werbespam auf Youtube abgelegt? Wohl ein realistisches Szenario für 2008. Wie reagieren die Hersteller? Auch mit Misstrauen, gegen jeden und alle Geräte, zu recht.

Verschachtelte Welt

Network-Access-Control (NAC) heißt der Überbegriff für ihre Frameworks, die sie als Antwort auf die verschärfte Malware-Situation propagieren. Bereits seit rund zwei Jahren haben sich alle wichtigen Anbieter entweder auf die Seite von Cisco und ihr »CNAC« oder auf die Standardseite und die Trusted-Network-Connect-Seite (TNC) gestellt. Microsoft als Brücke zwischen diesen Lagern will als Vermittler die Ansätze zusammen bringen und hoffentlich 2008 mit Longhorn und anderen Elementen der Öffentlichkeit endlich die eigenen Puzzle-Teile vorstellen.

Die Idee hinter NAC ist großartig, die Folgen sind schwerwiegend. Denn wenn NAC in voller Blüte funktionieren soll, müssen alle an Security, Authentifizierung, Autorisierung, Provisioning und Accounting beteiligten Systeme kooperieren.

NAC soll die Zugriffe auf das Netz vom Gesundheitszustand des Rechners abhängig machen. Dazu müssen alle möglichen Endgeräte im Netz getestet, die Ergebnisse bewertet, in Policies über- und dann noch durchgesetzt werden. Die Hersteller der Endpoint-Tools haben bereits Ende 2007 universelle Agents vorgestellt, die mit NAC-Funktionen ausgerüstet sind. Weitere werden folgen und wie Symantec durch den Kauf von Altiris möglicherweise auch Inventardaten mit ins Spiel bringen. Ob sich hierbei der Alles-aus-einer-Hand-Ansatz durchsetzt, der die vielen Funktionen in einen schwergewichtigen Agent packt, wie Symantec es tut? Oder wird sich Best-of-Breath weiter behaupten? Die Analysten wissen es auch nicht und flüchten lieber in das neue Schlagwort »Best of Need«.

Schluss den unliebsamen Denunzianten

Die Idee mit den Inventardaten bringt auch noch ein neues Gebiet ins Gespräch. Eine ganze Reihe von Endpoint-Anbietern hat gelernt, dass ihre Kunden die Kontrolle über ihre Daten verlieren. Ob USB-Port, DVD-Brenner, Drucker, alle diese Geräte und Schnittstellen können Daten unbeobachtet in und aus dem Firmennetz schleusen. Das widerspricht eindeutig dem Sicherheitsdenken und – noch schlimmer – zahlreichen juristischen Vorgaben, vor allem in den USA. Eine wachsende Zahl von Anbietern – darunter McAfee, Symantec und Utimaco – ist angetreten, dem Durcheinander in der Firmenkommunikation eine strengere Struktur zu geben.

Sie will einmal per Policy festlegen, wer welche Art von Daten überhaupt öffnen, verändern, drucken oder weiterleiten darf. Dazu wollen sie die Dateien im LAN anhand ihrer Bedeutung kategorisieren. Hier wird es interessant sein, ob sie sich in eine echte Inhaltsanalyse stürzen oder leichtere Auswege finden werden.

Die Policy soll dann kritisch eingestufte Daten automatisch schützen, ohne dass der Anwender Aktionen durchführen muss. So werden wichtige Files automatisch verschlüsselt, sobald sie den lokalen Rechner Richtung USB-Stick oder Laptop verlassen. Analysten haben für diesen wachsenden Markt bereits einen Begriff geprägt: Information-Leakage-Protection (ILP). Auch die Anbieter von Desktop-Hardware, darunter Intel und ihr »vPro«, sehen hierin Potenzial. Sie platzieren so genannte Secure-Container auf die Motherboards. Diese Chips agieren als chiffrierter Lagerraum für die eigentlichen Encryption-Keys, auf die die jeweiligen Desktop-Tools für ihre Aufgabe zurückgreifen. Geht das Gerät verloren, wird ein Dritter keinen Zugriff auf die Verschlüsselungs-Keys haben.

Auf dem Gebiet der Security-Appliances, dem wohl größten Markt für Security neben den Desktop- und Host-Tools, hat sich die Situation im Vergleich zum vergangenen Jahr nur wenig verändert. Die typischen Reaktionen werden sich auch im kommenden Jahr wiederholen. Große Anbieter werden kleinere kaufen und deren Lösungen integrieren.