Identitätsprobleme lösen

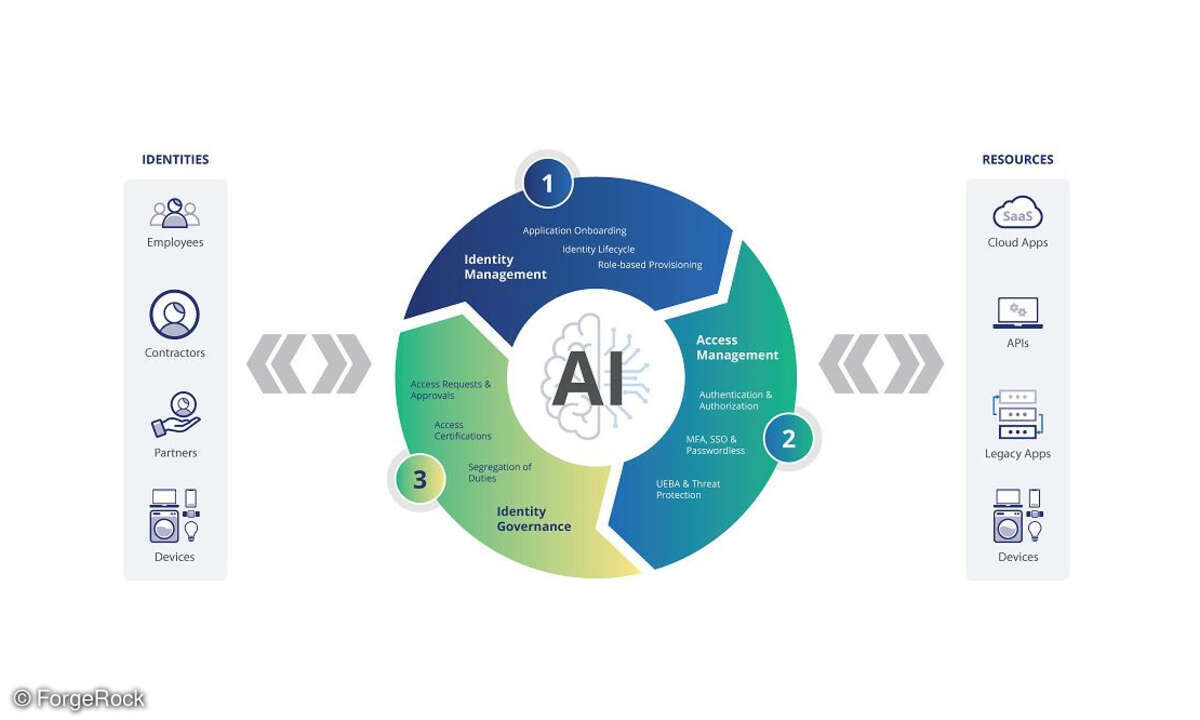

Mit zunehmender Mitarbeiterzahl stellt die Verwaltung der Identitäten die IT-Verantwortlichen vor eine Aufgabe, deren effiziente Erfüllung für die Sicherheit des Unternehmens von besonderer Bedeutung ist. Verschiedene technologische Ansätze versprechen die Lösung des Problems.

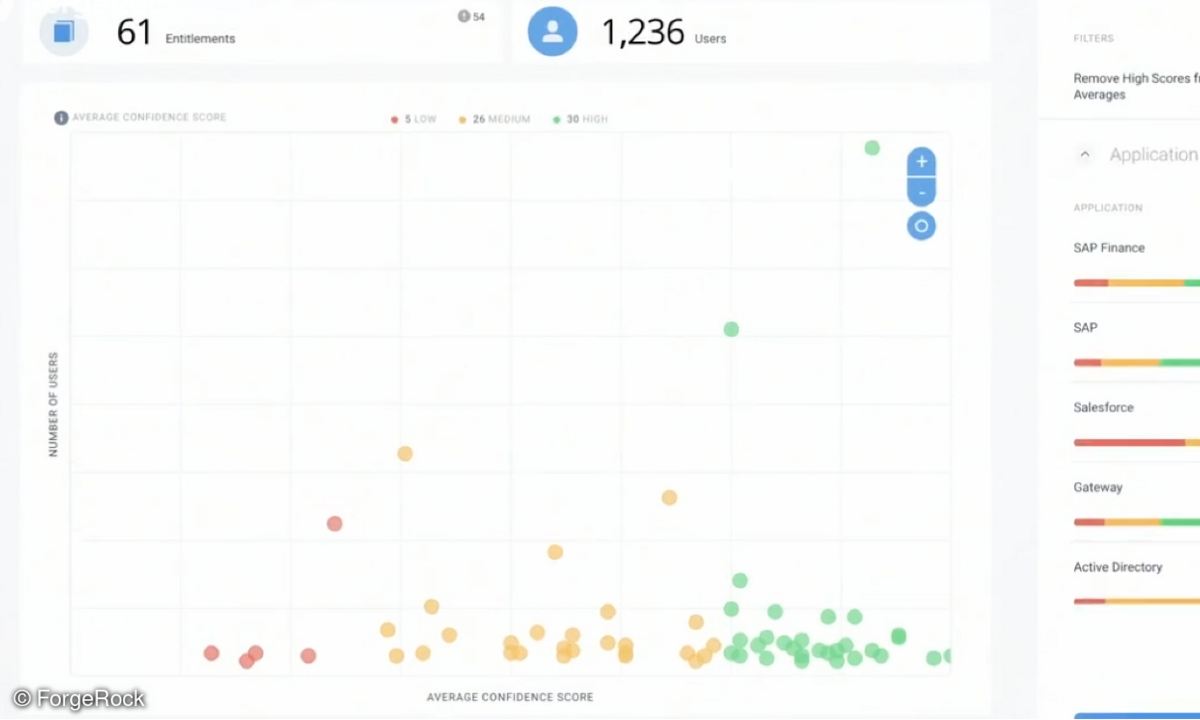

Die Vorteile durch das Identitätenmanagement können sich bei einer hinreichenden Anzahl an Zielsystemen durch die Bank sehen lassen.

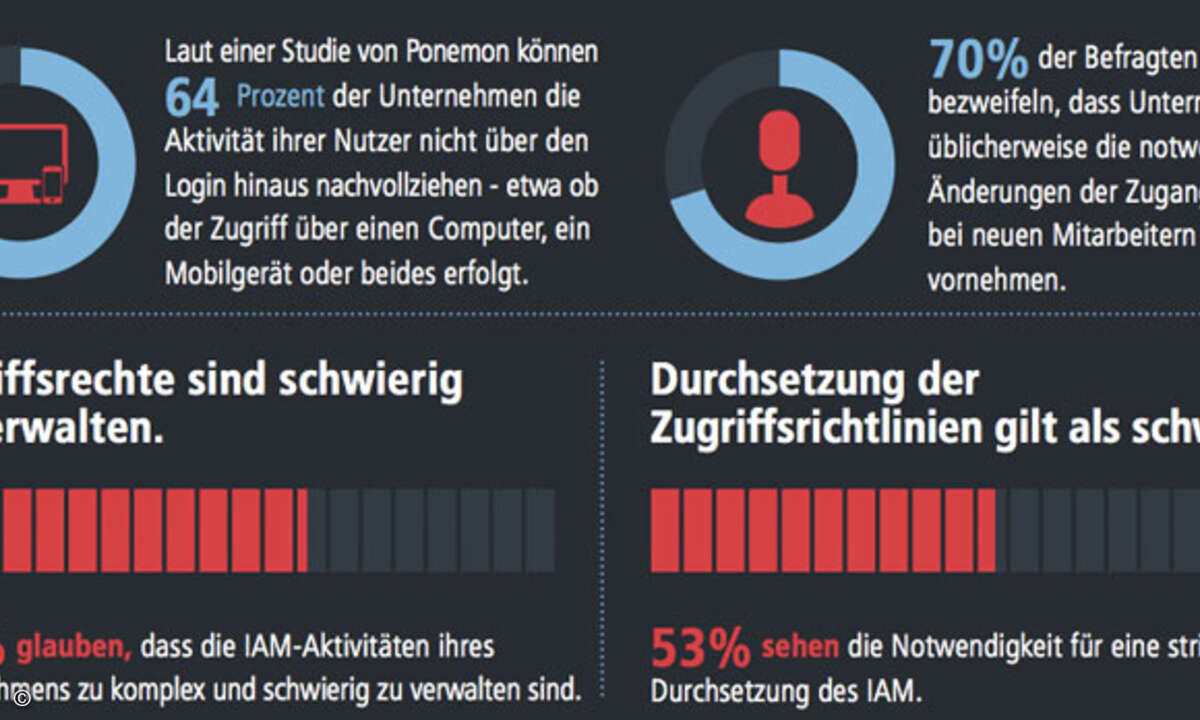

Viele Unternehmen haben ein Identitätsproblem der besonderen Art. In dem Maße wie ihr Aktionsradius und dadurch die Schar der Kommunikationsteilnehmer wächst, wächst auch ihr Problem, die Einträge in den Verzeichnissen immer auf dem aktuellen Stand zu halten. Zumal diese Einträge – Teilnehmer, IT-Ressourcen, Zugriffsrollen und -rechte sowie weiterführende Informationen – parallel in immer mehr Systemverzeichnissen geführt werden müssen. Laufen die Aktualitätsstände zwischen den Verzeichnissen auseinander, hat das zudem verheerende Folgen für die Zugriffskontrolle gegenüber den Intranet-, Extranet- und Internet-Teilnehmern. Die ist dann löchrig wie ein Schweizer Käse. Die Aberdeen Group veranschlagt den weltweiten Schaden durch direkten und indirekten Identitäten-Missbrauch, den »Identity Fraud«, im Jahr 2003 auf 24 Milliarden Dollar, fast dreimal so viel wie im Jahr 2002, Tendenz weiter stark steigend.

Marktanalysten sind sich angesichts dieser Ausgangssituation einig: Die Unternehmen werden diese Herausforderung nur per Identitätenmanagement in den Griff bekommen. Als Mitarbeiteruntergrenze, ab der Identitätenmanagement für Unternehmen interessant sein kann, setzen sie mittlerweile 500 Mitarbeiter an. Dazu passen die IDC-Prognosen für den Identity-Management-Markt. Der Analyst sagt voraus, dass er von 600 Millionen Dollar im Jahr 2002 auf knapp 4 Milliarden Dollar im Jahr 2007 kräftig zulegen wird.

Entsprechend offensiv adressieren die Anbieter von Identitätenmanagementsystemen ihre Offerten. Die einen kommen aus der Ecke der Meta-Directory-Hersteller, wie Critical Path, Novell, Siemens, Sun Microsystems oder Syntegra, die anderen von den Herstellern von IT-Sicherheitssystemen, wie BMC, Computer Associates, Evidian oder IBM Tivoli. Neuerdings hat sich Hewlett-Packard zur zweiten Riege mit der Übernahme von Select Access von Baltimore und Select Identity von True Logica hinzugesellt. Eine dritte Herstellergruppe hat ihre Identitätenmanagement-Offerte auf Web-Systeme ausgerichtet. »Ihre Verzeichnisintegrationsintelligenz greift in der Regel zu kurz, weil sie nicht die gewachsene, klassische Welt berücksichtigen«, warnt Bernd Redecker, Leiter des Competence Teams E/M-Technologies bei Siemens Business Services (SBS) in Paderborn. Sie mache in den Unternehmen, trotz ausgemachtem Web-Trend, immer noch die Mehrheit der installierten Systeme mit ihren herstellerspezifischen Verzeichnissen aus. Zudem seien die Unternehmen aus dem Gebot der Investitionserhaltung und der organisatorischen Machbarkeit heraus an einer Migration und nicht an einem abrupten Wechsel zur Web-Technologie interessiert, so Redecker weiter.

Offerten von der Meta-Directory-Seite

Die notwendige Verzeichnisintegrationsintelligenz ist bei den Meta-Directory-Herstellern in der Regel besonderes ausgeprägt. Siemens hat in diesem Punkt, auch mit Blick auf Provisioning, also der automatischen Synchronisation aller installierten Verzeichnisse anhand der Einträge im zentralen Identity-Store, die Nase vorn. Der Hersteller offeriert im Rahmen von »DirX Konnektoren« für mehr als 40 verschiedene Zielsysteme, wie Betriebssysteme, E-Mail-Dienste, Anwendungen, Datenbanken und Authentisierungs-Server. »Sie müssen für den Einsatz nur noch geringfügig angepasst werden«, unterstreicht Jürgen Görtz, Vice President Business Development Security bei Siemens. Dazu kämen die zertifizierten und/oder vorkonfektionierten Konnektoren unter anderem für das SAP-Benutzermanagement, SAP-Enterprise-Portal, IBM-Web-Sphere, IBM/Tivoli-Enterprise, IBM/Tivoli-Secure-Way sowie die Hipath-Real-Time-Communications-Lösungen von Siemens zur Einbindung von Telefonanlagen.

Siemens ebenso wie Critical Path und Syntegra setzen bei ihrer Identity-Management-Architektur auf den X.500-Standard, Novell und Sun Microsystems dagegen auf die X.500-Untermenge LDAP sowie herstellerspezifische Erweiterungen. »Mit den Identitätenmanagementsystemen aus beiden Lagern«, so Redecker, »können die Unternehmen noch nicht auf Interoperabilität zwischen unterschiedlichen Herstellerplattformen zählen.« Die werde aber für einen Identitätenmanagementeinsatz zwischen Geschäftspartnern dringend gebraucht. Er verweist in diesem Zusammenhang auf die noch nicht interoperablen Dienste zur Replikation von Verzeichnispartitionen, Synchronisation über alle Verzeichnisse und Authentisierung zwischen den Identitätenmanagement-Servern für eine gesicherte Übertragung der Verzeichnisdaten.

Offerten seitens der IT-Sicherheitssystemhersteller

Genauso wenig interoperabel sind bisher die Identitätenmanagementplattformen aus der Ecke der IT-Sicherheitssystemhersteller. Die geringere Anzahl an vorgefertigten Konnektoren zur Einbindung der Zielverzeichnisse machen diese Hersteller in der Regel durch eine versierte Zugriffskontrolle einschließlich professioneller Rollen- und Rechteverwaltung, Single-Sign-On und PKI-Unterstützung wett. Ihre umfassende Zugriffskontrolltechnologie ist, im Gegensatz zu den Offerten der Meta-Directory-Hersteller, über viele Jahre gewachsen. Am längsten – mehr als zehn Jahre – präsent in diesem Technologiesegment ist Evidian. »Wir sind bereits seit langem mit Access-Master in diesem Feld komplett mit eigenen Produkten aufgestellt«, unterstreicht Norbert Drecker, Leiter des Competence Centers bei Evidian in Köln. Die Hersteller von der Meta-Directory-Seite würden dagegen erst seit kurzem daran gehen, ihren Auftritt bei der Zugriffskontrolle zu vervollständigen. Einige von ihnen, so Drecker weiter, seien dazu weiterhin auf Partnerprodukte angewiesen.

Die Ausnahme in der Riege der IT-Sicherheitssystemhersteller bildet HP, die erst vor kurzem mit der Übernahme von »Select Identity« – einer Lösung für Verzeichnisintegration und -synchronisation – und »Select Access« – einer Lösung zur Zugriffskontrolle über Rollen und Rechte – in diesen Kreis vorgestoßen ist. »Beide Systeme operieren bisher über separate Benutzerverwaltungen«, räumt Stefan Buchberger, Marketingleiter Software Global Business Unit bei HP in Bad Homburg, ein. Zumindest würden die Inhalte beider Identity-Stores automatisch im Hintergrund abgeglichen. Ein Corporate-Directory für das komplette Identitätenmanagement einschließlich Zugriffskontrolle, verweist Buchberger, hätte HP aber im Visier.

Die Gesamtgröße der Installation ist auf jeden Fall kaum mehr ein Argument für den Meta-Directory-basierenden Identitätenmanagementansatz. Auch die Lösungen der IT-Sicherheitssystemhersteller sind mittlerweile hinreichend skalierbar. So wird Evidians Access-Master künftig bei der Deutschen Post Worldnet und bei der T-Com Dienst tun: Im ersten Fall mit der Integration von 25000 Teilnehmern, im zweiten Fall von rund 100000 Teilnehmern bei über 200 Zielsystemen.

Welcher Identitätenmanagementansatz, ob aus der einen oder anderen Herstellerecke, für das Unternehmen der geeignetere ist, wird von der Anzahl und Art der zu integrierenden Zielsysteme, dem Anspruch an eine mehr oder weniger gewachsene Zugriffskontrolle sowie von der Projektreihenfolge abhängen. Redecker: »Die klassische Abfolge ist zuerst die Verzeichnisintegration für ein umfassendes Provisioning zwischen den installierten Directories über den zentralen Identity-Store anzupacken, danach die zentrale Benutzerverwaltung zu realisieren, bevor die Zugriffskontrolle per Single-Sign-On sowie automatischer Rollen- und Rechtezuordnung umgesetzt wird.« Aber auch die Zugriffskontrolle per Single-Sign-On könnte am Anfang der Projektabwicklung stehen, betont der SBS-Manager. Nämlich dann, wenn sich der wirtschaftliche SSO-Mechanismus bei vielen installierten Zielsystemen für das Unternehmen besonders auszahle und eine schnelle Akzeptanz des ersten Projektschritts gefragt sei. »In diesem Fall«, so Redecker weiter, »freuen sich die Controller über einen schnellen Return-on-Investment und die Mitarbeiter über ein stark vereinfachtes Zugriffshandling.«

Welcher Lösungsansatz vom Unternehmen letztlich verfochten und in welcher Reihenfolge das Projekt auch abgewickelt wird, die Vorteile durch das Identitätenmanagement – direkte wie indirekte Einsparungen und Produktivitätszuwächse – können sich bei einer hinreichenden Anzahl an zu integrierenden Zielsystemen durch die Bank sehen lassen:

- Alle Identitäten und IT-Ressourcen, sofern berechtigt, stehen ohne langes Suchen via Identity-Store im schnellen, direkten Zugriff aller Kommunikationsteilnehmer aus dem Intranet, Extranet und Internet.

- Effiziente Benutzerunterstützung, da auch der Helpdesk auf die Informationsvorteile des umfassenden Identity-Store bauen kann.

- Reduzierte Administrationskosten, weil alle Einträge nur einmal innerhalb des Identity-Store gepflegt werden müssen: Die Inhalte der angeschlossenen Verzeichnisse werden automatisch synchronisiert (Provisioning).

- Alle Einträge sind über alle Verzeichnisse ohne Eintragsleichen immer konsistent und auf dem aktuellen Stand.

- Kostensparende Administration auch aller Zugriffsrollen und -rechte innerhalb des Identity-Store, statt separat innerhalb jedes Zielsystems.

- Zugriffsrechte können ad hoc und lückenlos vergeben sowie bei Bedarf entzogen werden. Neue Mitarbeiter sind dadurch schneller produktiv, scheidende Mitarbeiter sofort ohne gefährliche Eintragsleichen über alle Zielsysteme ausgetragen.

- Wirtschaftliche Rechtevergabe über Rollen: Über solche Rollen, die beispielsweise für bestimmte Abteilungen, Arbeitsgruppen, Geschäftspartner oder Internet-Gruppen stehen, werden neuen Teilnehmern per Workflow automatisch alle damit verbundenen Rechte zugewiesen.

- Wirtschaftlicher und zugleich sicherer Single-Sign-On: Die Teilnehmer brauchen sich nur noch ihr Authentisierungskriterium zu merken, um auf die unterschiedlichen Zielsysteme zuzugreifen. Dadurch können keine Autorisierungskriterien mehr in falsche Hände geraten. Das entlastet auch den Helpdesk davon, vergessene oder geknackte Passwörter immer wieder neu vergeben und den Teilnehmern sicher zuweisen zu müssen.

- Schnelle und gezielte Informationsbereitstellung, unabhängig davon, ob die Anfrage aus dem Intranet, Extranet oder Internet kommt.

- Selbsttätiger, gesicherter Austausch von Informationen direkt zwischen Programmen, beispielsweise Web-Services.

- Schneller und lückenloser Entzug per Identity-Store von Vermögensgütern wie Handys, Firmenautos, Tankkarten, Hardware oder Fachliteratur, wenn ein Mitarbeiter das Unternehmen verlässt oder seine Funktion sich ändert. Dadurch entsteht kein Ausfall an Vermögensgütern mehr.

- Schnelle und konsequente Umsetzung veränderter Sicherheitsstrategien in der Zugriffstechnik.

- Flexible Anpassung des Zugriffskontrollschirms bei Markt- oder Organisationsveränderungen.

Verfeinerter Zugriffsschutz inklusive

Speziell die Zugriffskontrolle lässt sich darüber hinaus noch verfeinern, so beispielsweise über Access-Master von Evidian. »Dazu können den Rollen mit ihren Rechten bestimmte Verschlüsselungs- und Authentisierungsstärken, Zeitschienen, IP-Kommunikationsbereiche oder Geschäftsbeziehungen vorgegeben werden«, so Drecker. Solche Einstellungen ließen sich beliebig per XML-Workflow kombinieren. Dadurch könnten die Zugriffsmechanismen gegenüber den Intranet-, Extranet- und Internet-Teilnehmern noch differenzierter abgestuft werden, um die Geschäftsdaten und -systeme noch besser zu schützen. Für die Deutsche Post war diese Fähigkeit ein wesentliches Entscheidungskriterium zugunsten der Evidian-Lösung. Bei HP schwört man für die gleiche Verfahrensweise auf den innerhalb Select-Access integrierten Rule-Builder. »20 Default-Einstellungen erleichtern in diesem Fall dem Unternehmen die Differenzierung der Zugriffskontrolle ganz nach Sicherheitsbedarf«, so Marketing-Leiter Buchberger über das zugekaufte Baltimore-Produkt. Diese sogenannten Decision-Points, ebenso beliebig kombinierbar, könnten flexibel um zusätzliche Zugriffskontrollkriterien erweitert werden.

Darüber hinaus kann sich das Identitätenmanagement, richtig ausgelegt, als wahrer Geschäftsförderer und -absicherer für Anbieter aller Branchen erweisen. Manager Görtz von Siemens ICN: »Mit im Identity-Store können die Präferenzen der einzelnen Kunden und dazu wichtige Zielgruppeninformationen hinterlegt werden. Auf diese Weise kann der Anbieter seine Kundschaft mit passgenauen Offerten adressieren.« Weil parallel auch die Bonität aller registrierten Kunden, beispielsweise ausgewiesen durch Kennzahlen, im Identity-Store mitgeführt werden können, könnte sich der Anbieter zudem besser vor Zahlungsausfällen absichern. Das sei besonders wichtig für den Waren- oder Güterverkauf per Kredit. »Parallel profitieren Customer-Care und Telemarketing vom schnellen und detaillierten Kundenüberblick via Identity-Store«, beschreibt Görtz.

Görtz geht auf Grund der vielen direkten und indirekten Nutzeneffekte des Identitätenmanagements von einer Amortisierung des Gesamtprojekts zwischen 12 und 24 Monaten aus, je nach Anzahl der integrierten Zielsysteme und darüber umgesetzten Sicherheitsfunktionen und Geschäftsanwendungen. Die Einbußen durch mögliche Reibungsverluste bei der Einführung des Identitätenmanagementsystems seien bei seiner Kalkulation berücksichtigt. Denn die Herausbildung des zentralen Identity-Store und definierter Workflows zur Informationseinstellung und Automatisierung der Zugriffskontrolle geht nicht ohne Veränderungen innerhalb der Aufbauorganisation einher. Um herauszufinden, inwieweit sich der Einsatz des Identitätenmanagements für das Unternehmen lohnt, hat Siemens ICN den Hipath-Buisness-Case-Builder im Programm. Er transformiert die erreichbaren Einsparungs- und Produktivitätspotenziale in für die Unternehmensführung und das Controlling wichtige Kenngrößen wie Return-on-Investment, Amortisierung, Kapitalwert, Risiko des Investitionsverzichts, Total-Benefit-of-Ownership, Total-Cost-of-Ownership und kumulierter Cash-Flow. Drecker von Evidian meint, dass es meist lohnt, das Projekt »Identitätenmanagement« in Teilschritten anzupacken und mit der Zugriffskontrolle inklusive Single-Sign-On zu beginnen. »Über diese Vorgehensweise erreichen die Unternehmen schneller einen nachweisbaren ROI und ein höheres Zugriffskontrollniveau.« Auch der Akzeptanz der neuen Identity-Management-Lösung innerhalb der Organisation käme diese Projektfolge in wohldurchdachten Schritten zugute.

Hadi Stiel, freier Journalist