Virtuelle Sicherheitswächter

Virtuelle Sicherheitswächter Was passiert, wenn ein Angreifer einen virtuellen Bankrechner so infiziert, dass die einzelnen Anwendungen sich gegenseitig ausspionieren oder schädigen? Herkömmliche Detektoren können hier wenig ausrichten.

Kein anderes Marktsegment in der IT verzeichnet zurzeit höhere Zuwachsraten als das der Virtualisierungsplattformen. Die Marktforscher von IDC gehen davon aus, dass 45 Prozent der im Jahr 2006 neu beschafften Server mit entsprechenden Mechanismen ausgestattet sind. Die meisten dieser Server führen geschäftskritische Aufgaben aus. Bis 2009 erreicht dieser Markt laut IDC ungefähr 13 Milliarden Euro. Neben betriebswirtschaftlichen Argumenten steht die hohe Flexibilität von Rechnerumgebungen, bei denen Hardware durch Software simuliert wird, im Vordergrund. In Sekundenschnelle lassen sich unterschiedliche Betriebssystemumgebungen aufbauen. Software, die nur auf älteren Betriebssystemen läuft, kann ohne Probleme weiter genutzt werden, und dies unbeeinflusst von neuen Betriebssystemen, die auf ein und derselben Hardware installiert sind. Im Speicherumfeld werden die unterschiedlichsten Medien und Speicherquellen zu einem Ganzen zusammengeführt und dann – ungeachtet ihrer Herkunft – in passende Software-Scheiben geschnitten. Inzwischen werden nicht nur Server- und Speichereinheiten, sondern auch Netzwerkkomponenten als Software realisiert. Es gibt entsprechende Switches und Netzwerkkarten sowie ganze lokale Netze auf Softwarebasis. In physikalischen Netzen wachsen somit eigene, in sich abgeschlossene, virtuelle Mikrokosmen mit vielen selbstständigen Komponenten. Ein Netz im Netz.

Neue Angriffsszenarien

Mit der Ausbreitung dieser Infrastrukturen stellt sich natürlich auch die Frage der Sicherheit. Für nicht-virtualisierte IT-Netze sind am Markt zahlreiche Lösungen erhältlich, um Datenströme zu kontrollieren und anomale Verhaltensweisen aufzudecken. Da 80 Prozent aller Angriffe aus dem internen Netzwerk kommen, sind diese Schutzmechanismen äußerst wichtig. Wie aber sieht es in Umgebungen aus, die aus lauter logischen Softwareservern auf ein- und derselben Hardware besteht? Datenpakete, die aus einem solchen parzellierten Hardware-Server herauskommen oder in ihn hineingehen, sind natürlich überprüfbar. Die Abläufe und Vorgänge zwischen den einzelnen Sektoren im Innern des Servers werden aber in der Regel nicht beobachtet. So ist es beispielsweise nicht unmöglich, dass eine softwarebasierte Rechnereinheit auf einem Host ein anderes virtualisiertes System, beispielsweise die Bonitätsprüfung einer Bank oder noch schlimmer, die Datenbank mit den Kontendaten der Kunden, angreift. Das einzige, was sich in einem solchen Fall von außen beobachten ließe, wäre der Leistungsabfall oder auch der Totalausfall der letztgenannten Anwendungen. Woher aber der Angriff rührte und wie er zu bekämpfen wäre, das bliebe in einem solchen Fall verborgen, da das Angriffsmuster keine Aktion generiert, die die Netzwerkkarte des Host-Systems verlässt. Ein weiteres Problem stellt die oben angeführte Vielfalt der möglichen Betriebssysteme auf logisch parzellierter Hardware dar. Was in der Nutzung als Segen erscheint, offenbart sich sicherheitstechnisch als Fluch. Nutzt man für bestimmte Applikationen weiterhin veraltete Betriebssysteme mit überholten Codeständen, schafft man ideale Einfallstore für Angreifer.

Zentrales Management

An einem Einsatz von Werkzeugen, die die »virtuelle Sicherheitslücke« schließen, führt kein Weg vorbei. Einbruchssensoren wie »Reflex IPS« beispielsweise haben mittlerweile Ergänzungsmodule für die hier diskutierten Systemlandschaften. Die Ergänzung »Reflex VSA« installiert sich als Instanz auf einem VMware- ESX Server und funktioniert dort genau so wie in der realen Welt als virtualisierte Sicherheits-Box, also als eine IPS/IDS Einheit, die sehr tief in die über das Netz gehenden Pakete hineinsehen kann. »Reflex VSA« kann unter anderem in nahezu allen Modi betrieben werden, die physikalisch denkbar sind. Zu den standardmäßigen Einsatzvarianten gehören der »Inline Mode« als Bridge oder der Betrieb an einem Mirror Port eines software-emulierten Switches. Anders als physikalische Sicherheitsboxen kann das genannte Tool auch logische Partitionen isolieren, das heißt sie in gesicherten Bereichen unter Quarantäne stellen.

Zentraler Leitstand über Software-Emulation

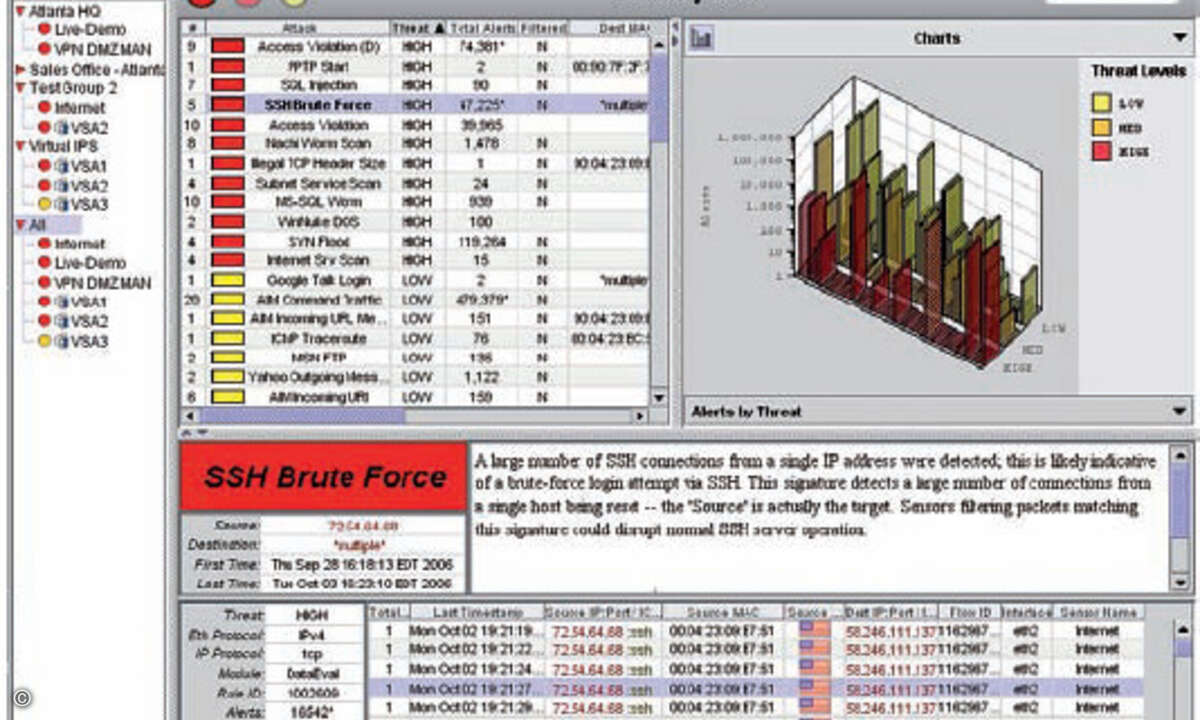

Mit der »virtualisierten Sicherheitsbox« auf einem ebensolchen Server können viele kritische Punkte auf einem System überprüft und gesichert werden. Gesammelt werden die Daten der diesbezüglichen Sicherheitswächter auf einem zentralen Leitstand. Dieser kann ebenfalls per Software emuliert werden und schließt logische und physikalische Sicherheitskomponenten zusammen. Auf dem Leitstand wird nicht unterschieden, ob die Daten von einer virtuellen oder traditionellen Überwachungsstation kommen. Die Daten werden vom Leitstand aus verknüpft, miteinander in Verbindung gebracht und kontrolliert. Damit treten virtualisierte Systeme aus der sicherheitsmäßigen Grauzone. Beim Einsatz des oben beschriebenen Überwachungsinstruments kommen genau die gleichen Sicherheitsmodule zum Einsatz wie bei den traditionellen Überwachungssystemen. Letztere erstrecken sich auf nahezu alle wichtigen Sicherheitsbereiche. Grundbaustein ist ein gehärtetes Linux-Betriebssystem, auf dem ein Algorithmus zur Tiefenanalyse der Pakete sitzt. Den Hauptbestandteil der Sicherheitsmodule bildet die Schicht der Einbruchssensoren. Hier werden Eindringlinge entweder zur weiteren Beobachtung verfolgt oder aber direkt gesperrt. Dies geschieht zum einen über Signaturen und zum anderen auf Basis einer verhaltensorientierten Kontrolle. Letztere prüft unter anderem die RFC-Konformität und spürt bisher unbekannte Anomalien auf. Als Ergänzung des Sicherheitsportfolios können die Bausteine AntiVirus, AntiSpyware und Network-Defender eingesetzt werden. Letzterer macht die lokale Sicherheitslösung zu einer netzwerkübergreifenden Kooperationszentrale. Über SNMP-Schreibkommandos veranlasst der Sicherheitswächter andere Netzwerkkomponenten dazu, bestimmte Aktionen durchzuführen, wie beispielsweise das Sperren von Ports. So arbeitet das komplette Netzwerk an allen zugänglichen Stellen zusammen, um Sicherheitsbedrohungen zu bekämpfen.

Vorteile von virtualisierten Sicherheitsboxen

Um die Datenströme und Ereignisse im Netz analysieren und auch optisch darstellen zu können, steht am Anfang der Implementierung die vollständige Abbildung der jeweiligen IT-Umgebung. Ein speziell dafür ausgelegtes Modul liefert automatisch Angaben zum Netzwerk-Status, zu den Anlagen, Services und Datenströmen sowie zu konkreten Angriffen und der allgemeinen Bedrohungslage. Zusammen mit dem Reporting-Modul werden Netzwerkzusammenhänge grafisch aufbereitet. So lassen sich Sicherheitsprobleme schnell lokalisieren oder zu Nachweiszwecken dokumentieren. Bei dem hier beschriebenen Überwachungstool sind keine aufwändigen Hardware-Evaluierungen notwendig. Die Installation läuft weitgehend selbstständig ab. Die benötigten Systemmittel auf software-emulierten Systemen sind gering. Auch im Betrieb verhält sich dieses neue Überwachungsinstrument, gemessen an den produzierten Datenströmen, recht unauffällig. Damit bleibt die Hauptkapazität des Systems für die eigentlichen Aufgaben erhalten. Zurzeit werden Zwei-, Vier- und Acht-Prozessor-Systeme unterstützt. Der Betrieb von virtualisierten Sicherheitsboxen ist nicht zuletzt durch ein sehr gutes Preis-Leistungs-Verhältnis gekennzeichnet. Eine Hardwarelösung ist mit zunehmenden Anforderungen und mit dem Aufschalten zusätzlicher Sicherheitsfunktionen irgendwann am Ende ihrer Kapazität. Bei softwaremäßig parzellierten Systemen kann der hardwaretechnische Unterbau mitwachsen. Wird mehr Leistung benötigt, teilt man der Sicherheitsbox mehr Prozessorleistung oder Speicher zu. So werden teure und langwierige Hardware-Austauschzyklen, wie sie in der «realen Sicherheitswelt« bekannt sind, weitgehend vermieden. Der virtuelle Sicherheitswächter kann auch als leistungsdynamische physikalische Anwendung benutzt werden, in dem man beispielsweise die über Software realisierte Box über eine dedizierte Netzwerkkarte des VMware Hosts an den Mirrorport eines realen Switches hängt.