VPNs – administrierbar und sicher

Virtual-Private-Networks (VPNs) darf man nicht auf die leichte Schulter nehmen – wer ein VPN effizient einsetzen möchte, muss sich gründlich Gedanken über die Administrierbarkeit und Sicherheit machen.

Um die Probleme bei der Verwaltung von VPNs zu mindern, bieten sich Benutzerverzeichnisse mit LDAP-Schnittstelle an.

VPNs sind aus den heutigen IT-Landschaften nicht mehr wegzudenken. Sei es eine WAN-Verbindung oder eine Remote-Access-Lösung, kaum ein Mitarbeiter, der eine schnelle Verbindung über Breitband-Internetanschlüsse ins Firmennetzwerk nutzt, möchte wieder zurück auf die Direktanwahl mit Modem wechseln. Die Flexibilität für den Benutzer ist eine Hauptstärke von VPNs.

Die Technik selbst darf heute als ausgereift bezeichnet werden, und fast jeder Hersteller von Firewall- und Netzwerktechnik hat Produkte im Angebot, die sich auch gut miteinander kombinieren lassen. IP-Security, kurz IPSec, hat sich als sicheres Standardprotokoll etabliert und wird mit wenigen Ausnahmen von allen Herstellern verwendet.

Ein großes Manko vieler VPN-Lösungen ist jedoch die Administrierbarkeit. Erst während des täglichen Betriebs stellt sich für ein Unternehmen heraus, wie effizient die VPN-Lösung tatsächlich ist. Vor allem das Benutzermanagement beim Remote-Access ist oft ein K.o.-Kriterium für die Effizienz der Gesamtlösung. Meist müssen Benutzer doppelt und dreifach gepflegt werden, nur damit sie Zugriff auf Daten eines Firmennetzes bekommen. Zusätzlich entsteht weiterer organisatorischer Aufwand, beispielsweise, um Benutzer später zu sperren, zu entsperren oder Passwörter in den verschiedenen Systemen zurückzusetzen.

Ein weiteres Problem, das oft bei der Konzeption vergessen wird, ist der Prozess, der zu durchlaufen ist, wenn ein Notebook verloren geht oder gestohlen wird. Müssen jetzt alle Benutzer, die über dieses Notebook Zugriff auf das Firmennetzwerk bekommen können, gesperrt werden? Oder besteht die Möglichkeit, Rechner und Benutzer getrennt voneinander zu administrieren?

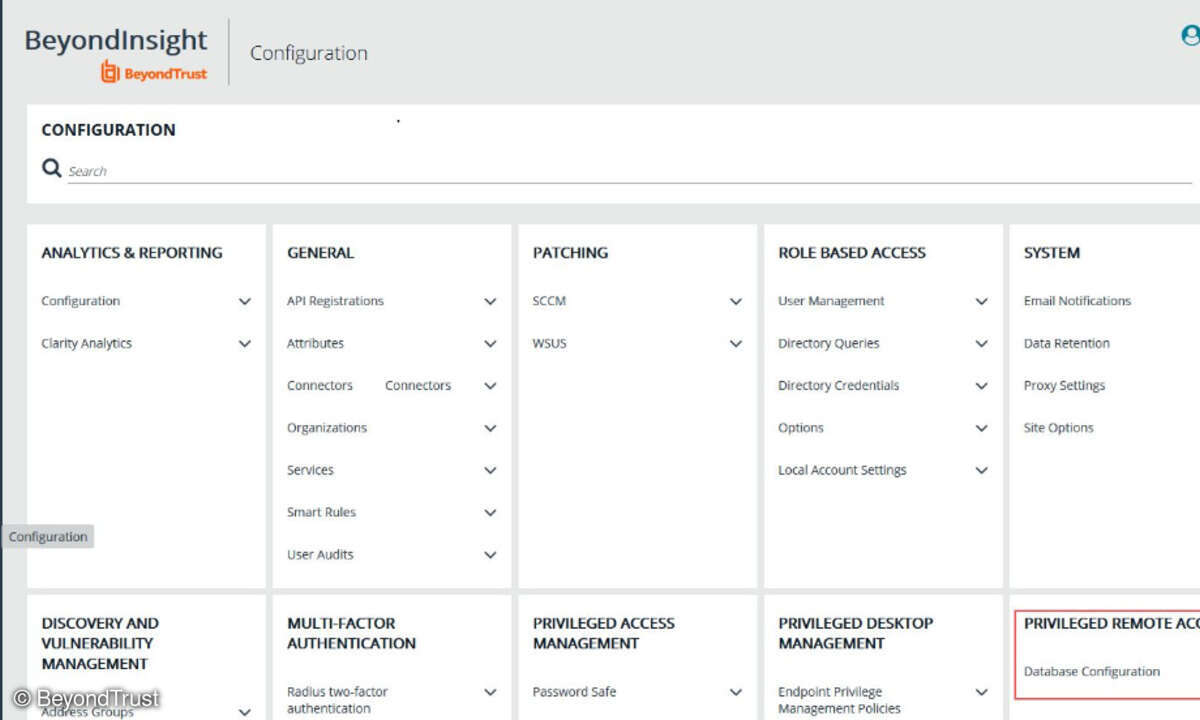

Zentralisation tut Not

Um diese Probleme zu vermindern, sollten Organisationen versuchen, das gesamte Benutzer- und Rechnermanagement zu zentralisieren. Natürlich ist dies in einem Großkonzern nur sehr schwer möglich, aber es gibt fast immer Ansatzpunkte, die genutzt werden sollten. Gerade für das Benutzermanagement stehen heute meist LDAP-Verzeichnisdienste in den Unternehmen zur Verfügung. Die bekanntesten Vertreter sind sicherlich »Active-Directory« und Novells »eDirectory«. In diesen Verzeichnissen sind so gut wie alle Benutzer des Unternehmens vorhanden.

Zusätzlich können den Benutzern in den Verzeichnissen Eigenschaften zugeordnet werden. Dazu zählen Grundmerkmale, beispielsweise die Gruppenzugehörigkeit, aber auch spezielle Optionen, wie die Dial-in-Berechtigung in das Firmennetzwerk. Auch besteht die Möglichkeit, Zertifikate der Benutzer in den Verzeichnissen zu hinterlegen. Der große Vorteil von Verzeichnissen mit LDAP-Schnittstelle ist Interoperabilität mit anderen Systemen, beispielsweise Radius.

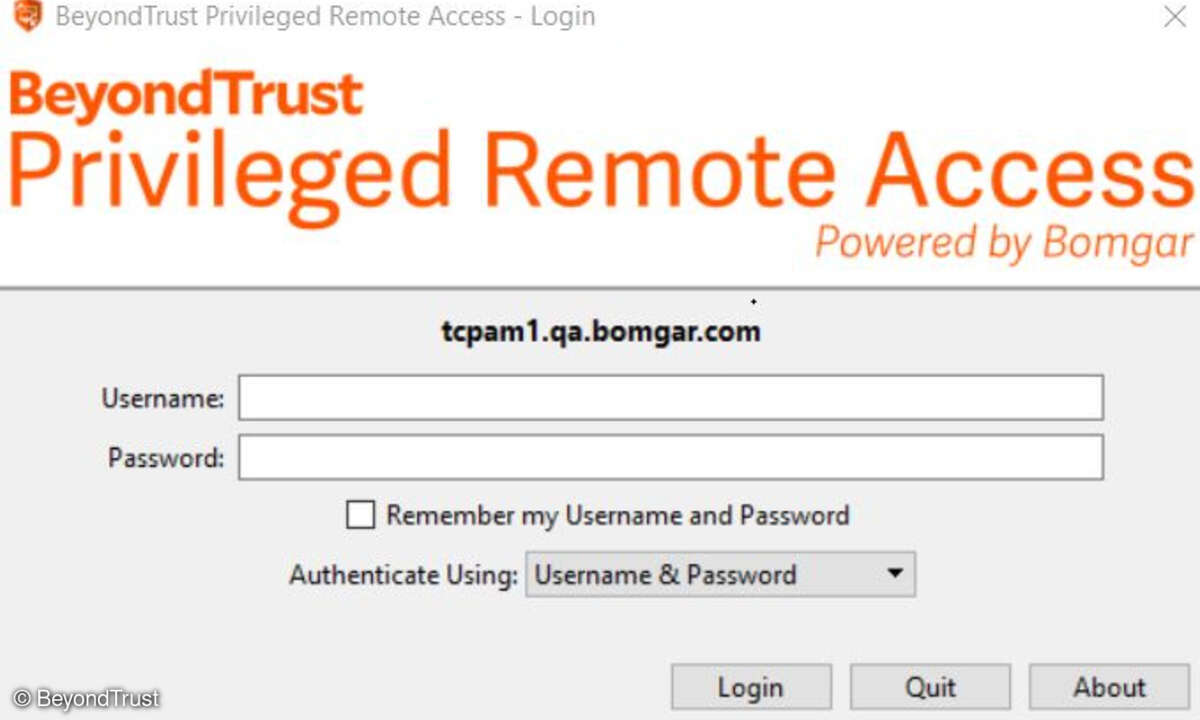

LDAP und Radius sind Protokolle, welche die meisten Hersteller von VPN-Gateways unterstützen. Damit besteht eine Flexibilität, die für verschiedene Authentifizierungsverfahren genutzt werden kann. Die möglichen Verfahren zur Authentifizierung der Benutzer sind heute sehr weit reichend. Grundsätzlich lässt sich aber zwischen drei Verfahren unterscheiden: Die Nutzung von Benutzernamen und Passwort ist sicherlich die am weitesten verbreitete, aber auch unsicherste Art. Die Güte der Authentifizierung mit Benutzername und Passwort ist sicherlich in der Passwortrichtlinie zu suchen.

Eine weitere Art ist die Verwendung von Benutzernamen und Zertifikat, wobei der Benutzername auch aus dem Common-Name (CN) des Zertifikates gelesen werden kann. Bei Verwendung ausreichender Schlüssellängen der Schlüsselpaare, bestehend aus öffentlichem (Zertifikat) und privatem Schlüssel, ist dies aus mathematischer Sicht eine der sichersten Arten. Der wichtigste Punkt bei der Verwendung von Zertifikaten ist wohl der Speicherort des privaten Schlüssels für das Zertifikat.

Daraus resultiert auch die dritte grundsätzliche Art: die Zwei- oder Mehr-Faktoren-Authentifizierung. Diese enthält beispielsweise die Benutzung von USB-Tokens oder Smartcards für die Speicherung der privaten Schlüssel der Zertifikate. Dabei ist der erste Faktor der Besitz des Tokens und der zweite die Kenntnis der PIN zum Freischalten des Tokens. Der große Vorteil daran ist, dass der private Schlüssel nicht aus dem Token ausgelesen werden kann und der Token nach vielleicht drei fehlerhaften Zugriffen automatisch gesperrt wird.

Eine weitere Variante der Zwei-Faktoren-Authentifizierung ist die Verwendung von One-Time-Passwörtern (OTP). Dabei muss der Benutzer eine OTP-Karte besitzen und die PIN zum Freischalten der OTP-Karte kennen. Eine andere Möglichkeit ist die Verwendung von biometrischen Verfahren, gekoppelt mit einem Benutzerpasswort. Dabei kann ein Authentifizierungssystem den Benutzer nach erfolgreicher Anmeldung mit Name und Passwort beispielsweise auf einem Mobiltelefon zur Stimmauthentifizierung anrufen. Erst wenn die Stimme geprüft und erkannt wurde, wird eine Verbindung ins Firmennetzwerk zugelassen. Durch einheitliche Schnittstellen der verschiedenen Systeme sind alle genannten Möglichkeiten der Authentifizierung auch für Remote-Access mittels VPN nutz- und effizient durch zentrales Management einsetzbar.

Auch Computer wollen authentifiziert werden

Ein weiterer Punkt ist die Authentifizierung des Systems, das Zugriff auf das Netzwerk erhalten möchte. Auch hier lassen sich Standardschnittstellen wie LDAP verwenden. In den Domänenstrukturen der Netzwerke sind alle Rechner registriert. Dabei ist es beispielsweise möglich, den Rechnern über Richtlinien Zertifikate automatisiert auszustellen. Dies ist natürlich ein Ansatzpunkt, der gerade beim Zugriff auf das Netzwerk genutzt werden kann. Wird ein Rechner aus dem Netzwerk entfernt, so wird sein Zertifikat gesperrt. Die Liste aller gesperrten Zertifikate wird nun vom Zertifikate-Dienst (Certificate-Authority, CA) in einer Sperrliste (Certificate-Revocation-List, CRL) veröffentlicht. Ein Standard für die Veröffentlichung dieser CRLs ist die Nutzung eines LDAP-Verzeichnisdienstes. Damit sind wieder einheitliche Schnittstellen vorhanden, die auch VPN-Gateways ansprechen können.

Durch eine Verbindung der Authentifizierungsverfahren von Rechner und Benutzer erhält man nicht nur eine flexible und skalierbare Struktur für Remote-Access, sondern auch ein effizientes zentralisiertes Management von Benutzern und Systemen. Damit ist es möglich, Benutzern durch Entziehen der Dial-in-Berechtigung den Zugriff zu verweigern, aber auch durch Sperren von Zertifikaten der Rechner eine Unabhängigkeit der Verwaltung von Zugriffsrechten der Systeme und der Benutzer zu erreichen. Das erlaubt eine klare und flexible Prozessdefinition.

Eine Strukturierung von zentralem Benutzer- und Rechnermanagement erlaubt auch die Nutzung dieses Konzepts für die verschiedensten Zugriffsarten auf ein Netzwerk. Eine Implementierung für Remote-Access-Systeme, beispielsweise VPNs und direkte Einwahl per ISDN/Modem, aber auch Zugriff auf bestimmte interne Webinhalte sind denkbar. Durch standardisierte Schnittstellen (LDAP, Radius) und zentrales Management ist die Nutzung dieses Konzepts selbst für Zugriffsarten wie Authentifizierung im firmeninternen WLAN oder am Switch per IEEE 802.1x möglich.

Wenn der Token weg ist

Bei der Speicherung von sensiblen Daten auf Notebooks, die für Remote-Access verwendet werden, ist auch die Verschlüsselung der Festplatte zu bedenken. Hierfür stehen heute Systeme zur Verfügung, die Benutzerdaten aus bestehenden LDAP-Verzeichnissen wie ADS und NDS lesen können, um die Administration effizienter zu gestalten. Eine Authentifizierung zum Freischalten der Festplatte sollte auch hier aus Sicherheitsgründen nur mit Zwei-Faktoren-Authentifizierung und Zertifikaten erfolgen.

Ein wichtiger Punkt für eine Komplettlösung ist im Bereich Festplattenverschlüsselung der Recovery-Fall. Was passiert, wenn ein Benutzer in Singapur ist und seinen Token für die Freischaltung der Festplatte verliert? Für diesen Fall bieten die einzelnen Hersteller Recovery-Mechanismen an, die meist per Challenge-Response funktionieren. Auf der Seite des Unternehmens kann der Recovery-Fall durch Mitarbeiter eines Call-Centers, durch eine Webschnittstelle oder durch einen automatisierten Dienst per biometrische Stimmauthentifizierung entgegengenommen werden. Die Response des Servers wird nun durch den Mitarbeiter am Client eingegeben. Damit ist es möglich, einen Rechner temporär per Benutzername und Passwort freizuschalten und so dem Benutzer in Singapur ein effizientes Arbeiten zu ermöglichen.

Bei der Verwendung des Internet als Kommunikationsplattform für das VPN ist die Personal-Firewall eine weitere Komponente für die bestmögliche Sicherheit der Gesamtlösung. Die Personal-Firewall lässt sich zwar für verschiedene Anwendungsgebiete nutzen, das primäre Ziel ist aber, die Rechner vor Zugriffen aus dem Internet zu schützen. Dazu zählen auch Kommunikationsbeziehungen, die beispielsweise Trojaner aufbauen können. Gerade bei der Kommunikation über einen sicheren VPN-Tunnel ins Firmennetzwerk muss verhindert werden, dass ein Trojaner das Notebook eines Benutzers als Relay für den Verbindungsaufbau zu Rechnern im internen Firmennetzwerk benutzt.

Die Personal-Firewall darf den Benutzer aber andererseits nicht behindern, wenn das Notebook direkt im Firmennetzwerk angeschlossen ist. Um diese verschiedenen Anforderungen zu vereinen, sollte die Personal-Firewall eine Differenzierung der Kommunikationsbeziehungen über Profile abbilden können. Alle Konfigurationen der Firewall sollten natürlich vor Änderungen durch den Benutzer geschützt sein. Und die beste Firewall bringt nichts, wenn der Benutzer sie einfach abschalten kann. Durch eine Kombination von VPN-Client und Personal-Firewall ist es beispielsweise möglich, den Aufbau des VPN-Tunnels zu unterbinden, sobald die Personal-Firewall abgeschaltet wurde. Das gesamte Management der Personal-Firewalls ist nur durch zentrale Administrierbarkeit effizient zu lösen.

Bei einer kompletten Remote-Access-Lösung darf ein lokaler Virenschutz auf keinem System fehlen. Sobald ein Mitarbeiter über das Internet kommunizieren kann, ist nur schwer kontrollierbar, ob Daten direkt aus dem Internet und nicht über den geschützten Zugang des Firmennetzes heruntergeladen werden. Die Daten könnten Viren enthalten. Gerade in den Zeiten von »Killerviren« wie »Nimda« möchte sich sicherlich keine Firma eine Hintertür zum eigenen Netzwerk schaffen. Der beste Virenscanner schützt nur so gut, wie seine Virenmuster aktuell sind. Auch hierbei sollte eine Verteilung der Muster über einen zentralen Server erfolgen.

Um eine hohe Akzeptanz einer Remote-Access-Lösung zu erreichen, muss die Bedienung für den Benutzer trotz aller Sicherheitsmerkmale so einfach wie möglich sein. Eine Kombination der Anmeldungen an verschiedenen Systemen durch Single-Sign-On (SSO) ist für eine komfortable Nutzung wünschenswert. In der Realität ist die Umsetzung meist nur mit Systemen eines einzelnen Herstellers effizient möglich. Ein Beispiel hierfür ist ein Single-Sign-On in einer homogenen Microsoft-Client-Umgebung. Selbst bei der Nutzung von Zwei-Faktoren-Authentifizierung mit USB-Token oder Smartcards und Zertifikaten kann der Single-Sign-On, angefangen bei der Anmeldung am Notebook, über den Aufbau des VPNs, die Anmeldung bei einem Groupware- und E-Mail-System, bis hin zur Anmeldung an einem Terminalserver effizient und zentral administrierbar realisiert werden.

Fazit

Durch die gezeigten Beispiele ist erkennbar, dass sich heutzutage bei guter Konzeption einer Remote-Access-Lösung auch der Faktor der Administrierbarkeit und des täglichen Betriebs effizient und kostengünstig umsetzen lässt. Damit steigen natürlich auch die Flexibilität und Zukunftssicherheit einer Lösung. Durch die Verwendung von Standardschnittstellen besteht auch künftig die Möglichkeit, Migrationen auf neuere Systeme durchzuführen, ohne die Gesamtlösung austauschen zu müssen. Damit sind die IT-Abteilungen gegen den stetig wachsenden Kostendruck gewappnet und können sich firmenintern als Profit-Center etablieren.

Christian Koch, Consultant bei Secaron