Die Idee von Atos/Evidian

Die Offerte von Atos geht aus dem IAM-System von Bull Evidian hervor. Dieses IAM-System, wiederum, soll künftig mit DirX, ehemals ein Produkt der Siemens-Tochter ICN, zusammenwachsen. Atos hat beide Hersteller, erst ICN, dann Bull, übernommen. Erwin Schöndlinger, Director Cyber Security Sales bei Atos Deutschland, führt eine ganze Reihe an Modulen auf, aus denen sich die ehemalige Evidian-, jetzt Atos-Lösung zusammensetzt:

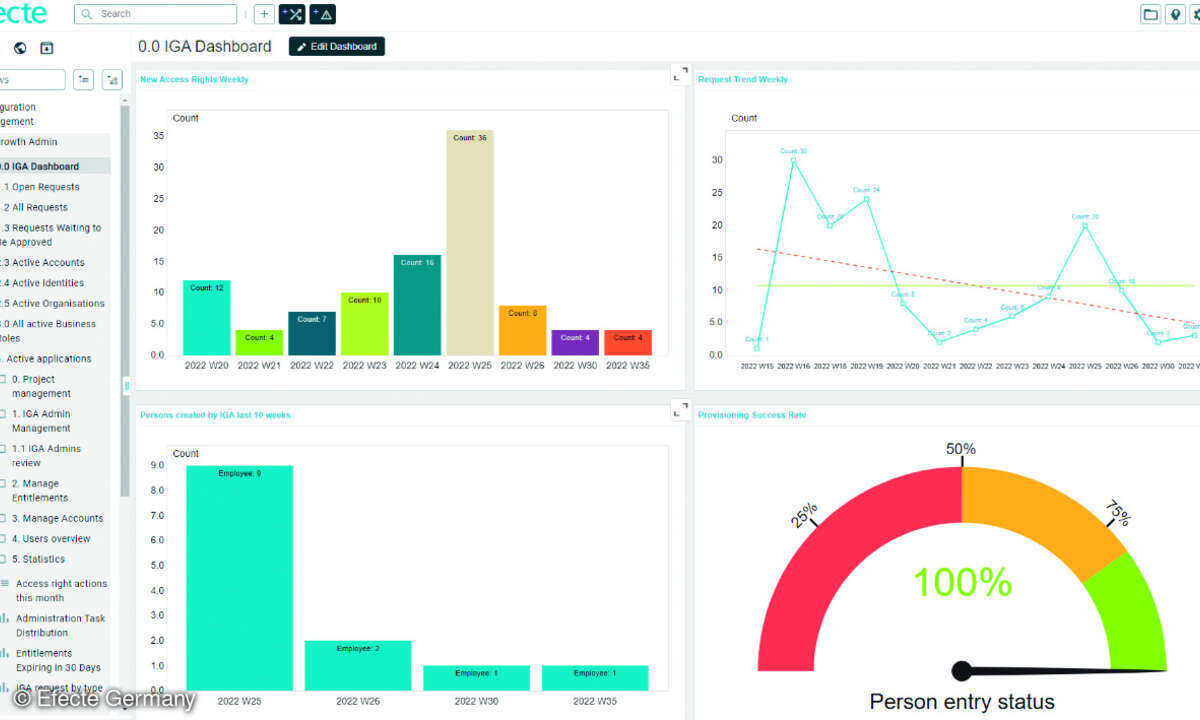

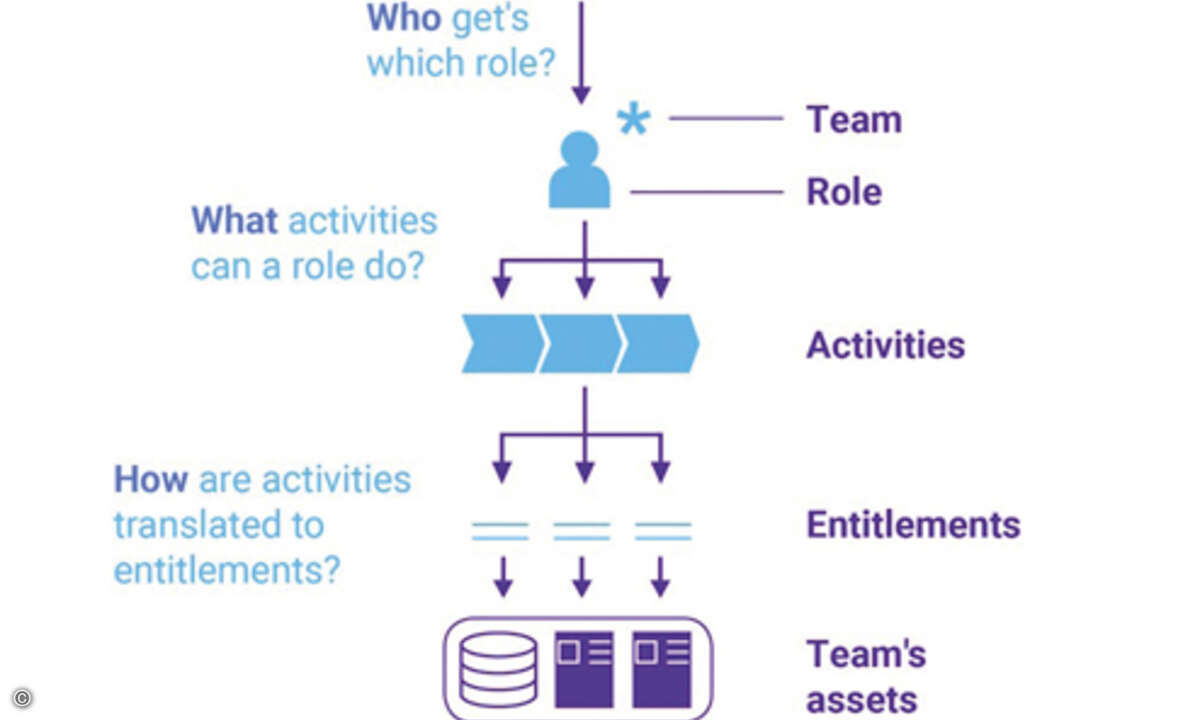

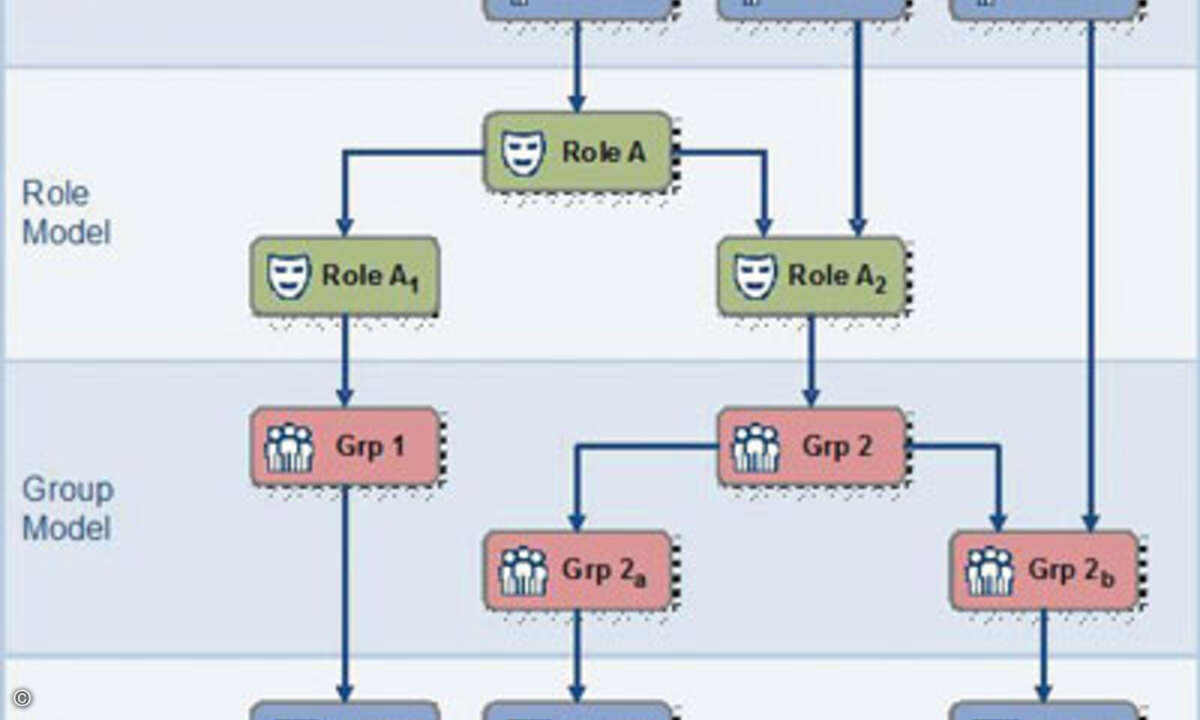

- „Identity und Access Governance“ beinhaltet Funktionen zu Governance sowie zum Management und zur Kontrolle von Benutzeridentitäten und Zugriffsrechten auf Basis von Rollen.

- „Analytics and Intelligence“ ermöglicht analytischen Einblick und Transparenz in Identity- und Access Management-Prozesse und unterstützt Compliance und Risikomanagement.

- „Web Access Management“ schließt Funktionen zur Absicherung von Cloud-Zugriffen, Policy-basierende Autorisierung, Web Single Sign-on und Federation ein.

- „Authentication Management“ beinhaltet Funktionen zur Verwaltung starker Authentisierungs- und Multifaktor-Authentisierungsverfahren sowie zur geschäftsprozess-getriebenen Authentisierung bei Zugriffen vom PC, Tablet oder Smartphone.

- „Enterprise SSO“ steuert Funktionen für den sicheren Zugriff auf Anwendungen und zum Passwort-Management bei Zugriffen vom PC, Tablet oder Smartphone bei.

- „Directory Server“ umfasst Funktionen eines High-End Directory-Servers für Enterprise und E-Business-Umgebungen.

- „Business Continuity“ hält Funktionen zur Hochverfügbarkeitsauslegung ablaufkritischer Server inklusive Load Balancing, Replikation und Fail-over vor.

Der Modulreichtum, darin der Funktionsreichtum, ist das Resultat einer mittlerweile mehr als 20 Jahre währenden Produktentwicklung. Wie die Offerte von Sonic Wall hat auch die Atos-Offerte im Kern eine herstellereigene zentrale Directory-Datenbank. Den Brückenschlag zu den Zielsystemen erfordern somit Konnektoren, um per Synchronisation in die jeweils geforderten Strukturen und Formate zu übersetzen. Als Konnektor-Schnittstellen für die Anbindung von Zielsystemen können LDAP (Lightweight Directory Access Protocol), ODBC (Open Database Connectivity), SPML (Service Provisioning Markup Language), SAP BAPI (Business Application Programming Interface) und HTTP (Hypertext Transfer Protocol) oder proprietäre Interfaces dienen.

Workflows, die ebenfalls mit Synchronisationen einhergehen, sind innerhalb Evidian IAM bestimmend: Das beginnt damit, dass von Policies mit den Sicherheitsrichtlinien, hinterlegt in einer Datenbank, per Workflow die individuellen Rechte und Rollen abgeleitet, danach für die betreffenden Identitäten oder Gruppen gesetzt werden. Policies (Soll-Zustand), von Business-Regeln abgeleitet, sowie die in den Zielsystemen hinterlegten Zugriffrechte (Ist-Zustand) werden per Synchronisation abgeglichen, entstandene Differenzen anschließend vom Administrator nachbearbeitet und korrigiert. Die Administratoren erhalten zudem per Workflow die Aufträge zur Verwaltung bestimmter Benutzerkonten einschließlich der dazugehörigen Zugriffsrechte. Die Abarbeitung des Auftrags wird vom Administrator in Evidian IAM bestätigt und damit dokumentiert.