Am Wochenende kommt der Hacker

Arctic Wolf Labs hat nach eigenen Angaben seit Anfang August 2024 eine deutliche Zunahme von Fog- und Akira-Ransomware-Fällen wahrgenommen, bei denen der erste Zugang zu den Umgebungen der Opferunternehmen über SonicWall-SSL-VPN-Konten erfolgt.

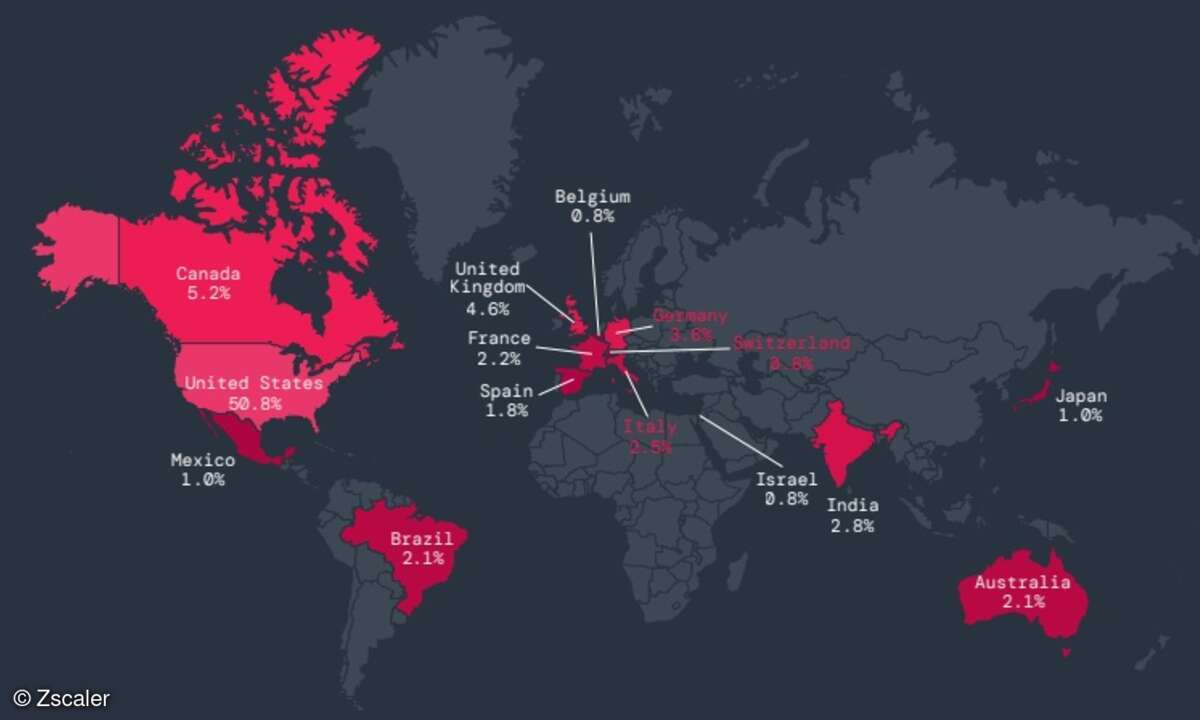

Die Datenauswertung zeige, so Arctic Wolf weiter, dass Unternehmen unterschiedlicher Zielbranchen und Größenordnungen betroffen sind, sodass die Experten von einem opportunistischen, branchenunabhängigen Vorgehen der Bedrohungsakteure ausgehen. CVE-2024-40766 werde dazu aktiv ausgenutzt.

Zwar habe Arctic Wolf keine eindeutigen Beweise dafür, dass diese Schwachstelle in den untersuchten Fällen ausgenutzt wurde, jedoch verfügten alle SonicWall-Geräte, die in diese Fälle verwickelt waren, über Firmware-Versionen, die von dieser Schwachstelle betroffen sind.

Obwohl in einigen Angriffsfällen der Missbrauch von Anmeldeinformationen nicht ausgeschlossen werden kann, unterstreiche der Trend der zunehmenden Bedrohungsaktivitäten bei SonicWall-Geräten die Notwendigkeit, Firmware-Updates durchzuführen und eine externe Protokollüberwachung zu implementieren.

Zu den wichtigsten Erkenntnissen aus der Untersuchung zählen:

- Man hat seit Anfang August eine Zunahme von mindestens 30 Akira- und Fog-Fällen in einer Vielzahl von Branchen beobachtet, die alle SonicWall SSL VPN in einem frühen Stadium der Angriffskette betreffen. Daraus könne geschlossen werden, dass Mitglieder dieser Gruppen die Ransomware-Varianten Fog und Akira aktiv verbreiten.

- Keines der betroffenen SonicWall-Geräte wurde gegen die Sicherheitslücke CVE-2024-40766 gepatcht, die nach Angaben von SonicWall potenziell aktiv ausgenutzt wird. Die Schwachstelle wurde von SonicWall am 22. August 2024 öffentlich gemacht, seitdem haben sich jedoch mehrere wichtige Änderungen ergeben:

- Am 28.8.2024: SonicWall aktualisiert den Hinweis, um das Zurücksetzen von SSL-VPN-Kennwörtern einzuschließen, wobei zuvor nur das Verwaltungsnetzwerk betroffen war.

- Am 06.09.2024: SonicWall aktualisiert den Hinweis, dass die Schwachstelle „potenziell“ aktiv ausgenutzt wird und nennt SSL VPN ausdrücklich als potenziell anfällig. Arctic Wolf verschickt am selben Tag ein eigenes Bulletin und ergänzt, dass Akira-Mitglieder die Schwachstelle möglicherweise ausnutzen.

- Es wurde ein kurzes Intervall zwischen dem ersten Zugriff auf das SSL-VPN-Konto und der Verschlüsselung durch die Ransomware beobachtet. Diese geschieht oft innerhalb desselben Tages.

- Eine Reihe von Fällen trat offenbar nach Geschäftsschluss oder am Wochenende auf, so das Arctic-Wolf-Team. Diese Variante werde häufig in kleinen und mittelständischen Unternehmen eingesetzt. Auch die Ergebnisse des Arctic Wolf Security Operations Report deuten auf vermehrte Cyberangriffe nach Feierabend.

- Im Gegensatz zu den großen Ransomware-Angriffen, die man in den vergangenen Jahren gesehen habe, seien diese Attacken weniger zielgerichtet, da die Ransomware-Anbieter herausgefunden haben, wie sie ihren Gesamtaufwand und die Durchlaufzeit reduzieren können.

- Vor allem für KMU, von denen einige nicht über ein dediziertes IT-Team verfügen, ist dieses Angriffsmuster besonders perfide: Die Angreifer haben es auf Schwachstellen abgesehen, die in der Patch-Priorisierung weiter unten stehen und verschlüsseln sensible Daten meist noch am selben Tag. Für die Unternehmen kommt dies einer Katastrophe gleich.

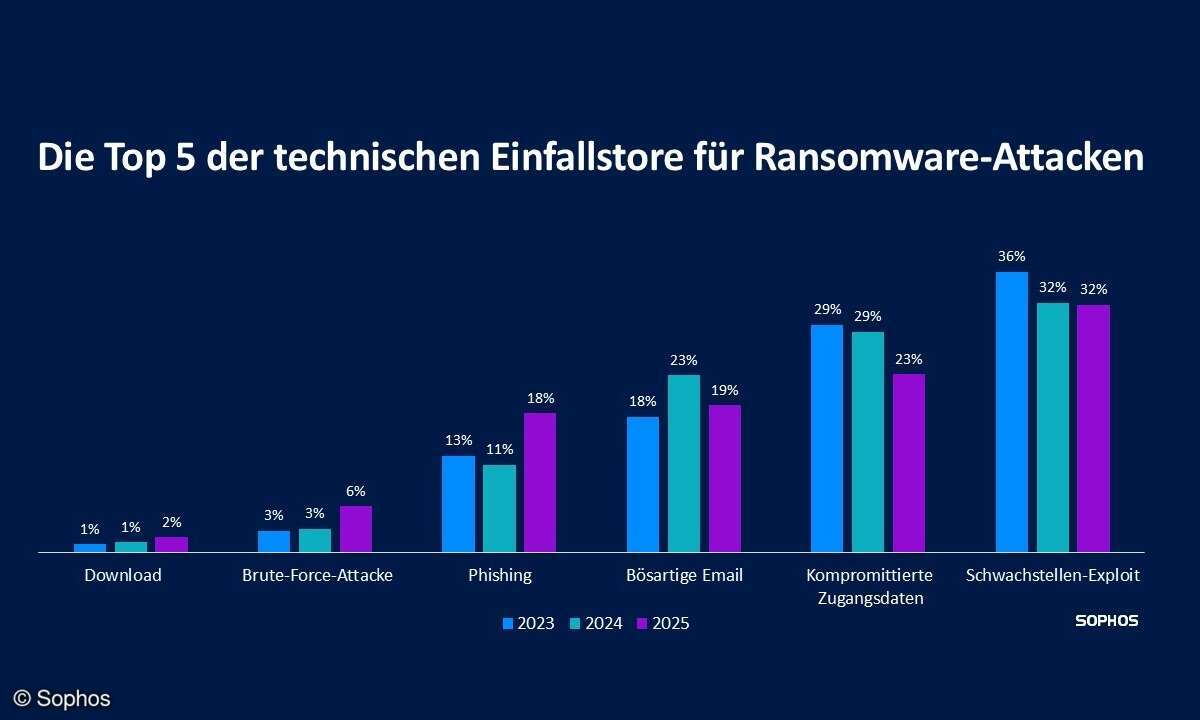

Immer häufiger werden Schwachstellen auf opportunistische Weise ausgenutzt. Ransomware-Ableger haben es geschafft, die Bereitstellungszeiten drastisch zu verkürzen, was jedes Unternehmen für Angriffe öffnet und den Spielraum für Fehler bei Eindämmung und Erkennung zunehmend verkleinert. Besonders seit Aufkommen des Ransomware-as-a-Service-Modells ist eine fortschreitende Kommerzialisierung des Angriffsprozesses zu beobachten: Initial Access Broker verkaufen Zugang zu den Opferorganisationen, Ransomware-Partner setzen Verschlüsselungssoftware ein und führen praktische Keyboard-Aktivitäten durch und Ransomware-Betreiber stellen diesen Partnern die Leak-Site-Infrastruktur und technische Unterstützung für Verschlüsselungstools bereit. Die Folge davon ist, dass auch weniger erfahrene Bedrohungsakteure Bekanntheit erlangen und Profit machen können.

Im Zuge der Verlagerung auf Ransomware-as-a-Service haben sich größere Konglomerate in kleinere Einheiten aufgeteilt, die auf unterschiedliche Weise zusammenarbeiten und miteinander konkurrieren. Diese Zersplitterung wird von den kriminellen Gruppen als Risikostreuung wahrgenommen und ermöglicht ihnen einen fließenden Wechsel zwischen den Anbietern, wenn die Strafverfolgungsbehörden einen Teil ihrer Lieferkette ausschalten konnten.