Cloud + SIEM = Planungsbedarf

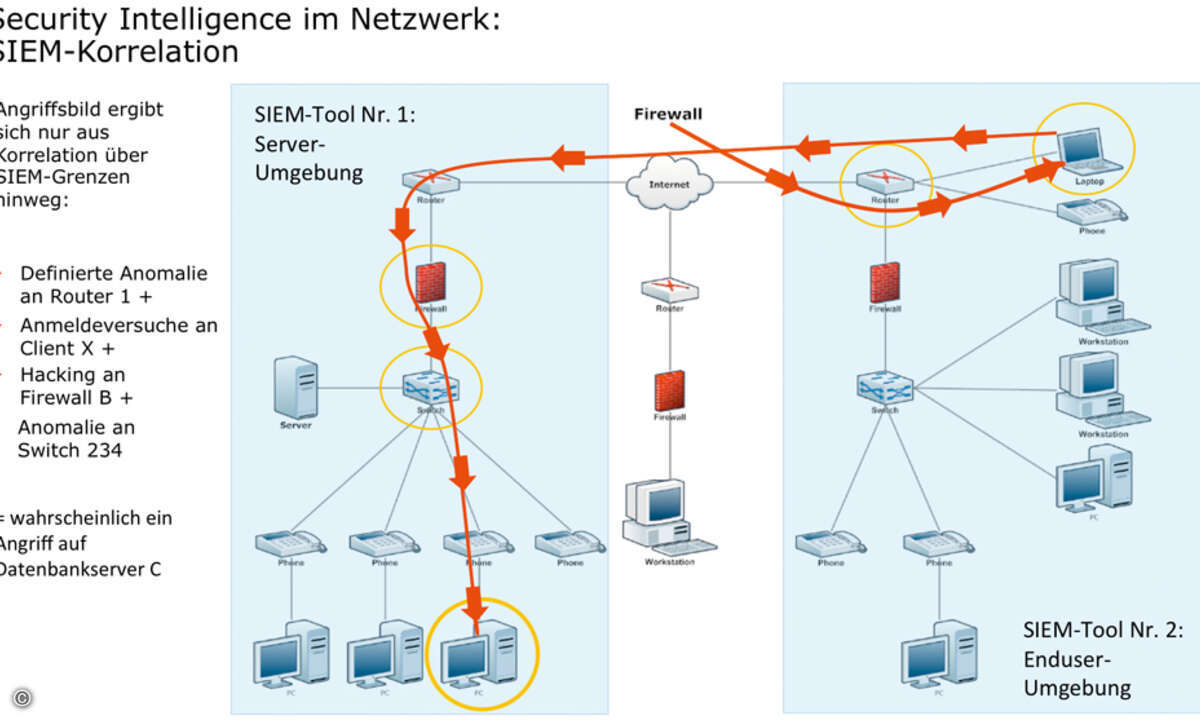

Hebt die Unternehmens-IT ab in die Cloud, ist ausgefeiltes Security-Information- und Event-Management (SIEM) eine gute Ergänzung. Bei der Konzeption allerdings tappen Anwender zuweilen in Fallen. Ein wirklich wirksames Wolken-SIEM bekommt nur, wer ein paar logische Rätsel löst, beim Aufbau der zugehörigen Lösungen "hybrid" vorgeht und die Fachabteilungen einbindet.War das nicht gestern erst, als wir SIEM-Systeme noch als "Raketentechnik" titulierten und darüber philosophierten, wie viele internationale Großkonzerne sich die komplexen Systeme wohl würden leisten können und wollen? Jetzt geht es der IT-Welt damit so ähnlich wie weiland dem IBM-Chef Thomas Watson, der 1943 den weltweiten Bedarf an Computern auf fünf Exemplare schätzte: SIEM boomt plötzlich allerorten. Der Trend zum Outsourcing von IT-Infrastrukturen und zur Cloud ist zu einem wichtigen Treiber für diesen Markt geworden, dessen Wachstum von Kunden- und Anbieterseite zugleich befeuert wird: Anwender, die sich einen SIEM- und SOC-Aufbau (Security Operations Center) für die selbst betriebene IT gar nicht zugetraut hätten, verlangen solche Systeme und Instanzen gern als Zugabe von Outsourcing-Anbietern, sobald sie ihre Infrastruktur in fremde Hände geben. Die Anbieter wiederum bringen SOC und SIEM nur allzu gern in Spiel, weil aus ihrer Perspektive ein entsprechender Security-Service eben immer häufiger das entscheidende Kriterium für die Auftragsvergabe darstellt und außerdem SIEM als Managed Service eine gute Einnahmequelle ist. Als Ergebnis findet man heute durchaus Umgebungen, in denen bereits zwei oder gar drei SIEM-Implementierungen vorhanden sind und irgendwie an ein zentrales SOC berichten sollen: ein SIEM etwa für die ausgelagerte Basisinfrastruktur, eines für die intern belassenen hochwichtigen Systeme ("Kronjuwelen") und eines schließlich für die vielleicht schon seit längerer Zeit fremdbetriebene Endanwenderumgebung oder für irgendein Spezialkonstrukt, etwa die Produktion oder ein Netzwerksegmen