Cybersicherheit von innen heraus

Steigende Bedrohungen und komplexere IT-Strukturen erfordern neue Ansätze. Im Gespräch mit connect professional erklärt Thomas Lo Coco von Absolute Security, wie Resilienz und KI genutzt werden können, um Systeme nicht nur zu schützen, sondern Ausfälle auch präventiv zu vermeiden.

Anbieter zum Thema

Resilienz wird oft als die Fähigkeit verstanden, nach Störungen schnell wieder funktionsfähig zu werden. Thomas Lo Coco geht jedoch weiter: „Resilienz umfasst den gesamten IT-Bereitstellungsprozess und zielt darauf ab, Probleme von vornherein zu verhindern, statt nur reaktiv zu handeln.“ Diese Sichtweise steht im Einklang mit einem Paradigmenwechsel in der Cybersicherheit: weg von rein defensiven hin zu proaktiven und präventiven Ansätzen.

Absolute Security hat dieses Paradigma mit seiner „Cyber Resilience Platform“ fest in der DNA seines Ansatzes verankert. Konkret handelt es sich dabei um eine einzigartige Firmware-Integration von Absolute Security, welche auf der Zusammenarbeit mit mehr als 28 der weltweit führenden Endgeräteherstellern basiert. Die Software-Technologie des Unternehmens ist ab Werk in die BIOS-Ebene von 600 Millionen PCs integriert – und muss bei Bedarf nur noch lizenziert werden. Diese ermöglicht Sicherheitsfunktionen, die über das hinausgehen, was herkömmliche Softwarelösungen bieten können. Weltweit nutzen Tausende Unternehmen mit 16 Millionen lizensierten PC-Usern die Software von Absolute Security.

| „Unsere Technologie bleibt auch bei schwerwiegenden Angriffen wie Ransomware intakt. Die Verankerung im BIOS ermöglicht es, Geräte unabhängig vom Betriebssystem zu schützen und wiederherzustellen – ein entscheidender Vorteil für Unternehmen.“ |

|---|

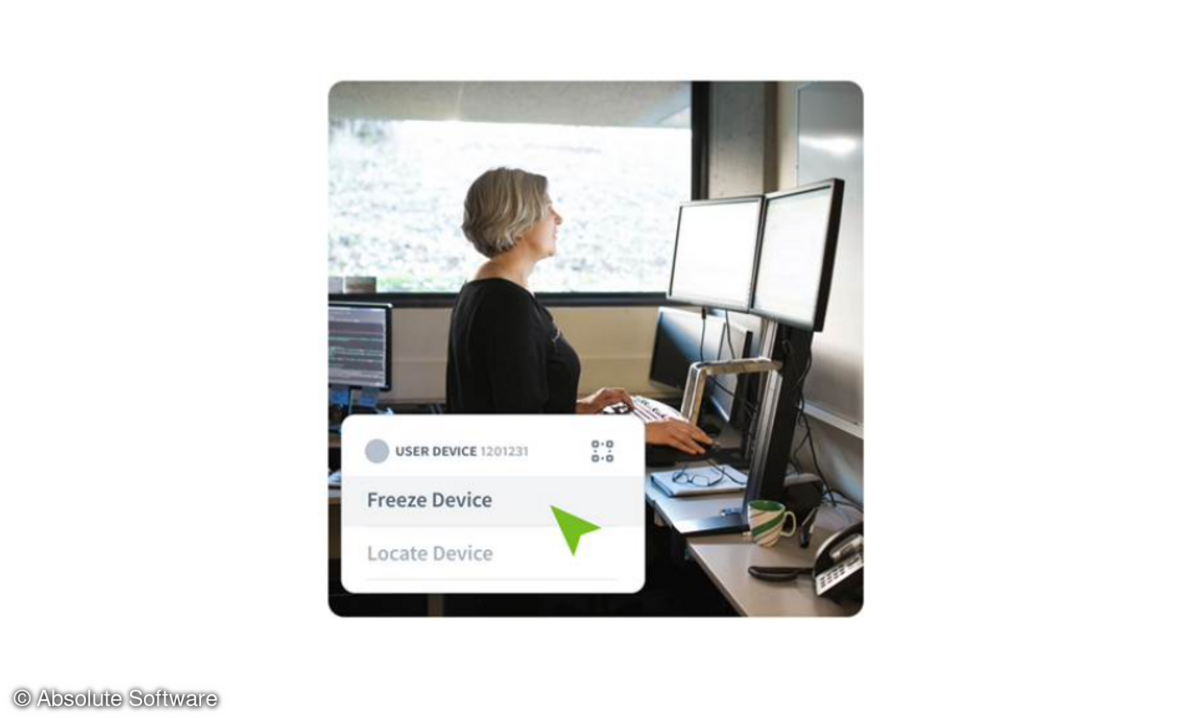

„Das ist ein absolutes Killerfeature“, sagt Lo Coco und erläutert, dass diese Integration es ermöglicht, Geräte unabhängig vom Betriebssystem zu schützen. Selbst bei Diebstahl oder Manipulation bleibt die Software aktiv und kann genutzt werden, um Geräte zu sperren, zu lokalisieren oder aus der Ferne zu löschen. „Wir können über das BIOS eingreifen und Endgeräte kontrollieren, auch wenn das Betriebssystem vollständig gelöscht wurde“, ergänzt der Sales Manager und führt exemplarisch aus: „Ein Kunde konnte den aufwendigen Prozess der physischen Rückholung von Geräten eliminieren, indem er Geräte einfach per Remote-Funktion sicher löschte und für eine Wiederverwendung freigab.“ Diese sogenannte „persistente Sicherheit“ wird durch die Verankerung der Software in der Hardware ermöglicht und unterscheidet sich grundlegend von traditionellen Antiviruslösungen.

Produktneuheiten aus den Bereichen KI und Zero Trust

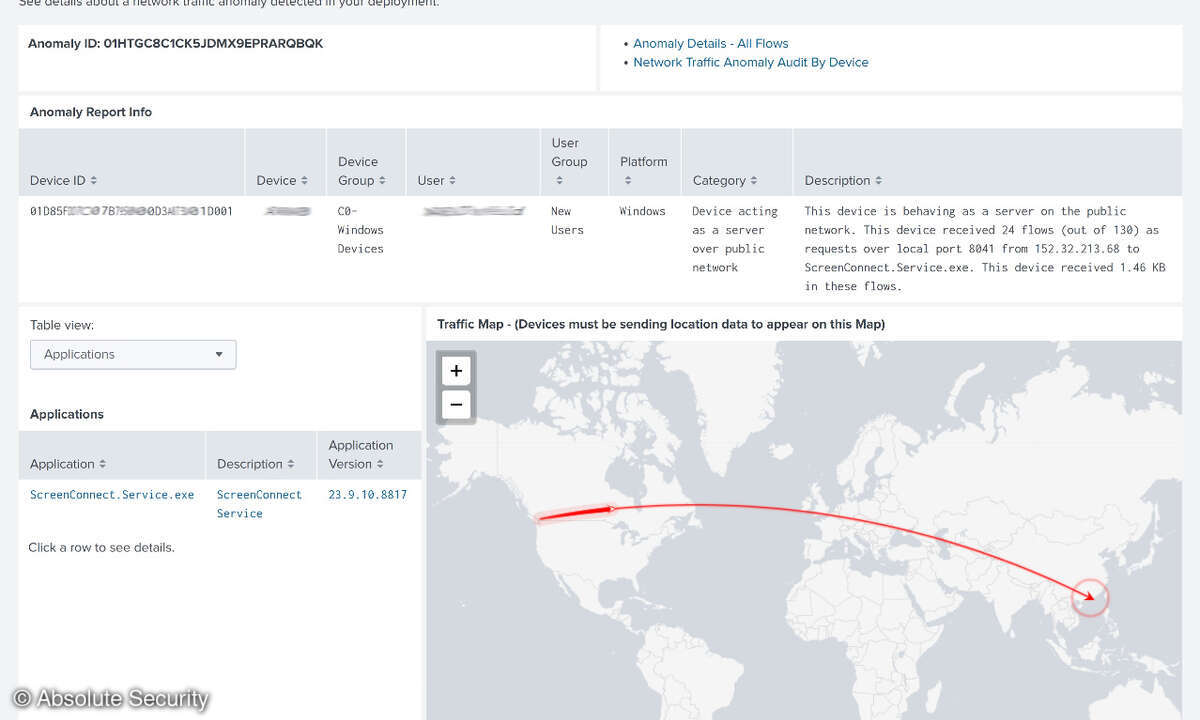

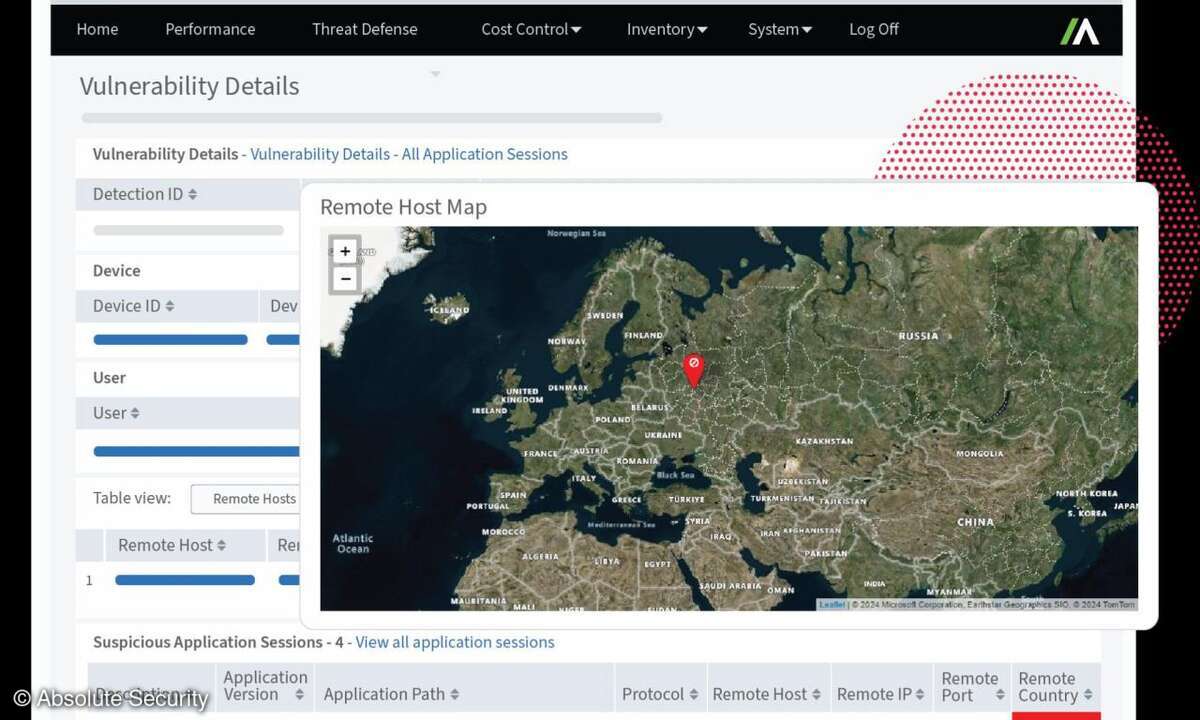

Daneben hat Absolute Security unlängst weitere Produktneuheiten gelauncht: Anfang November hat man beispielsweise „AI Threat Insights“1 eingeführt. Das Modul, das ohne Aufpreis für Kunden der Secure-Service-Edge-(SSE)-Plattform verfügbar ist, nutzt maschinelles Lernen und Verhaltensanalysen, um Bedrohungen wie Zero-Day-Angriffe, Ransomware oder ungewöhnliche Nutzeraktivitäten frühzeitig zu erkennen und zu blockieren. „Die Technologie arbeitet automatisiert und minimiert Fehlalarme“, ergänzt Lo Coco. „IT-Teams werden somit entlastet und können sich auf strategische Aufgaben konzentrieren.“ Besonders hervorzuheben sind die Dashboards, die IT-Verantwortlichen tiefe Einblicke in Bedrohungen und Geräteaktivitäten bieten. Verdächtige Aktivitäten wie unerwartet hoher Datenverkehr oder Gerätezugriffe außerhalb der Arbeitszeiten werden proaktiv erkannt und gemeldet. Gleichzeitig bleibt der Datenverkehr laut Anbieter lokal, was die Latenz verringere, und die Angriffsfläche reduziere.

Ein weiteres Produkthighlight ist die Einführung der bereits erwähnten Enterprise SSE Edition, die Zero-Trust-Network-Access-(ZTNA)-Richtlinien direkt am Endpunkt durchsetzt. Ergänzt wird dies durch das Comply-Modul, das Geräte lokalisiert, auf Konformität prüft und nicht-konforme Geräte aus der Ferne sichern kann. Diese Ansätze sind speziell für hybride Arbeitsumgebungen konzipiert, in denen Remote-Zugriffe und mobile Geräte eine große Rolle spielen. Laut Lo Coco ist die Kombination aus Sicherheit und Flexibilität entscheidend: „Wir schützen nicht nur Netzwerke, sondern ermöglichen auch eine bessere Benutzererfahrung durch optimierte Sicherheitsrichtlinien.“

Marktbarrieren und Wachstumschancen

Trotz des technologischen Fortschritts sieht Thomas Lo Coco in Deutschland noch Nachholbedarf. „In Ländern wie dem Vereinigten Königreich, Frankreich, Portugal und Nordamerika sind wir bereits tief im Markt etabliert. Deutschland hingegen hat lange gezögert, unter anderem wegen Datenschutzbedenken“, erklärt er. Ein weiteres Hindernis sei dem Sales Manager zufolge die dezentrale Organisation, insbesondere im Bildungsbereich. Während in anderen Ländern zentrale Beschaffungsprozesse etabliert seien, teilen sich diese in Deutschland regional auf. Diese Struktur erschwere es, Sicherheitslösungen flächendeckend einzuführen. Mit der Einrichtung DSGVO-konformer Rechenzentren in Frankfurt will Absolute Security diesem Umstand Rechnung tragen und verstärkt in den deutschen Markt investieren. Zudem forciert der Sales Manager die Suche nach Partnern im DACH-Raum, die Absolute Securitys Technologien in ihre Angebote integrieren. „Wir suchen fokussierte Partner, die sich im Bereich Cybersicherheit auskennen und mit uns den Weg der Innovation gehen wollen“, so sein Appell.

„Der deutsche Markt ist komplex, vor allem wegen der dezentralen Strukturen und hohen Datenschutzanforderungen. Mit DSGVO-konformen Lösungen und lokalen Rechenzentren in Frankfurt wollen wir diese Hürden überwinden.“

Für die kommenden Jahre hat man ambitionierte Pläne. „Mit der Integration von Patch-Management und weiteren Funktionen in unsere Plattform wollen wir Unternehmen nicht nur sicherer, sondern auch effizienter machen“, sagt Lo Coco. Ein weiterer Fokus liegt auf Nachhaltigkeit: Remote-Löschfunktionen ermöglichen es Unternehmen, Geräte umweltfreundlich weiterzuverwenden und so Ressourcen zu schonen. Absolute Security sieht sich vor diesem Hintergrund nicht nur als Anbieter von Sicherheitslösungen, sondern auch als Enabler nachhaltiger IT-Prozesse. Die Möglichkeit, Geräte per Remote-Funktion zu löschen und sicher wiederzuverwenden, reduziere nicht nur die Kosten, sondern auch die Umweltbelastung. „Das ist ein wichtiger Schritt, um den Lebenszyklus von Geräten zu verlängern und gleichzeitig die Sicherheit zu gewährleisten“, betont der Absolute Security-Manager. Die Zukunft der Cybersicherheit werde laut Lo Coco zudem maßgeblich durch Künstliche Intelligenz geprägt sein. Doch er mahnt zur Vorsicht: „Der Hype der letzten Jahre hat oft übertriebene Erwartungen geweckt. Es wird darauf ankommen, KI sinnvoll und gezielt einzusetzen – nicht als Selbstzweck, sondern um echte Mehrwerte zu schaffen.“

1 https://www.absolute.com/blog/absolute-unwraps-ai-threat-insights/