DDoS-Attacken abwehren

Virtuelle Raubritter attackieren Unternehmens-Websites mit Distributed-Denial-of-Service-Attacken und erpressen damit Lösegelder. Aber auch Mitbewerber haben sich schon an Hacker-Banden gewandt, um sich so einen Marktvorteil zu verschaffen.

Die beste Lösung für einen wirksamen DDoS-Schutz ist, die Schutzmaßnahme hinter den Core-Routern des Providers zu platzieren.

Neben bekannten und großen Unternehmen machen inzwischen auch immer mehr mittelständische Betriebe die unangenehme Erfahrung, sich Distributed-Denial-of-Service-Attacken ausgesetzt zu sehen. Obwohl diese Bedrohung recht jung ist, stehen schon geeignete Lösungen zur Verfügung. Während die ersten Angriffe reine Denial-of-Service-Attacken (DoS) waren, sind heutzutage alle ernstzunehmenden Bedrohungen Distributed-Denial-of-Service-Attacken (DDoS). Das Ziel dieser Art von Angriffen ist dabei nicht in die Systeme ihrer Opfer einzudringen, sondern die Server schlichtweg durch Anfragen zu überlasten. Im Unterschied zu DoS-Attacken nutzen Angreifer bei DDoS-Attacken nicht mehr nur einen einzelnen Quellrechner, sondern eine Vielzahl von zuvor mit Trojaner infizierten Quellrechnern für ihre Zwecke. Mittels dieser »Zombies« bedrohen und erpressen die Angreifer ihre Opfer mit gezielten DDoS-Attacken.

Trojaner, die sich auf Rechnern ohne das Wissen ihrer Benutzer einnisten und bestimmte Operationen ausführen, gelangen meist durch Lücken im Betriebssystem oder durch Unachtsamkeit der Besitzer auf den PC. Ihre erste Aufgabe ist die selbstständige Vermehrung auf andere Rechner. Zuletzt wurden Trojaner bekannt, die sich via E-Mail oder fehlerhafter SQL-Server verbreitet haben. Durch die Entwicklung von DoS zu DDoS steigt die Bedrohung exponentiell, da sich die Ressourcen des Angreifers vervielfachen. Gleichzeitig ist eine Verfolgung so gut wie unmöglich: die Quellrechner sind selbst Opfer des Angriffs.

Die Motive der Angreifer

Das Hauptmotiv für DDoS-Angriffe ist krimineller Natur: Die Opfer werden zur Zahlung von Lösegeldern erpresst. Die Zielgruppe sind vor allem Unternehmen, die hohe finanzielle Verluste oder empfindliche Imageschäden durch die Nicht-Verfügbarkeit ihrer Services erleiden würden. DDoS-Attacken werden sogar von Interessengruppen benutzt, um mit ideologisch motivierten Angriffen ihr Feindbild zu attackieren. Insbesondere der Finanz-, Informations- und Energiesektor sowie der öffentliche Dienst sind elektronisch höchst verwundbar. Schließlich gibt es immer wieder Angriffe von Script-Kiddies; zumeist junge Menschen, die ihr Können auf diese Weise unter Beweis stellen wollen und oft eigentlich in keiner schädigenden Absicht handeln. Durch die Irrationalität in der Auswahl sind hier die Ziele kaum vorhersehbar – jeder kann mehr oder weniger zufällig davon betroffen sein.

Methoden und Gegenmaßnahmen

Seit der ersten dokumentierten DDoS-Attacke auf die University of Minnesota 1999 sind die Methoden der Angreifer immer versierter geworden. Als Folge steigen die Zahl und die Ausmaße der Angriffe ständig. Diese Entwicklung stellt eine große Herausforderung für Sicherheits-Verantwortliche, Carrier und Anbieter von Schutzmaßnahmen dar. Seit Mai 2004 geistern immer wieder Angebote in öffentlichen Newsgroups und auf IRC-Servern herum, die für Summen ab 100 Euro für kleinere Ziele DDoS-Attacken anbieten. Diese »Dienstleister« versichern, über genügend Know-how, Ressourcen und Bandbreite zu verfügen.

Die ersten DDoS-Angriffe zielten vor allem auf die Bandbreitenebene ab. Ist ein Server beispielsweise mit einer Bandbreite von 100 MBit/s mit dem Internet verbunden, reicht eine einfache Attacke mit 105 MBit/s, um den Service nahezu unbrauchbar zu machen. Der Packet-Loss beträgt dann 5 Prozent, was eine vernünftige Nutzung bereits ausschließt. Oft werden solche Angriffe mittels spezieller UDP-Pakete mit einer Größe von 1 bis 1,5 kByte gefahren. Ein Angreifer benötigt dafür nur einen Server mit der gleichen Anbindung oder lediglich 800 Zombies mit einer schwachen ADSL-Anbindung von 128 kBit/s Upload. In jüngster Vergangenheit erreichten die Angriffe bereits Bandbreiten von mehr als 1 GBit/s.

Solche Angriffe lassen sich durch ein Upgrade der Bandbreite und durch Filter auf Paketebene abwehren. Doch die Hacker entwickelten neue Methoden, um ihr Ziel zu erreichen: die Server-Überlastung per Syn-Flood. Dabei werden die Server mit Paketen, die für den Aufbau von TCP-Verbindungen nötig sind, überflutet, bis das System die Serveranfragen nicht mehr bewältigen kann. Jeder Rechner kann nur eine gewisse Zahl an Paketanfragen pro Sekunde beantworten. Diesen ständig ansteigenden Paketzahlen können selbst gute Firewalls und Intrusion-Prevention-Systeme (IPS) mit Gigabit-Interface nicht standhalten.

Um gegen Syn-Floods erfolgreich zu schützen, gibt es zwei Ansätze für DDoS-Systeme einen Angriff zu erkennen und zu filtern. Über Heuristiken und Pattern-Matching können beispielsweise die Pakete einer Attacke von den Paketen der normalen User unterschieden werden. Diese Methode scheitert jedoch an gespooften Angriffen mit Paketen von gefälschten Absenderadressen und zufälligen Paketinhalten, da sich diese von normalen Paketen nicht unterscheiden. Die zweite Möglichkeit ist, die Pakete vorerst als gültig anzusehen und direkt am DDoS-System zu beantworten. Dies erfordert jedoch eine hohe Geschwindigkeit der Schutzvorrichtung, da hier beispielsweise bei einer 1-GBit/s-Verbindung im schlimmsten Fall mehr als 1 Million Pakete pro Sekunde beantwortet werden müssen. Der geschützte Server erhält nur noch die TCP-Verbindungen weitergeleitet, die von nicht gefälschten IP-Adressen kommen.

Nachdem Technologien für die Abwehr von Syn-Floods wie Syn-Blocker für gespoofte Angriffe mit gefälschten IP-Adressen für TCP entwickelt worden sind, versuchen Angreifer nun auch auf Applikationsebene durch gezielte echte Anfragen auf den Server, die Systeme zu überlasten. »Statt mit Syn-Floods überlasten Hacker jetzt zusätzlich rechenintensive Scripts der Websites«, berichtet Alexander Tercka, CTO von Green Gate Labs, Spezialist für DDoS-Abwehr. Hier kann der Angreifer entweder viele Requests parallel oder hintereinander auf den Server absetzen, oder gezielt mehrere Anfragen auf einzelne Seiten tätigen.

Web-Applikationen sind vor allem deshalb ein ideales Angriffsziel, weil sie oftmals Schwachstellen und Fehler aufweisen, die im normalen Betrieb nicht auffallen. Durch das Aufrufen von Seiten, die besonders viel Last am Server verursachen, können Systeme mit wenig Bandbreite so sehr schnell überlastet werden. Auch hier helfen Firewalls nicht, denn alle Requests sind gültige http-Anfragen.

Wirksamen Schutz bietet hier die Implementierung von Ratelimitern, die die Requests pro Client zählen und limitieren. Dadurch werden Zombies, die mit überdurchschnittlich vielen Requests einen Server überlasten, auf ein normales Maß gedrosselt. Angreifer, die einzelne für den Server aufwändige Web-Seiten wiederholt abfragen, können über Realtime-Logfile-Analyse gefunden und gezielt gefiltert werden. Diese Logfile-Analyse muss feststellen, wie lang ein Server für einen dieser Requests benötigt und wie oft die Seite von wem abgefragt wird. Diese Statistik kann gut darüber Auskunft geben, wie der Angreifer vorgeht, um den Server zu überlasten. Gezielte Eingriffe über Filter sind dann möglich.

Info DDoS – Entwicklung und Geschichte

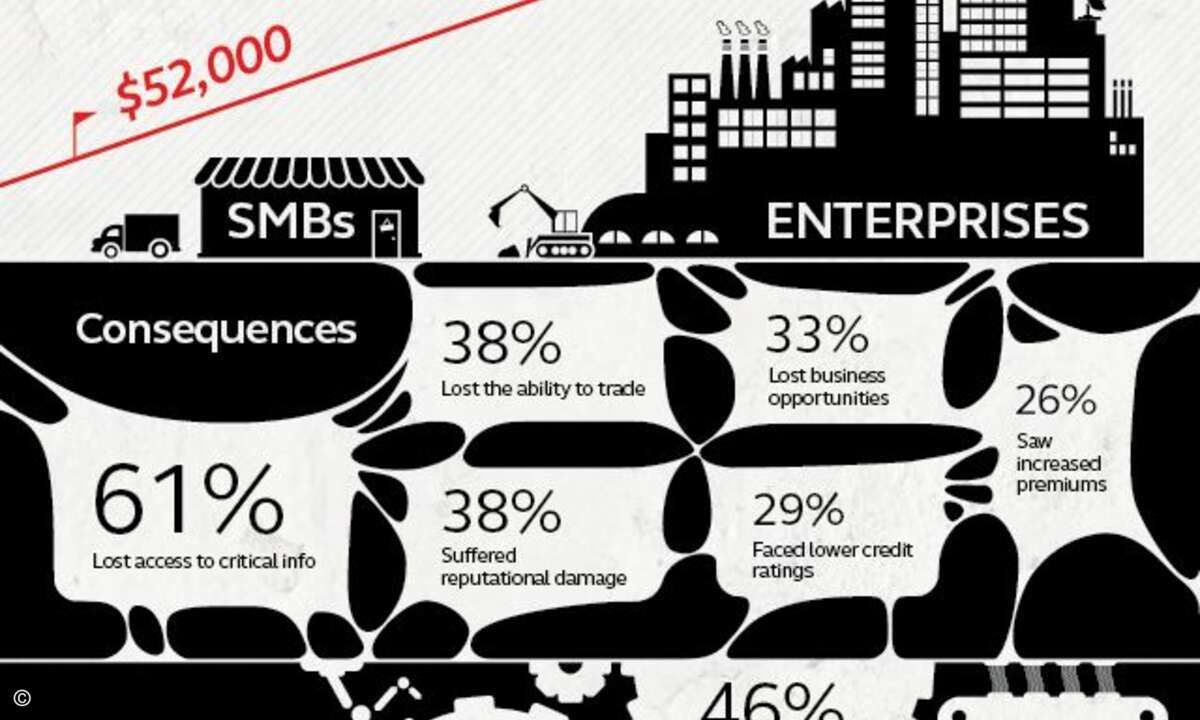

Konnte man bei den ersten DDoS-Attacken noch von Angriffen auf vereinzelte Branchen ausgehen, hat sich im Jahr 2004 gezeigt, dass jedes Unternehmen ein potentielles Opfer ist. Es wird auch immer deutlicher, dass nicht nur die Attacken selbst, sondern auch die Folgen »distributed« sind. Wird ein Unternehmen angegriffen, sind die Kunden ebenso davon betroffen.

- Angriffe der letzten Monate:

06/2004: Durch den Angriff auf die DNS-Services von Akamai kommt es zu Performance-Problemen bei Großkunden wie Microsoft, Google, Yahoo und Antivirus-Update-Services von Symantec und Trend Micro.

- 08/2004: Der Angriff auf den Online-Vermarkter Doubleclick beeinträchtigt zahlreiche nachgelagerte Sites wie cnn.com und die Washington Post.

- 09/2004: Die Systeme von Authorize.net sind wiederholt Ziel von DDoS-Attacken, was verheerende Verluste für 12000 ihrer Kunden zur Folge hat.

- 10/2004: Eine Vielzahl der von der holländischen Regierung betriebenen Websites werden von Hackern aus Protest gegen kürzlich präsentierte Kabinettsvorschläge lahmgelegt.

- 10/2004: Die IT-News-Site The Register wird durch DDoS-Angriffe für ihre Leser unzugreifbar. Weitere Attacken mit größerem Ausmaß werden von den Betreibern erwartet.

- 11/2004: Der Payment Provider Protx wird Opfer von immer stärker werdenden Angriffen und schränkt tagelang die Online-Geschäfte ihrer Kunden ein.

- 02/2005: Der Service von heise.online wurde über mehrere Tage hartnäckig von bisher unbekannten Tätern lahmgelegt.

Integration und Performance

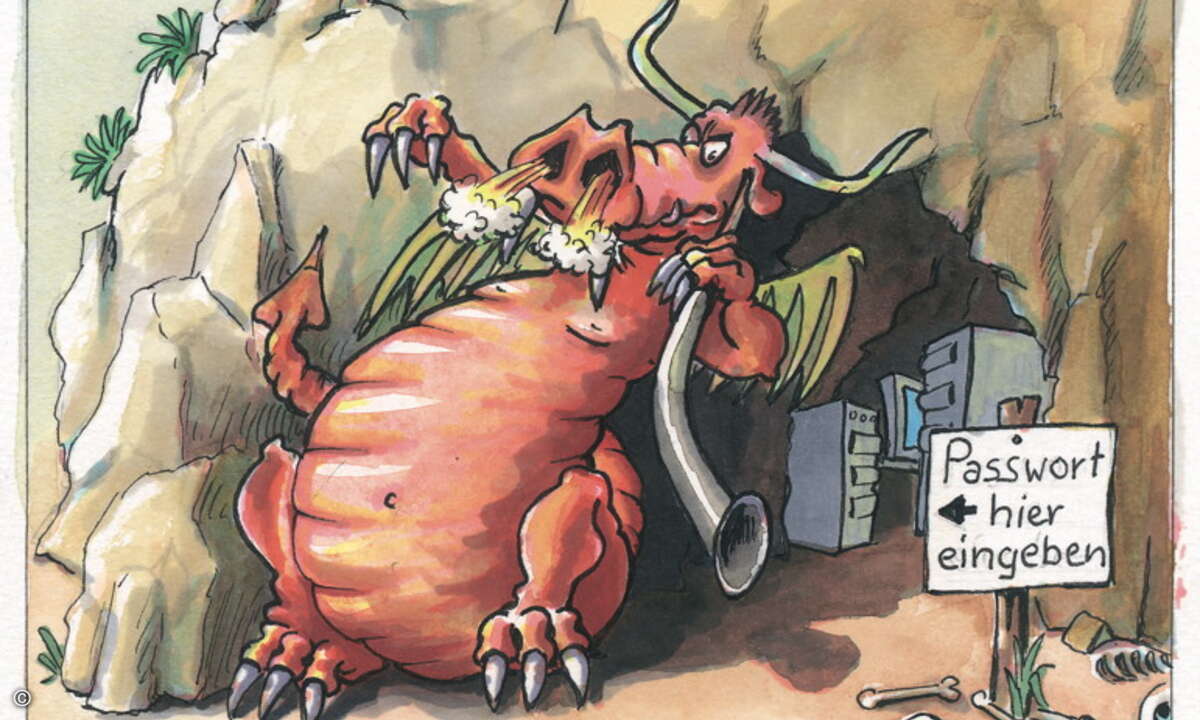

Die beste Lösung für einen wirksamen DDoS-Schutz ist, die Schutzmaßnahme hinter den Core-Routern des Providers zu platzieren. Denn dort können DDoS-Angriffe am besten frühzeitig abgefangen werden und die Infrastruktur wird entlastet. Je weiter die Schutzvorrichtung im Backbone des Providers installiert ist, desto höher ist außerdem die Angriffs-Bandbreite, vor der sie schützen kann. Da in der Regel Angreifer gleichzeitig die Traffic-, Syn-Flood- und Applikationsebene bedrohen, muss ein guter DDoS-Schutz auf allen drei Ebenen Sicherheit garantieren. Dabei ist es wesentlich, dass die Anbieter von Schutzmaßnahmen die genau zu bewältigende Paketanzahlen pro Sekunde der verschiedenen Stufen und Filter anführen. Weiterhin wichtig für die richtige Auswahl der passenden Schutzmaßnahme ist das klare und intuitiv bedienbare User-Interface. Für die Administratoren, die vor allem mit dem Stress der Situation konfrontiert sind, ist eine benutzerfreundliche Schutzvorrichtung das Non Plus Ultra.

Siegfried Stepke, Geschäftsführer von Green Gate Labs