Gezielte Reaktion auf Sicherheitsvorfälle

Der Security-Spezialist Resilient Systems liefert IT-Organisationen Software für die Incident Response (Reaktion auf Sicherheitsvorfälle): Seine Incident Response Platform (IRP) bündelt Sicherheitsinformationen und -techniken an zentraler Stelle und bietet auf dieser Basis anpassbare Arbeitsabläufe zur Angriffsabwehr bis hin zur Prozessautomation. Das US-amerikanische Softwarehaus hat gerade sein Engagement in Deutschland, Österreich und der Schweiz verstärkt, als IBM ankündigte, es übernehmen zu wollen.

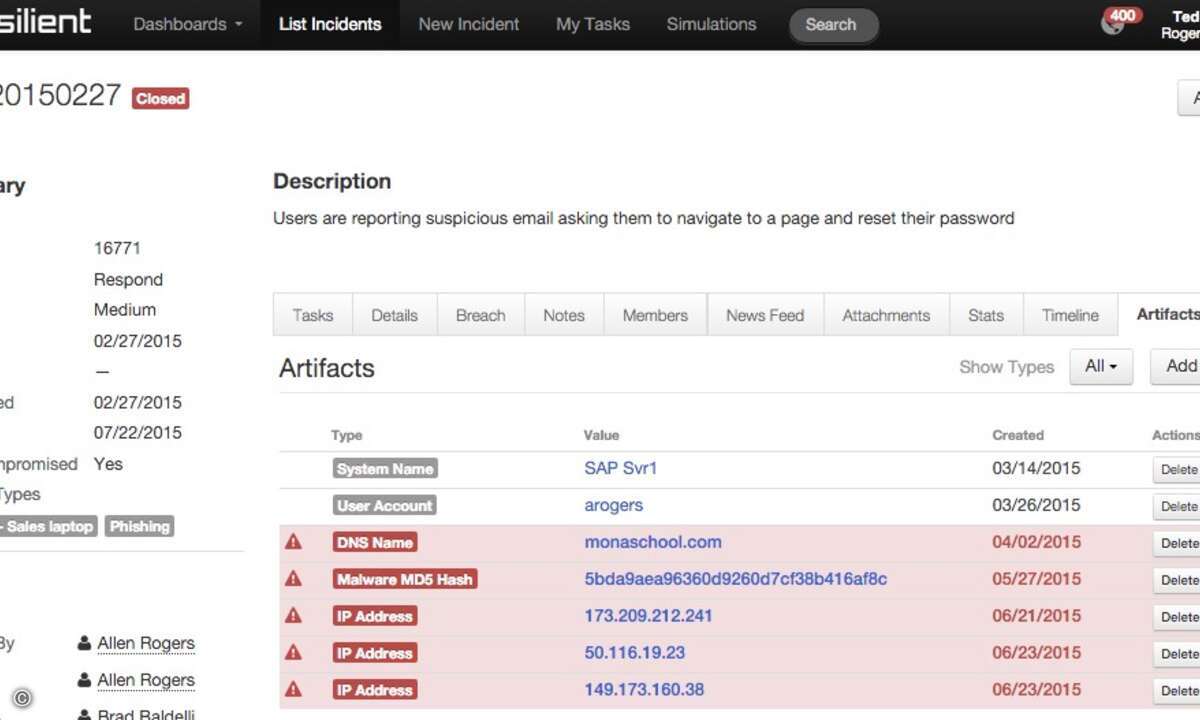

Resilient Systems zielt, wie der Name des Unternehmens schon andeutet, auf Resilienz, also auf also die Fähigkeit eines Unternehmens, die Integrität und Kernfunktionalität der IT-Systeme selbst bei Teilausfällen aufgrund von IT-Angriffen zu wahren. Die modulare Plattform von Resilient Systems soll es dabei erlauben, Angriffe auf die eigene IT schneller, effizienter und zuverlässiger analysieren und deren Auswirkungen besser minimieren zu können.

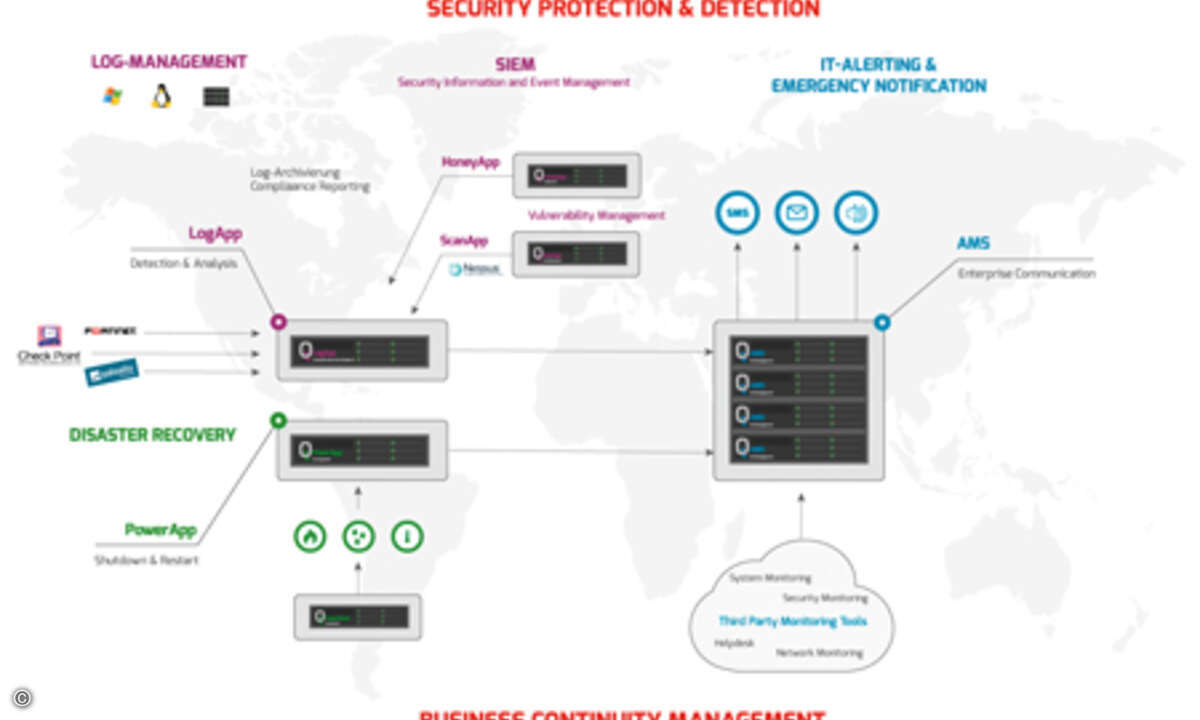

Die Plattform besteht aus drei Modulen: Das Security Module liefert Funktionen für die Angriffanalyse sowie Abwehr-Workflows; das Privacy Module bietet anpassbare Workflows für den datenschutzkonformen Umgang mit Sicherheitsvorfällen oder Datenlecks (wie neuerdings auch in der EU verlangt); das neue Action Module erlaubt dank Integration von Drittlösungen die (Teil-)Automation von Reaktionsabläufen. Die Software steht im SaaS-Modell per Abo zur Verfügung oder als lokal zu installierende Lösung, Letzteres als Virtual Appliance für VMware Vsphere oder Microsoft Hyper-V. Der Zugriff erfolgt per Browser, die Lizenzierung richtet sich nach Modul und Nutzerzahl.

Der Incident-Response-Vorreiter, der ursprünglich als „Co3“ firmierte, wird geführt von CEO John Bruce und kann auf Security-Vordenker Bruce Schneier als CTO verweisen (LANline berichtete, siehe Link). Paul Ayers, Leiter der seit 2015 existierenden Europazentrale in Reading (UK), betonte im LANline-Interview, man wachse schnell und habe bereits über 100 Kunden, darunter 30 Fortune-500-Unternehmen – da kündigte IBM anlässlich der RSA-Konferenz an, den Anbieter zu übernehmen. IBM plant eine Verzahnung von IRP mit Qradar, Bigfix, der X-Force Exchange und den X-Force Incident Response Services.

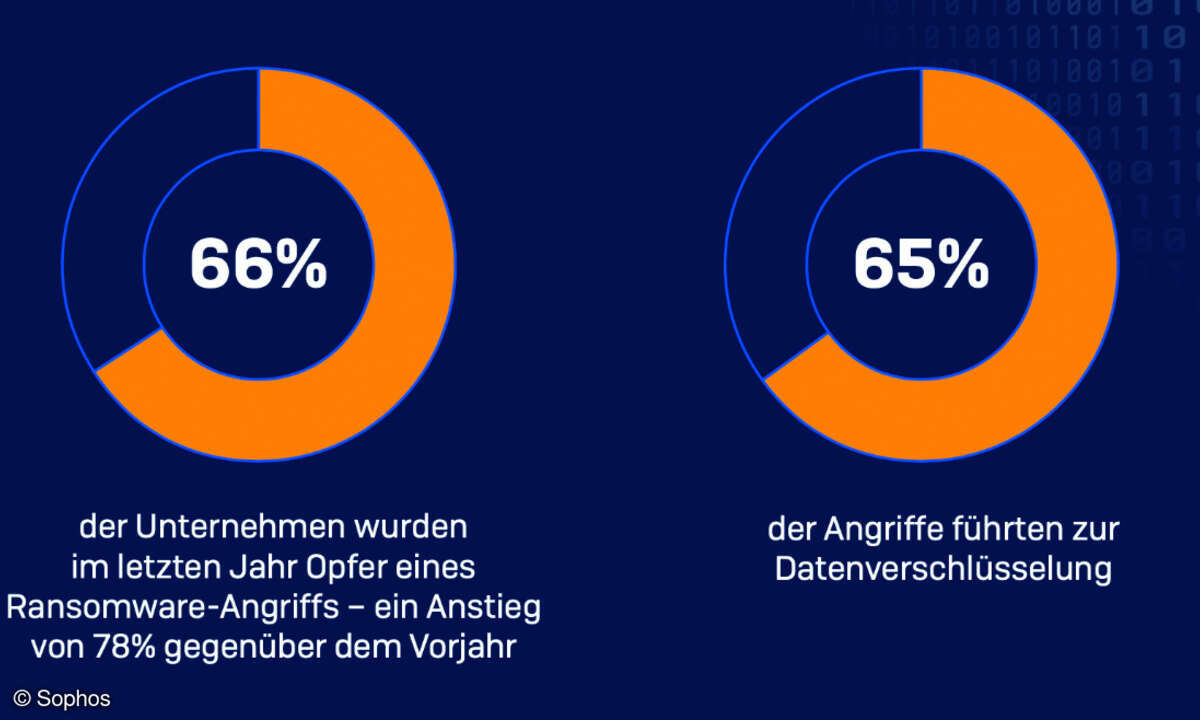

Um den Bedarf an Incident-Response-Lösungen in Deutschland zu belegen, verwies Ayers auf eine Studie, die das Ponemon Institute im Auftrag von Resilient Systems durchgeführt hatte. Dort hatten 54 Prozent der befragten deutschen Unternehmen angegeben, sie verfügten über ein hohes Maß an „Cyberresilienz“. Doch nur 21 Prozent der Befragten konnten einen vollständig dokumentierten Incident-Response-Plan vorweisen. Dies zeige, so Ayers, dass hier deutlicher Optimierungsbedarf bestehe.

Alleinstellungsmerkmale

Als Besonderheit der hauseigenen Plattform betonte Paul Ayers im LANline-Interview den Umstand, dass diese dediziert auf die Unterstützung von Incident-Response-Prozessen ausgelegt sei: „Die Unternehmen nutzen heute Werkzeuge, die nicht wirklich für die Incident Response gebaut wurden“, warnt er. „Wir hingegen haben als Pionier in diesem Markt inzwischen eine ausgereifte Plattform, aktuell in Version 24.“ Diese erlaube es, die Tools innerhalb eines IT-Security-Ökosystems zu orchestrieren, und biete zu diesem Zweck über 80 Integrationen mit Sicherheitslösungen anderer Hersteller.

Der Funktionsumfang der Plattform gliedert sich laut Ayers in vier Aspekte: Vorbereitung (mit Simulationsmöglichkeit zu Trainingszwecken), Assessment (zur Priorisierung der Reaktionsaktivitäten), Incident-Management (wofür IRP ab Werk 19 Run-Books mit Best Practices liefere) sowie Mitigation (Maßnahmen und Reports, um zu verhindern, dass der gleiche Angriff mehrfach Erfolg hat).

Dadurch lässt sich laut Ayers eine deutliche Optimierung der Reaktionsabläufe erzielen. „Viele Unternehmen, insbesondere kleinere, benötigen zunächst einmal eine Anleitung, wie man im Fall eines Phishing-Angriffs überhaupt agieren soll“, so Ayers. In größeren Organisationen mit dedizierten Security-Teams hingegen gehe es eher darum, eine spürbare Verbesserung bei vorgegebenen KPIs (Key Performance Indicators) zu erzielen, etwa bei der Mean Time to Respond (Durchschnittszeit bis zur Reaktion) oder der Mean Time to Contain (Durchschnittszeit, bis ein Angriff eingedämmt ist). Die erzielbaren Verbesserungen lassen sich laut Ayers nicht verallgemeinern; ein Kunde habe aber zum Beispiel dank IRP den Zeitaufwand für das Malware-Assessment auf ein Viertel verkürzen können.

Weitere Informationen finden sich unter www.resilientsystems.com – und künftig wohl unter www.ibm.com.