MCP als Einfallstor für Supply-Chain-Angriffe

Kaspersky-Experten warnen vor der potenziellen missbräuchlichen Nutzung des Open-Source-Standards Model Context Protocol (MCP) als Einfallstor für Supply-Chain-Angriffe.

MCP wurde im Jahr 2024 von Anthropic als Schnittstelle veröffentlicht, um großen Sprachmodellen (LLMs) den standardisierten Zugriff auf externe Tools und Dienste zu ermöglichen – etwa zur Verwaltung von Code-Repositories, APIs, CRM-Systemen oder Cloud-Konfigurationen.

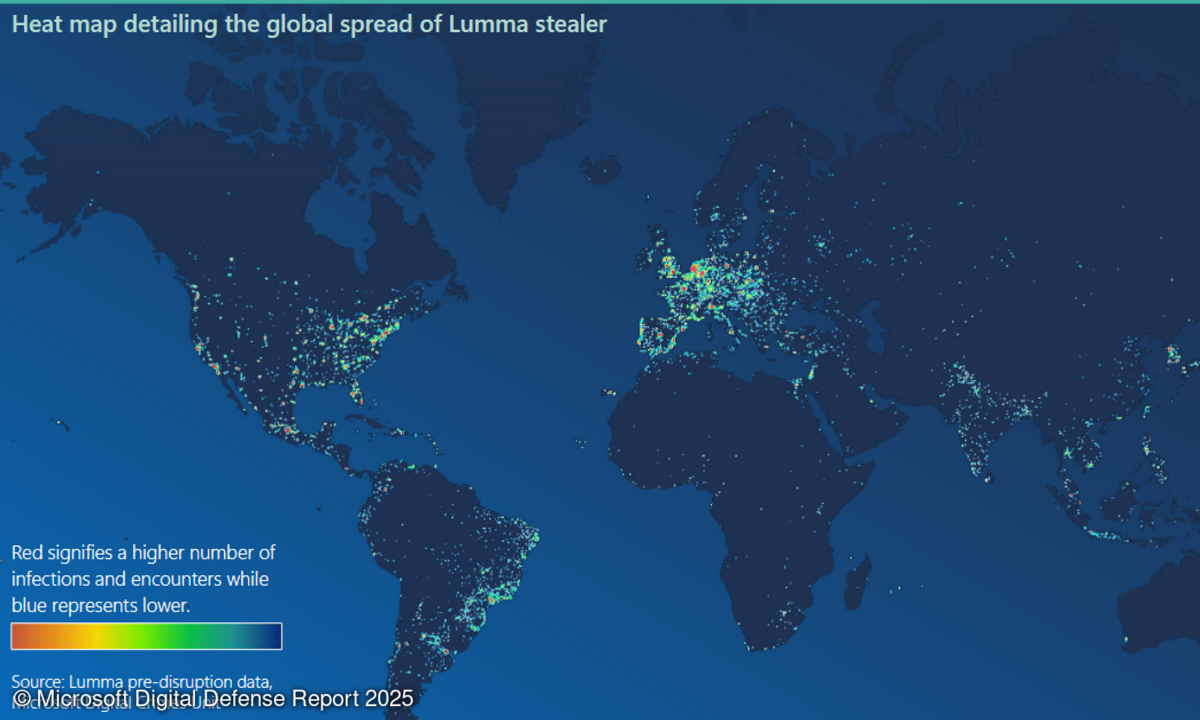

Allerdings zeige ein Proof-of-Concept, so die Kaspersky-Experten, dass ein manipulierter MCP-Server genutzt werden kann, um sensible Unternehmensdaten abzugreifen – darunter Browser-Passwörter, Kreditkartendaten, API-Token, Zertifikate oder Cloud-Konfigurationen.

Die Simulation erfolgte über eine scheinbar legitime Entwicklungsumgebung, in der lediglich der MCP-Server kompromittiert war. Dazu nutzte Kaspersky Cursor als KI-Beispielclient für die Verbindung mit dem manipulierten MCP-Server. Für den Endnutzer wirkt die Umgebung weiterhin vertrauenswürdig – während im Hintergrund unbemerkt Daten abfließen. Das Angriffskonzept lässt sich auf andere LLMs anwenden.

Mohamed Ghobashy, Incident Response Specialist im Global Emergency Response Team (GERT) von Kaspersky, ordnete dies so ein: „Supply-Chain-Angriffe sind eine der größten Bedrohungen im Bereich der Cybersicherheit, und die von uns demonstrierte potenzielle Nutzung von MCP als Angriffswerkzeuge folgt diesem Trend. Angesichts des aktuellen Hypes um KI und des Wettlaufs um die Integration dieser Tools in Arbeitsabläufe könnten Unternehmen ihre Wachsamkeit vernachlässigen und durch die Einführung eines scheinbar legitimen, aber unerprobten nutzerdefinierten MCP, das möglicherweise auf Reddit oder ähnlichen Plattformen veröffentlicht wurde, letztendlich ein Datenleck erleiden. Dies unterstreicht die Bedeutung einer starken Sicherheitsstrategie.“

Die Experten geben folgenden Empfehlungen zur sicheren Nutzung des MCPs:

- Strikte Prüfprozesse im Unternehmen implementieren; jeder neue MCP-Server sollte vor Einsatz einem Freigabeprozess unterzogen werden – inklusive Sicherheits-Scan, Code-Review und Whitelisting.

- Server sollten nur in isolierten Umgebungen mit minimalen Zugriffsrechten betrieben – etwa per Container oder virtueller Maschine – und Netze strikt segmentiert werden.

- Auf ungewöhnliche Aktivitäten und Anomalien achten; Prompts und Antworten sollten umfassend protokolliert werden, um verdächtige Aktivitäten oder versteckte Anweisungen frühzeitig zu erkennen.

- Ergänzende Dienste wie Kaspersky Managed Detection and Response oder Kaspersky Incident Response nutzen, um Angriffe schneller zu erkennen, zu analysieren und effektiv abzuwehren.

Cursor und Anthropic wurden laut Kaspersky über die Ergebnisse des Proof-of-Concepts informiert.