Kompromittierung erwünscht

Wird ein Unternehmen gehackt, gibt dies Grund zur Sorge für die ganze Organisation. In manchen Fällen aber ist ein Sicherheitsverstoß ausdrücklich erwünscht und sogar von der Unternehmensleitung beauftragt: bei testweisen Angriffen mittels eines sogenannten "Red Teams".

Beim Penetration Testing handelt es sich um ein relativ breit angelegtes Security Assessment. Viele Unternehmen und Organisationen setzen darauf, um die IT-Sicherheit von Experten überprüfen zu lassen, die wie ein Angreifer denken und handeln. Grundsätzlich geht es beim Penetration Testing darum, in einer vorgegebenen Zeit im Unternehmensnetzwerk möglichst viele Sicherheitslücken und Konfigurationsmängel zu entdecken. Diese gilt es dann auszunutzen, um damit das verbundene Risiko für das Unternehmen zu bestimmen.

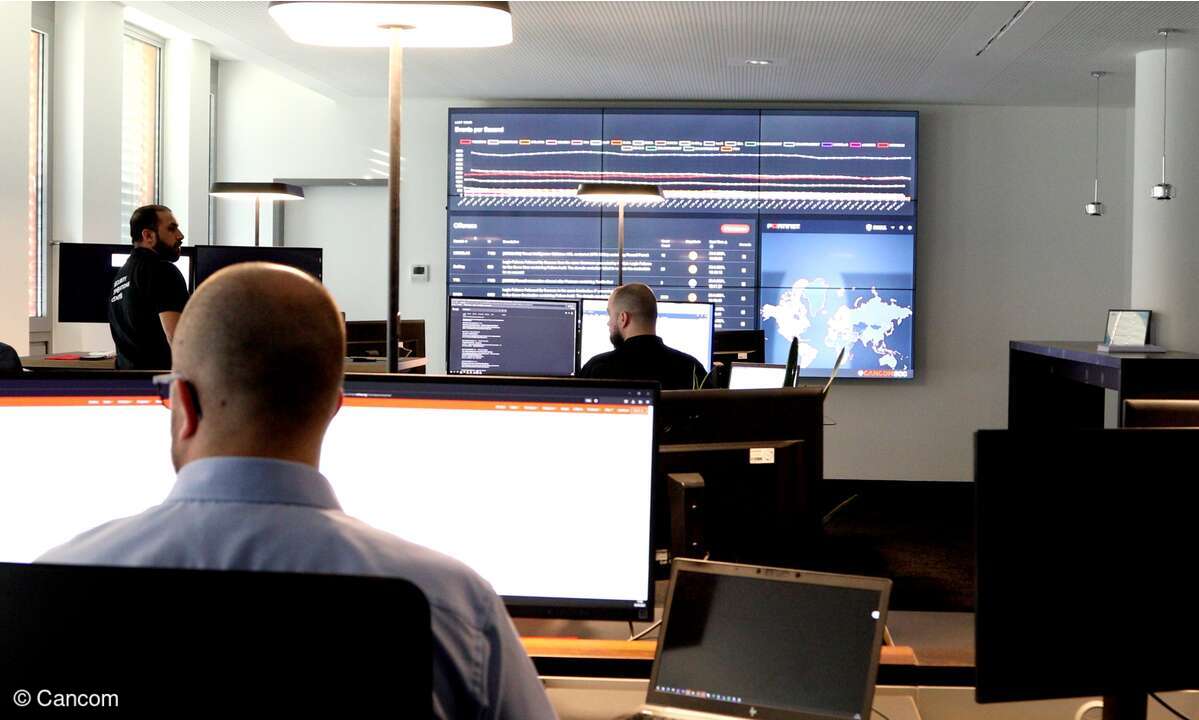

Red Teaming ist grundsätzlich mit dem Penetration Testing vergleichbar, doch gibt es auch gravierende Unterschiede. So ist der Einsatz eines Red Teams deutlich fokussierter, denn Red Teaming verfolgt das Ziel, die Erkennungs- und Reaktionsfähigkeiten einer Organisation zu prüfen: Können die internen Sicherheitssysteme einen Angreifer entdecken und unschädlich machen, bevor er Zugang zu wichtigen Unternehmensdaten erhält? Dazu greifen Red Teams auch auf Werkzeuge und Techniken zurück, die denen eines nationalstaatlichen Angreifers in nichts nachstehen. Besonders wenn das Unternehmen ein eigenes IT-Security-Team einsetzt, als "Blue Team" bezeichnet, verlangt die Herausforderung nach raffiniertem Vorgehen seitens der bestellten Angreifer.

Das Vorgehen eines Red Teams unterliegt klar definierten Regeln. Diese stimmt das Team im Vorfeld mit dem Auftraggeber und einer Kontaktperson ab, die während des gesamten Einsatzes mit ihm in Verbindung steht. Dabei werden auch der Umfang, das grobe Vorgehen und das Ziel des Einsatzes festgelegt. Diese Ziele beinhalten oft Kreditkartendaten, Finanzdaten, geistiges Eigentum oder den Einbruch in zugangsbeschränkte Netzwerke.

Ein Red-Team-Einsatz kann unterschiedliche Ausprägungen haben. Üblicherweise bleibt es dem Team selbst überlassen, wie es die Erfüllung seines Auftrags angeht. Dazu kann auch Social Engineering gehören, sodass ein Eindringen in das Zielnetzwerk über WLAN, physischen Zugang oder virtuellen Zugang in Form von Phishing erfolgen kann.

Bei Angriffen auf das WLAN zum Beispiel versucht das Red Team, idealerweise von außen Zugriff auf das WLAN zu erlangen und sich so tiefer in die Systeme vorzuarbeiten. Schlecht oder gar nicht abgesicherte WLANs vereinfachen das Eindringen ins Unternehmensnetz, in dem sich das Team dann vorarbeiten kann, um schließlich an Nutzerdaten mit erhöhten Privilegien zu gelangen und sich seinem Ziel weiter zu nähern. Bei unzureichend geschützten WLANs kann es vorkommen, dass ein Red Team sozusagen von der anderen Straßenseite aus Zugriff auf das Unternehmensnetzwerk erhält, ohne größeren Aufwand betreiben zu müssen.

Bei Social-Engineering-Angriffen wiederum kann ein Red Team auf bewährte Phishing- oder Spear-Phishing-Mails zurückgreifen, die es an Mitarbeiter der Zielorganisation schickt. Bei einem ähnlichen Ansatz ruft ein Mitglied des Teams bei einer Zielperson an und gibt sich beispielsweise als Mitarbeiter der IT- oder Personalabteilung aus. Als dieser fordert er Zugang zum Account der Zielperson. Fällt diese darauf herein, erhält das Red Team Zugriff auf das Netzwerk. Ein aufwändigerer Ansatz umfasst die Erstellung einer präparierten Website, auf die das Opfer gelockt wird, wo es sich mit Malware infiziert und dem Red Team Zugriff auf seinen Account gibt.

Angriffe, die über den Menschen als schwächstes Glied in der Sicherheitskette laufen, erweisen sich üblicherweise als äußerst effektiv. Bei Angriffen, die über Spear Phishing hinausgehen, verschafft sich das Red Team physischen Zutritt zum Unternehmen. Als wirkungsvoll hat sich beispielsweise erwiesen, dass sich ein Mitglied des Teams als Bewerber ausgibt, der Kaffee über seine Bewerbungsunterlagen geschüttet hat. Als solcher fragt er am Empfang nach, ob er seine Unterlagen, die er auf einem präparierten USB-Stick bei sich hat, ausdrucken lassen kann. Er erklärt noch, dass das Dokument individuelle Schriftarten und Stilvorlagen nutzt und sein Opfer diese doch installieren möge, wenn Pop-ups erscheinen. In Wirklichkeit handelt es sich um ein bösartiges Makro, das dem Team die Befehlsgewalt über den Rechner des Opfers verleiht.

Ebenfalls beliebt ist ein Ansatz, nach einem relativ hochrangigen Unternehmensmitglied zu recherchieren, das laut Social Media auf einer Reise oder im Urlaub ist. Ein Mitglied des Red Teams gibt sich als diese Person aus und geht mit einer nachgemachten Visitenkarte dieses Mitarbeiters in ein Regionalbüro. Dort gibt es vor, eine Konferenz vor Ort besuchen zu wollen, aber noch ein paar Stunden aus dem Büro arbeiten zu müssen. In vielen Fällen wird das Mitglied des Red Teams direkt hereingebeten und kann unbehelligt auf einen Rechner zugreifen, der an das Unternehmensnetzwerk angeschlossen ist.

Schritte nach der Infiltration

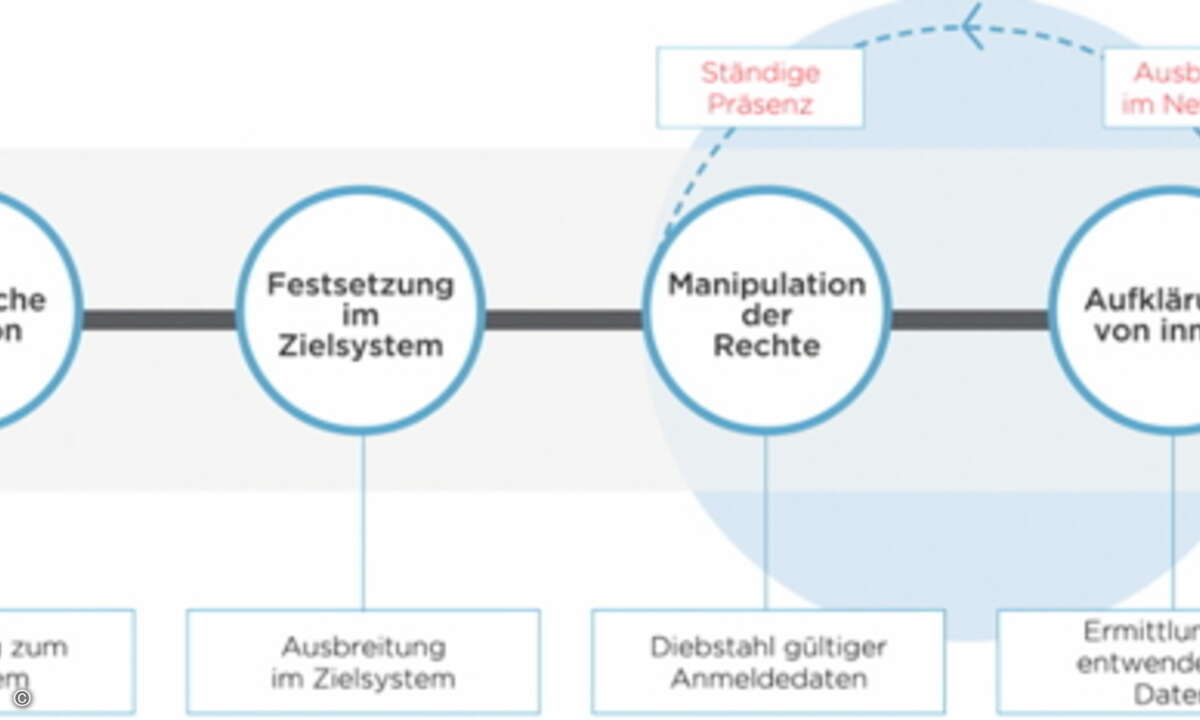

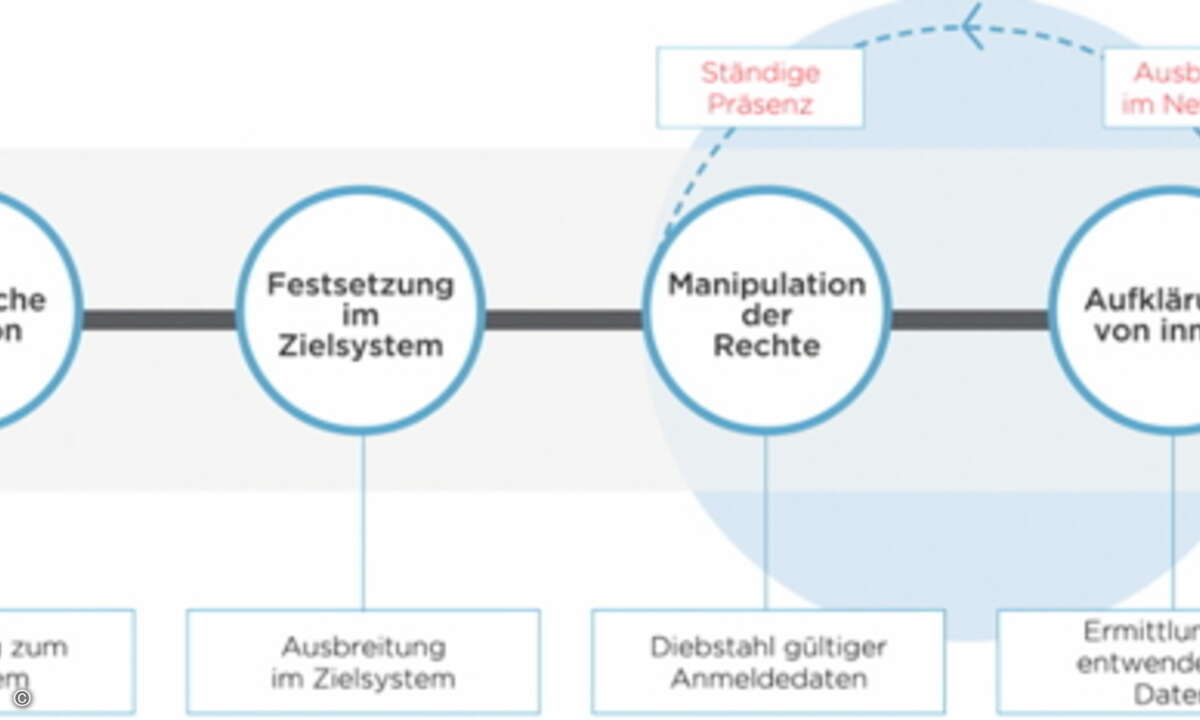

Hat sich ein Red Team Zugang zum Unternehmensnetzwerk verschafft, muss das Team seine Präsenz im Netzwerk festigen und sich behutsam an sein eigentliches Ziel herantasten. Nach dem Zugang zum Unternehmensnetzwerk lassen sich die Schritte eines Red Teams wie folgt gliedern:

- Host-basierte Persistenz,

- Active Directory Reconnaissance,

- Host-basierte Rechteausweitung,

- laterale Bewegung,

- netzwerkbasierte Rechteausweitung (Domain Admin),

- Zielidentifikation sowie

- Zugriff auf die Ziele.

Die Methoden, um die genannten Schritte auszuführen, können sich von Einsatz zu Einsatz unterscheiden. Üblicherweise werden keine breitangelegten Scans durchgeführt, da Red Teams so präzise und methodisch wie möglich vorgehen. Eine laterale Bewegung zu einem neuen Host findet nur dann statt, wenn das Team dadurch Zugriff auf wertvolle Zugangsdaten erhält. Ein erfahrenes Team nutzt für seine Arbeit oft Fehlkonfigurationen statt Schwachstellen aus. Denn Schwachstellen-Scanner spüren Fehlkonfigurationen üblicherweise nicht auf. Zudem ist es schwieriger zu entdecken, ob ein Angreifer solche Fehlkonfigurationen ausgenutzt hat. Außerdem bieten diese oft einen direkten Weg für das Team, sich Domain-Admin-Rechte zu sichern. Sobald das Team seine Ziele im Netzwerk entdeckt und den Zugriff gesichert hat, exfiltriert es die Daten auf bereits vorab konfigurierte C2-Server (Command and Control).

Red-Team-Werkzeugkasten

Die Tools und Methoden, die ein Red Team während eines Auftrags einsetzt, variieren. So kann es sein, dass bereits frei erhältliche Werkzeuge ausreichen, um das vorgegebene Ziel zu erreichen, während an anderer Stelle speziell entwickelte und angepasste Tools zum Einsatz kommen, die beispielsweise über besondere Fähigkeiten zur Verschleierung verfügen, um Sicherheitsmaßnahmen zu entgehen.

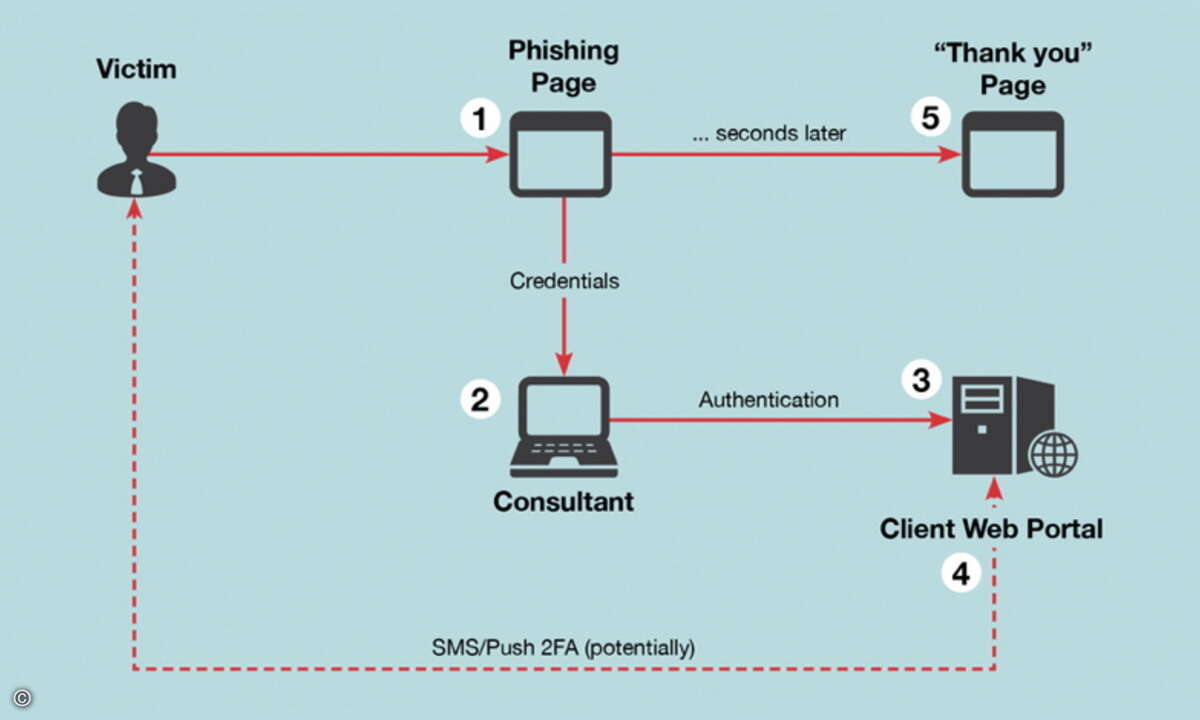

Ein beliebtes Tool zur Passwort-Recovery ist Mimikatz, denn es erlaubt das Wiederherstellen von Passwörtern im Klartext aus verschiedenen Windows-Prozessen. Mit Invoke Obfuscation lassen sich PowerShell-Sicherheitskontrollen und viele Antivirus-Kontrollen umgehen. ReelPhish erlaubt die Erstellung einer Phishing-Page, um Zwei-Faktor-Authentifizierung auszuhebeln: Per Phishing-Mail wird ein Nutzer auf eine gefälschte Seite gelockt, wo er seine Zugangsdaten und einen Zwei-Faktor-Token eingibt. Der Authentifizierungs-Token der echten Seite ermöglicht dem Red Team so den Zugang zum Netzwerk. ReelPhish lässt sich für die meisten Multi-Faktor-Anwendungen konfigurieren. Gelegentlich kommt punktuell auch nmap für Port-Scans zum Einsatz. Die meisten Teams führen Tests manuell durch, um eine vorzeitige Entdeckung zu vermeiden. Viele verwenden jedoch selbstentwickelte Werkzeuge oder passen Open-Source-Tools ihren Bedürfnissen an.

Eines der wichtigsten Hilfsmittel eines Red Teams, um realitätsnahe Angriffe zu simulieren, sind weltweite Security-Intelligence-Daten, etwa Details zu den jüngsten Angriffen und Aktivitäten von Hackergruppierungen. Das ermöglicht dem Red Team den Einsatz der neuesten Tools, Techniken und Verfahren (Tools, Techniques, and Procedures, TTPs), die am ehesten gegen die jeweilige Organisation Verwendung finden können. Nur Sicherheitsunternehmen, die über solche Intelligence-Daten verfügen, können die Verteidigungsfähigkeiten eines Unternehmens wirklich testen.

Um im Red-Team-Einsatz Erfolg zu haben, sollten die Mitglieder über ein breites Wissensspektrum verfügen. Zu den Kernthemen zählen Quelltextprüfung, Systemadministration, Netzwerke, Programmierung, Reverse Engineering und Exploit-Entwicklung. Da jedes Netzwerk, in das ein Red Team eindringt, unterschiedlich ist, ist es von Vorteil, wenn die Teammitglieder über breitgefächerte Fähigkeiten verfügen. So kann sich das Team effektiv und flexibel auf unterschiedlichste Sicherheitsmechanismen einstellen.

Ein Red-Team-Einsatz lohnt sich besonders für Organisationen, die wertvolle Assets schützen müssen - sei es der Schutz geistigen Eigentums vor Industriespionage oder personenbezogener Daten vor Cyberkriminellen. Ein Test unter Realbedingungen durch ein Red Team ist ein geeigneter Ansatz, um den nächsten Schritt in Richtung mehr Sicherheit zu gehen.