Perimetersicherung reicht nicht mehr aus

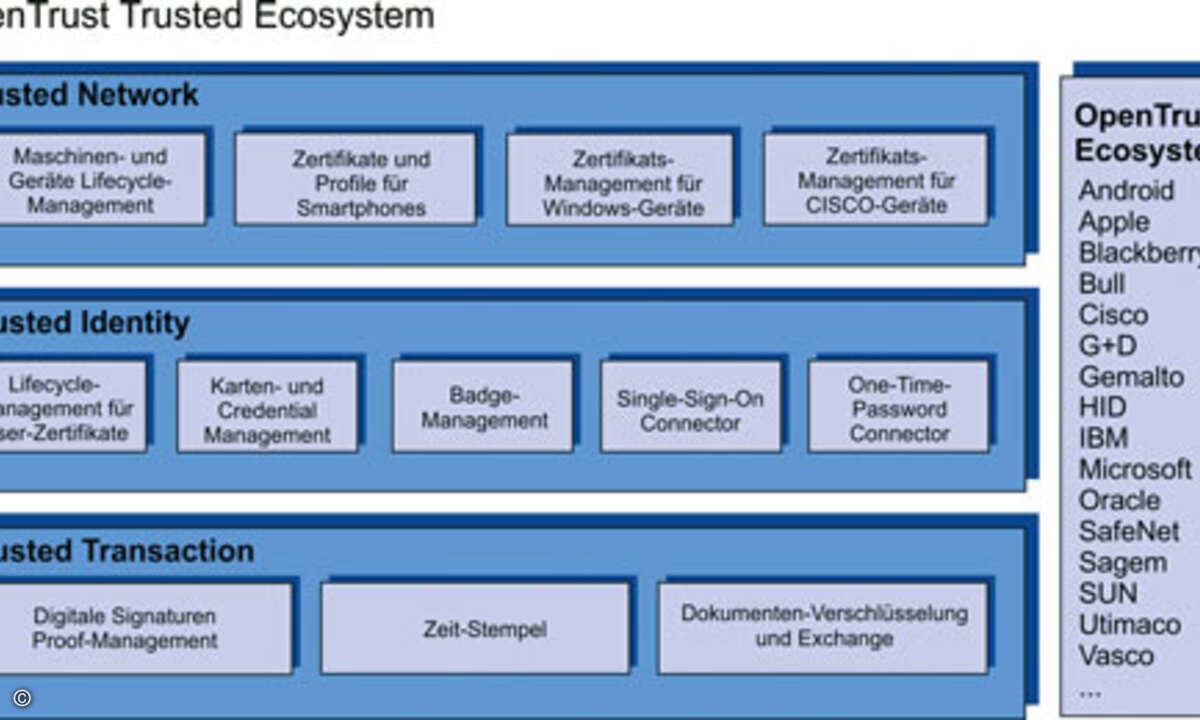

CIOs benötigen IT-Infrastrukturen, die hohe Sicherheit bieten, dabei einfach zu managen sind und zugleich Anwendern die Freiheit geben, mobile und externe Geräte zu nutzen. Das Dilemma ist, dass verbesserte Sicherheit im Allgemeinen mit sinkender Flexibilität verbunden ist. Um diese gegensätzlichen Ziele zu erreichen, ist ein neuer Ansatz gefordert: "Electronic Trust". In diesem Konzept verfügt jedes Gerät und jeder Benutzer über eine gesicherte Identität, die sich nicht fälschen lässt.Der erste Schritt zur Sicherung der IT-Systeme ist nach wie vor der Einsatz klassischer defensiver Perimeterlösungen wie Firewalls, Filter-/Authentifizierungs-Proxy, Anti-Spam, Anti-Virus, Intrusion Detection etc. zum Schutz der Unternehmenswerte und für die Beseitigung von Schwachstellen. Um verschiedene Limitierungen dieses Konzeptes zu überwinden und ein passwortbasierendes Identity-Lifecycle-Management zu fördern, haben viele Unternehmen bereits Identity-Management-Projekte auf der Basis eines Corporate Directorys, eines Enterprise Single Sign-on (SSO) oder eines Web-SSO durchgeführt. Identity-Management Allerdings sind Perimeterlösungen dazu entwickelt, Schutz für interne Benutzer innerhalb eines privaten Netzwerks zu schaffen und können deshalb nicht mit dem wachsenden Bedarf umgehen, Unternehmensinformationen von außen über das Internet zu nutzen. Das Vertrauen auf technische Sicherheitsmechanismen war so lange probat, wie der Zugang auf interne Beschäftigte innerhalb einer Lokation beschränkt war. Mit dem aufstrebenden Mobile Computing müssen Unternehmen nun Mitarbeitern Zugang von verschiedenen Gerätetypen aus gewähren wie Workstations, Laptops, PDAs oder Cybercafés - und dies von beliebigen Orten wie dem Büro, der Zweigstelle oder unterwegs im Ausland sowie aus unterschiedlichen Netzen wie LAN, xDSL, 3G/4G, WLAN oder ungeschütztem Internet. Wenn beispielsweise ein Mitarbeiter von seinem Laptop im Büro über das Unternehmens-LAN, von seinem Home-PC über DSL, von einem Restau