Plan B soll vor Sicherheitslücken schützen

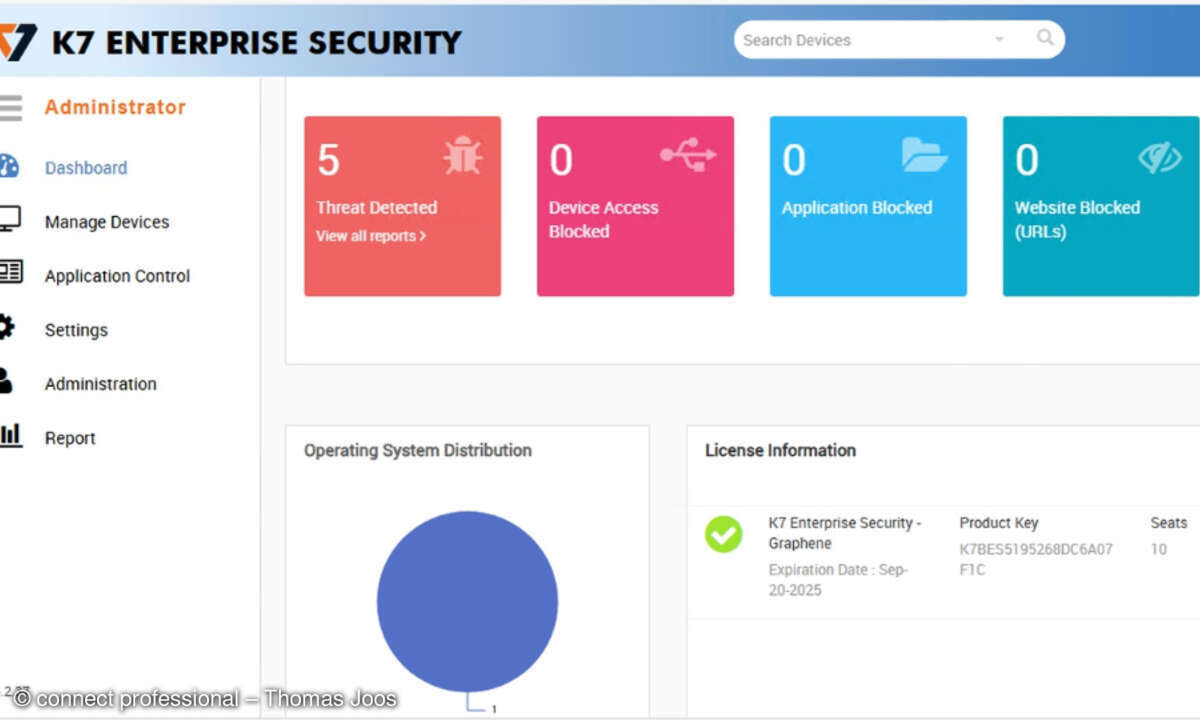

Eine aktuelle Umfrage des Datenschutzexperten Varonis zeigt, dass mehr als 40 Prozent der Befragten keine oder nur unzureichende Lösungen einsetzen, um Datenschutzverstöße mithilfe automatisierter Prozesse zu erkennen (entweder über Benachrichtigungen in Echtzeit oder mittels täglicher/wöchentlicher Berichte).

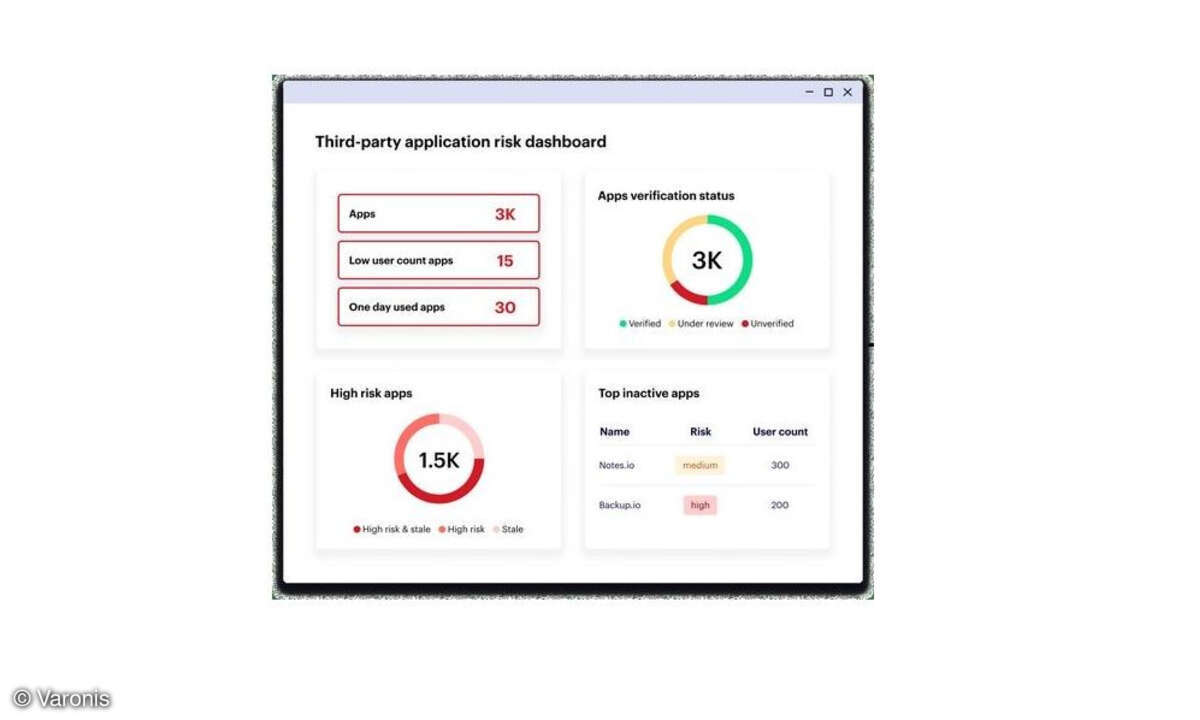

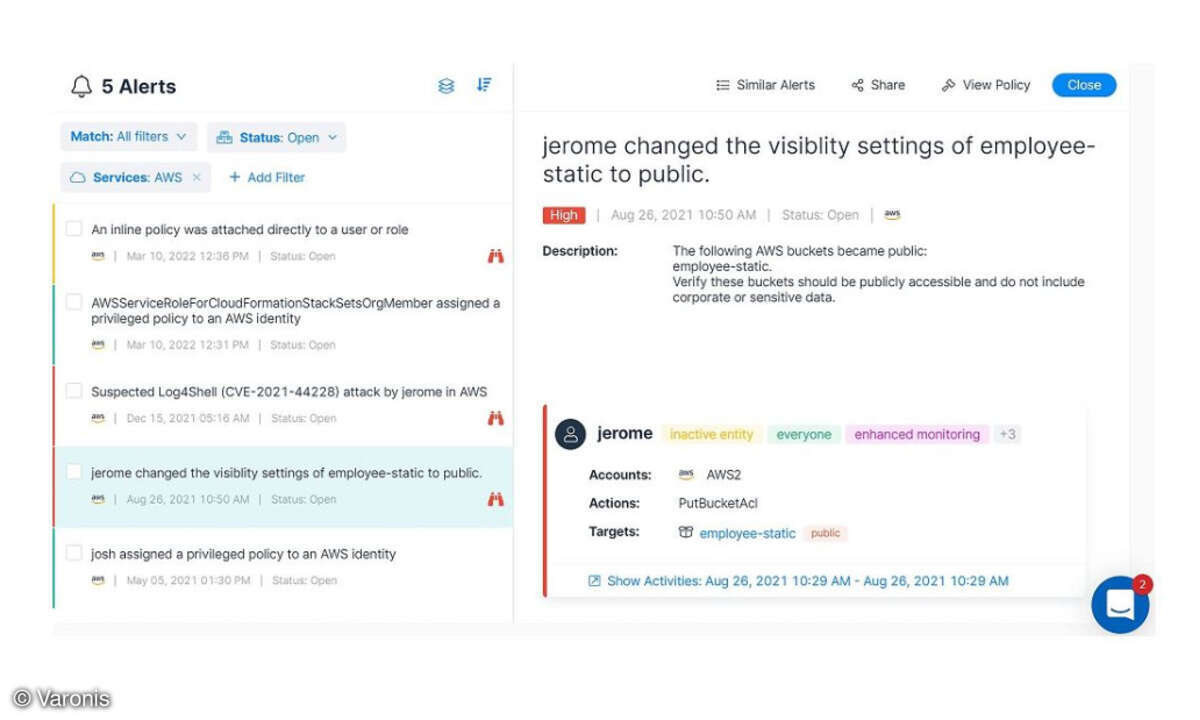

Aus der Umfrage geht hervor, dass 24 Prozent, also fast ein Viertel der Befragten, keine automatisierten Prozesse einsetzen um Sicherheitsverstöße zu erkennen wie beispielsweise beim Missbrauch administrativer Accounts, bei anormalem Filezugriffsverhalten, ungewöhnlichen Zugriffsänderungen oder Unregelmäßigkeiten im E-Mail-Verkehr, 19 Prozent der Teilnehmer verfügen nach eigenen Angaben über elementare automatisierte Prozesse um derartige Verstöße aufzudecken. Varonis fand heraus, dass lediglich sechs Prozent der Befragten in der Lage waren sämtliche Vorkommnisse in Echtzeit zu überwachen.

Ziel der Umfrage war es herauszufinden wie gut Unternehmen auf Angriffe in Echtzeit vorbereitet sind und wie schnell sie adäquat reagieren können. „Es gibt keinen hundertprozentigen Schutz vor Sicherheitslücken. Hacker-Angriffe oder ein Missbrauch von Zugriffsrechten durch berechtigte oder nicht berechtige Benutzer sind unvermeidlich. Und gerade das macht die Ergebnisse dieser Studie so besorgniserregend“, so David Gibson, VP bei Varonis. Angesichts der hohen Wahrscheinlichkeit von Sicherheitsverstößen ist es laut Gibson sinnvoll, über einen „Plan B“ oder zumindest über Strategien zur Schadensbegrenzung zu verfügen. „Dabei stehen Verfahren zur Erkennung und Überwachung außergewöhnlicher Systemvorfälle an oberster Stelle. Ebenso wichtig wie präventive Kontrollen (zum Beispiel Authentifizierung, Access Control Lists (ACLs) und Firewalls) sind detektive Kontrollen, die alle Aktivitäten von Benutzern, Datei- und Betriebssystemen auf außergewöhnliche Verhaltensweisen hin überprüfen und analysieren“, so Gibson weiter.

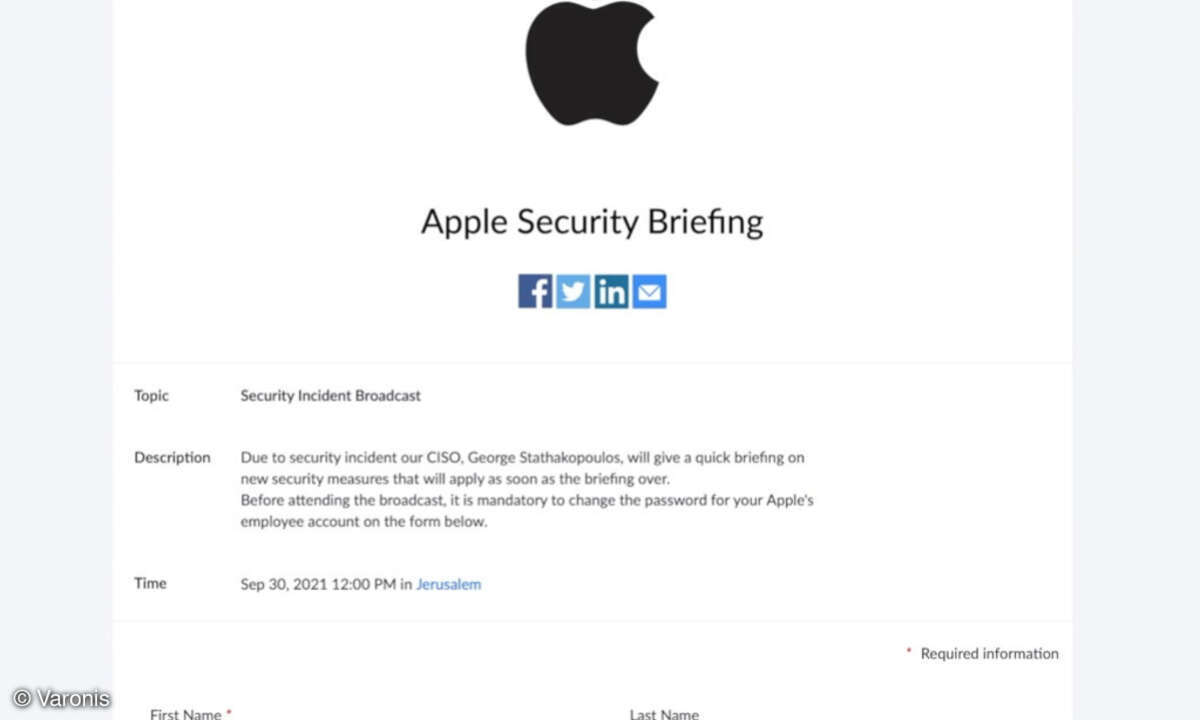

Ist der Schutzwall eines Unternehmens erst ein Mal durchbrochen, suchen Hacker laut Gibson gezielt nach wertvollen Informationen wie personenbezogenen Daten, geistigem Eigentum, Kreditkartennummern und anderen sensiblen Daten.

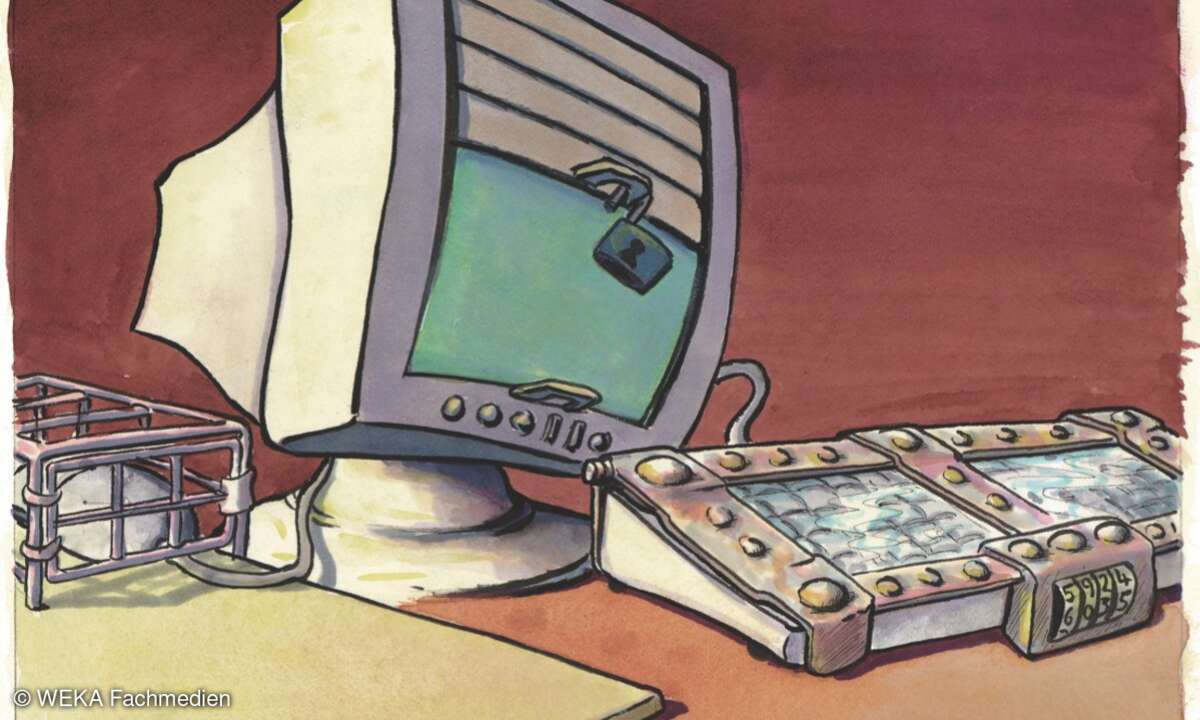

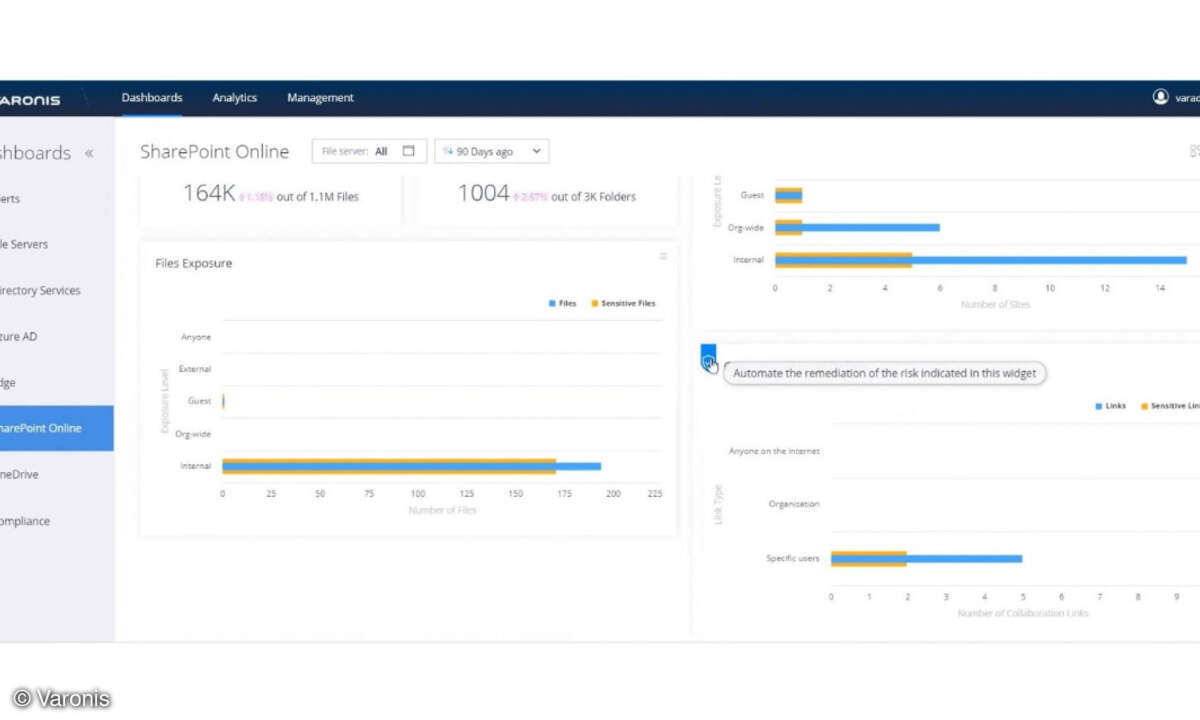

Um die potenziellen Schäden so gering wie möglich zu halten, ist es für IT-Abteilungen fundamental wichtig diese Daten rückverfolgen zu können. Leider geben die Umfrageergebnisse hier wenig Anlass zum Optimismus: Nur 29 Prozent der Befragten setzen eine Lösung ein, die sie benachrichtigt, wenn entweder auf Dateien mit sensiblen Inhalten zugegriffen wird oder wenn solche Dateien erstellt werden. Durch die steigende Beliebtheit von Cloud-Diensten wie Dropbox, die auch ohne Genehmigung oder Wissen der IT-Abteilung von Mitarbeitern genutzt werden, gibt es noch an weiteren Ort, an dem sich sensible Informationen befinden können.

Die Ergebnisse der Umfrage zeigen darüber hinaus, dass Unternehmen Cloud-Dienste verstärkt überwachen müssen, denn lediglich 22 Prozent der Befragten können die Daten rückverfolgen, die in Cloud-Speicher hochgeladen wurden.

Es gibt aber auch positive Tendenzen. Große Unternehmen sind mittlerweile deutlich besser darin geworden ungewöhnliche Datei- und Systemaktivitäten rechtzeitig zu erkennen.

36 Prozent in dieser Unternehmenskategorie setzen automatisierte Verfahren ein um Veränderungen bei den Zugriffsberechtigungen zu überwachen. Insgesamt verfügen 28 Prozent der befragten Unternehmen über ein solches Verfahren. 37 Prozent verwenden automatisierte Verfahren um Privilege-Escalation-Angriffe zu erkennen, im Vergleich zu 30 Prozent aller Unternehmen. Laut Gibson sind Auditing und die Analyse von Betriebssystemen, Sicherheitssoftware, Anwendungen und vor allem der File System Logs zwar mittlerweile ein unverzichtbarer Bestandteil des Datenschutzes geworden, die Umfrage hat aber gezeigt, dass es bei der Umsetzung noch hapert. Dies gilt besonders für Datenschutz-verstöße bei sensiblen Unternehmensdaten in Klarschrift. „Lediglich 28 Prozent der Befragten sind in der Lage verdächtige Zugriffe auf ihre Daten zu erkennen.“

Schutzmaßnahmen wie die beschriebenen sind zweifelsohne unerlässlich, um Angriffe abzuwehren. Cyberkriminelle verfügen allerdings über deutlich mehr erfolgreiche Angriffsvektoren, die gerade in Verbindung mit den sogenannten Advanced Persistent Threats (APTs) nicht immer abgewehrt werden können. Unternehmen müssen folglich in der Lage sein zu erkennen, was sie gegebenenfalls nicht vermeiden können.

„Mit anderen Worten: solange Unternehmen sensible Daten vorhalten wird es auch jemanden geben, der sich Zugang dazu verschaffen will. Und über lange Sicht werden ein Hacker oder auch ein Insider auf diese Daten zugreifen können. Diese Angriffe mit einer „Plan-B-Methode“ schnellstmöglich aufzudecken und zu stoppen ist immens wichtig“, so Gibson abschließend.

Den vollständigen Bericht können Sie hier herunterladen: www.varonis.com/research/#alerts.