Sechs Regeln für aktuelle Firewalls

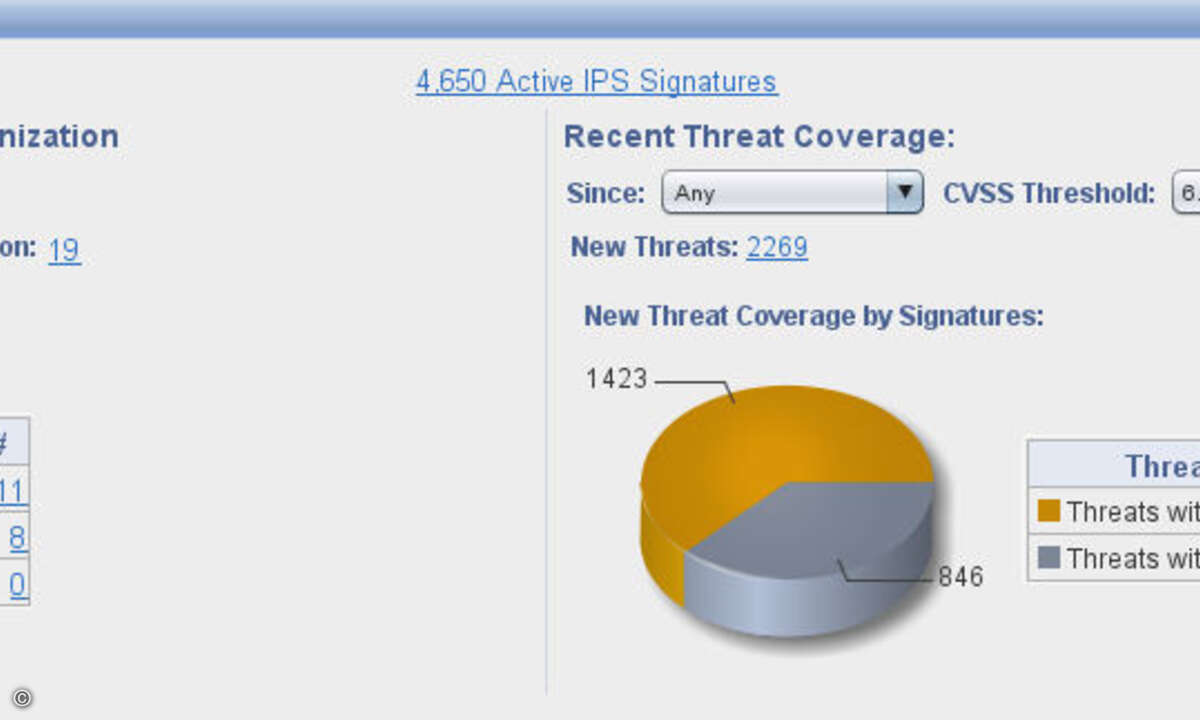

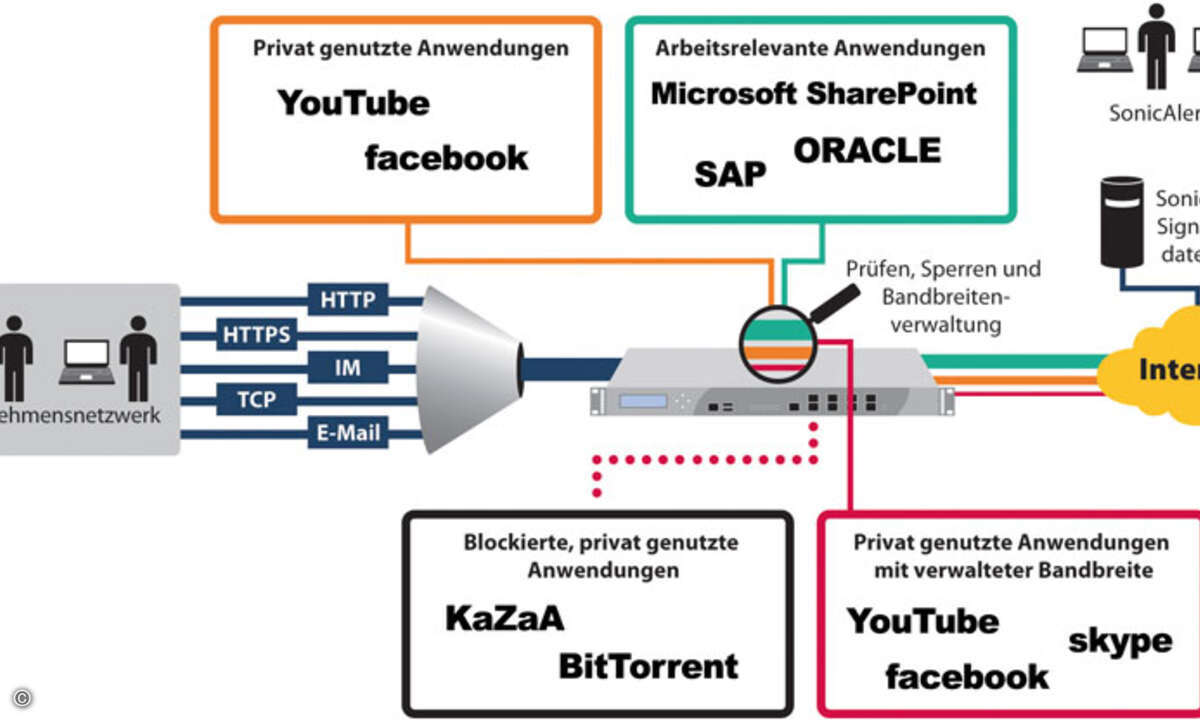

Next-Generation-Firewalls haben Hochkonjunktur. Denn sie versprechen einen effektiveren Schutz vor Angriffen und dem Diebstahl des geistigen Eigentums. Doch dieses Mehr an Sicherheit stellt sich nur dann ein, wenn die Administratoren den mit den neuen Geräten verbundenen Änderungs- und Konfigurationsaufwand bewältigen können. Dies beginnt schon bei der Migration.Die Vorteile der neuesten Firewall-Generation stehen außer Zweifel. Funktionen wie granulare Zugriffskontrollen oder Sicherheit nicht mehr nur auf Port-, sondern auch auf Benutzer-, Anwendungs- und Inhaltsebene verbessern die Kontrollmöglichkeiten und machen potenziellen Angreifern von innen und außen das Leben schwer. So besteht nun die Möglichkeit, Access-Regeln nicht mehr nur auf Basis eines Protokolls zu definieren, sondern gezielt den Zugriff auf die Applikationen - die unter Umständen das gleiche Protokoll benutzen - zu beschränken. Allerdings setzen diese Vorzüge die saubere Konfiguration der Firewall-Regeln und insbesondere der Signaturen für Intrusion Prevention (IPS) voraus. Vorsicht Falle Gerade beim Thema IPS zeigen sich dann auch die Schwierigkeiten mit dem Einsatz von Next-Generation-Firewalls. Dies ist eines der Hauptergebnisse einer Untersuchung von Osterman Research vom November 2012. Demnach ändert fast die Hälfte - gut 48 Prozent - der befragten europäischen Unternehmen, die bereits über Next-Generation-Firewalls verfügen, monatlich zwischen 100 und 1.000 IPS-Signaturen, um das Schutzniveau aufrecht zu erhalten oder zu verbessern. Entsprechend dieser hohen Anzahl an Änderungen rangiert die Kontrolle, ob die definierten Regeln in allen eingesetzten Geräten korrekt implementiert sind, auf Platz 3, die kontinuierliche Anpassung der Regeln an neue Exploits und Schädlinge auf Platz 4 und die Optimierung der Regelsätze auf dem fünften Platz der Liste der größten Herausforderungen. Platz 2 belegen das interne Berichtswesen sowie der Abgleich mit den Konfigurationsempfehlungen des jeweiligen Fir