Threat Hunting: Proaktiv statt reaktiv

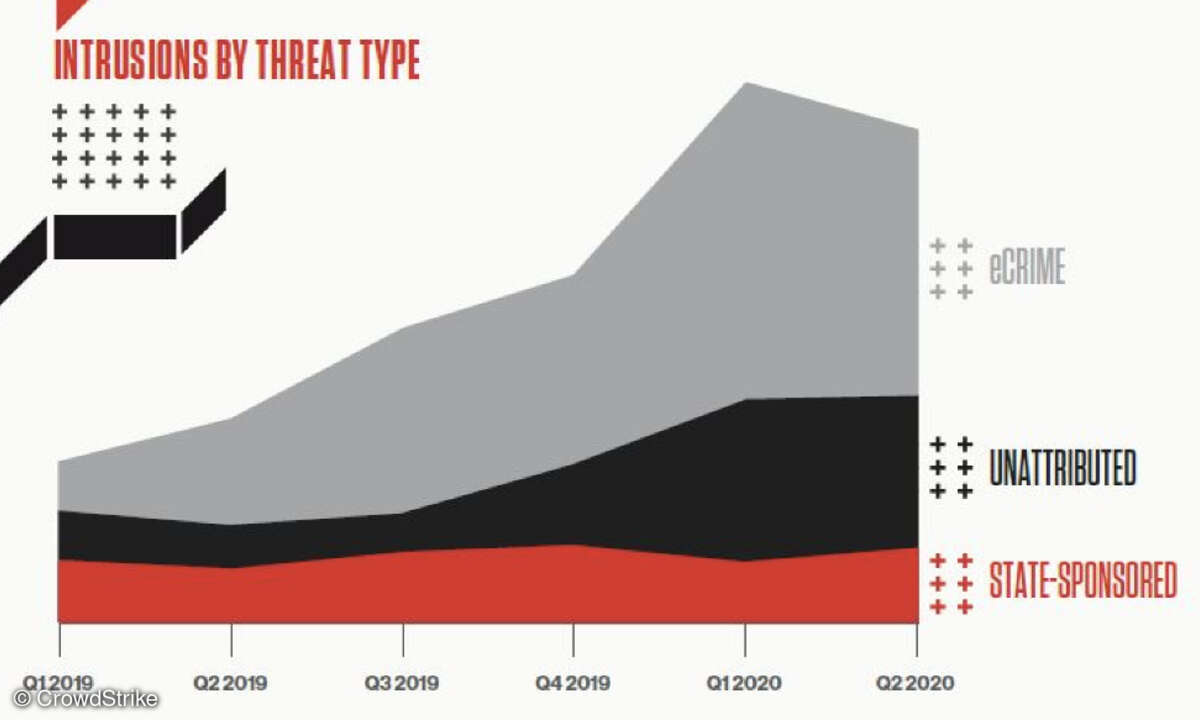

Cyberangriffe frühzeitig erkennen statt nur reagieren: Threat Hunting macht's möglich – jenseits klassischer Erkennungsmechanismen. Der Beitrag liefert praxisnahe Einblicke in Methoden, Prozesse und Tools. Wie Unternehmen ihre Sicherheitsstrategien gezielt optimieren können.

Cyber Threat Hunting ist eine aktive Methode zum Aufspüren und Beseitigen fortgeschrittener Bedrohungen, die herkömmlichen Erkennungsmaßnahmen oft entgehen. Im Gegensatz zur automatischen Erkennung ist es ein von Menschen geleiteter, hypothesenbasierter Prozess, der Daten durchsucht, um schwer fassbare Bedrohungen zu finden. Dieser Beitrag liefert eine Schritt-für-Schritt-Anleitung sowie bewährte Verfahren, um Organisationen zusätzlich abzusichern.

Anbieter zum Thema

Schritte im Prozess des Threat Hunting

Auch wenn jede Organisation die Bedrohungsjagd anders angeht, werden in der Regel einige allgemeine Schritte befolgt:

- Hypothesenentwicklung: Threat Hunter beginnen mit einer Hypothese, die auf bekannten TTPs, Bedrohungsinformationen oder Systemanomalien basiert. Beispielsweise können sie aufgrund aktueller Warnmeldungen oder Muster, die in anderen Umgebungen oder über Informationsfeeds beobachtet wurden, die Hypothese aufstellen, dass es ungewöhnliche Aktivitäten auf einem hochwertigen Asset gibt.

- Datenerfassung und -analyse: Sobald eine Hypothese aufgestellt wurde, sammeln die Jäger relevante Daten, wie Protokolle, Endpunkttelemetrie und Netzwerkverkehr, um diese zu stützen oder auch zu widerlegen. Moderne Plattformen zur Bedrohungsjagd integrieren und korrelieren diese Datenquellen und optimieren so die Analyse durch Muster- und Anomalieerkennung.

- Untersuchung und Pivotierung: Wenn die Threat Hunter potenzielle Indicators of Compromise (IoCs) oder ungewöhnliches Verhalten identifizieren, greifen sie auf verwandte Datenquellen zurück, um damit verbundene Aktivitäten aufzudecken. So könnte beispielsweise das Auffinden ungewöhnlicher Anmeldeaktivitäten auf einem Server zu einer Untersuchung benachbarter Systeme und des externen Datenverkehrs führen. Da sich Bedrohungsakteure oft seitlich bewegen, schauen auch Bedrohungsjäger oft „zur Seite“.

- Eindämmung und Reaktion auf Bedrohungen: Wenn eine aktive Bedrohung entdeckt wird, arbeiten die Verantwortlichen mit den für Vorfälle zuständigen Personen zusammen, um die Bedrohung einzudämmen, kompromittierte Systeme zu sichern und die laterale Ausbreitung zu begrenzen.

- Berichterstattung und Verfeinerung: Bedrohungsjäger dokumentieren ihre Suche und teilen ihre Ergebnisse mit den relevanten Teams – von der Betriebsabteilung bis zur Geschäftsleitung. Die Erkenntnisse aus erfolgreichen Suchen werden dann genutzt, um die Erkennungsregeln zu aktualisieren und die allgemeine Strategie zur Bedrohungsjagd zu verbessern.

Best Practices für eine effektive Bedrohungsjagd

Eine effektive Bedrohungsjagd basiert auf einer Reihe bewährter Verfahren, die zusammen zu einer effizienten und zielgerichteten Vorgehensweise beitragen. Zunächst steht die Konzentration auf hochwertige Assets und bekannte Bedrohungen im Vordergrund: Indem Organisationen ihre Ressourcen gezielt auf kritische Bereiche wie Finanzsysteme oder geistiges Eigentum lenken und dabei bekannte gegnerische TTPs berücksichtigen, können sie präzise nach Verhaltensmustern suchen, die auf aktive Bedrohungen hinweisen. Gleichzeitig unterstützt die Nutzung von Bedrohungsinformationen aus Quellen wie MITRE ATT&CK und branchenspezifischen Feeds die kontinuierliche Aktualisierung des Wissens über die neuesten Angriffstechniken, wodurch das potenzielle Verhalten von Angreifern besser vorhersehbar und der Suchumfang effektiver eingegrenzt werden kann.

Ergänzend dazu tragen fortschrittliche Analysen und der Einsatz von maschinellem Lernen dazu bei, ungewöhnliche Verhaltensmuster in den Daten zu identifizieren – ML-Modelle erkennen Abweichungen vom normalen Verhalten und ermöglichen es somit, potenzielle Eindringlinge schneller zu entdecken, ohne von der Datenflut überwältigt zu werden.

Darüber hinaus ist die enge Zusammenarbeit mit anderen Sicherheitsteams, wie jenen der Vorfallreaktion, des IT-Betriebs und des Schwachstellenmanagements, von zentraler Bedeutung, da der regelmäßige Austausch von Erkenntnissen und die Umsetzung vorbeugender Maßnahmen den Gesamtschutz erheblich verbessern. Abschließend sorgt eine kontinuierliche Dokumentation und Verfeinerung der Jagdverfahren dafür, dass aus erfolgreichen Maßnahmen und identifizierten Verbesserungsbedarfen gelernt wird, was den fortlaufenden Entwicklungsprozess der Bedrohungsjagd nachhaltig stärkt.

Bedrohungsjagd mit Security und IT-Operations-Plattformen

Wenn für das Threat Hunting Security und IT-Operations-Plattformen zum Einsatz kommen, geht es vor allem um die Erfassung von Bedrohungsdaten und die Nutzung fortschrittlicher Datenanalysen, um Bedrohungen schnell zu untersuchen und zu finden. Dies beschleunigt die Jagd und hilft Sicherheitsteams dabei, versteckte Angreifer zu fangen, bevor sie zuschlagen. Solche Lösungen unterstützen Sicherheitsteams und Bedrohungsanalysten bei der effektiven Zusammenarbeit bei der Jagd auf Bedrohungen. So kann jeder Sicherheitsanalyst seine Hypothesen über potenzielle Bedrohungen testen und seine Ergebnisse dann entweder an einen Bedrohungsanalysten zur eingehenderen Untersuchung oder an einen Junior-SOC-Analysten zur ersten Überprüfung senden.

- Hypothese: Die Bedrohungssuche beginnt mit der Erstellung einer Hypothese oder Aussage, dass eine bestimmte Bedrohung in der Umgebung des Unternehmens existieren könnte. Der Bedrohungssucher nutzt dann seine Erfahrung und sein Wissen, um zu entscheiden, wie er diese Bedrohung identifizieren und mithilfe der IoCs, IoAs, TTPs usw. einen logischen Weg zur Erkennung aufbauen kann.

- Datenerfassung und -verarbeitung: Vor jeder erfolgreichen Jagd werden zunächst relevante Informationen und Daten benötigt. Entsprechende Analyse-Tools zeigen auf, was in den Netzwerken vor sich geht, sodass das Threat Hunting auf der Grundlage tatsächlicher Beweise geplant werden kann.

- Der Auslöser: Sobald die Tools zur Bedrohungserkennung eine Anomalie entdecken, wird die Hypothese in einen Auslöser umgewandelt. Zu diesem Zeitpunkt beginnen die Bedrohungsjäger mit der Untersuchung eines Systems oder eines bestimmten Bereichs des Netzwerks, das möglicherweise kompromittiert ist.

- Untersuchung: Bedrohungsjäger identifizieren das betroffene System, den Angriffspunkt und die potenziellen Auswirkungen des Angriffs auf einer präzisen und detaillierten Ebene. Die Lösungen liefern in Sekundenschnelle detaillierte und korrelierte Rückblicke über Petabytes an Daten.

- Reaktion und Lösung: Nach der Bestätigung böswilliger Aktivitäten wird automatisch ein Workflow zur Fehlerbehebung ausgelöst, der Maßnahmen umfasst, die die Ausführung und Ausbreitung des Angriffs verhindern sollen, zum Beispiel:

- - Entfernen von Malware-Dateien

- - Isolierung der betroffenen Systeme

- - Wiederherstellung der Systeme in einem bekannten sicheren Zustand

- - Aktualisierung der Firewall- und IPS/IDS-Regeln

- - Installation von Sicherheits-Patches

- - Feinabstimmung der Sicherheitskonfigurationen

- - Benachrichtigung relevanter Parteien, wie Informationsaustausch- und Analysezentren (ISACs)

Fazit

Cyber Threat Hunting wandelt die reaktive Sicherheitsstrategie in einen aktiven, hypothesenbasierten Ansatz um, der schwer fassbare Angriffe frühzeitig erkennt und eindämmt. Der strukturierte Prozess von Hypothesenentwicklung bis zur schnellen Reaktion sowie moderne Analysemethoden ermöglichen das rechtzeitige Aufdecken ungewöhnlicher Verhaltensmuster. Zudem sorgt die enge Zusammenarbeit der Sicherheitsteams und die kontinuierliche Verfeinerung der Jagdverfahren für eine dynamisch anpassungsfähige Verteidigungsstrategie.