Die Vorgehensweise der Kriminellen

- Der Mittelstand im Visier der Cyberkriminellen

- Die Mythen

- Die Vorgehensweise der Kriminellen

- Die Chancen für den Handel

Anbieter zum Thema

Liviu Arsene, Senior-E-Threat-Analyst bei Bitdefender: "Seit 2006, als der US-Air-Force-Colonel Greg Rattray den Terminus Advanced-Persistent-Threats (APTs) erstmalig verwendet hat, um die Daten-Exfiltration von Trojanern zu bezeichnen, hat sich viel verändert. Gezielte, verdeckte Angriffe auf staatliche und private Institutionen sind dabei schon fast alltäglich. Verschiedenste Fälle aus jüngster Vergangenheit zeigen, dass APTs durchaus auch mittelständische Unternehmen betreffen.

Cyberkriminelle gehen dabei schrittweise vor: Der erste Schritt jedes Angriffes ist die Zielerfassung. Interessant sind vor allem große Unternehmen, aber etwa auch Organisationen, die im Besitz von kritischen Informationen sind. Im Fokus stehen forschungs- und entwicklungsnahe Firmen ebenso wie die Gesundheitswirtschaft oder Dienstleister mit einer kritischen Infrastruktur wie Flughäfen oder Energieversorger.

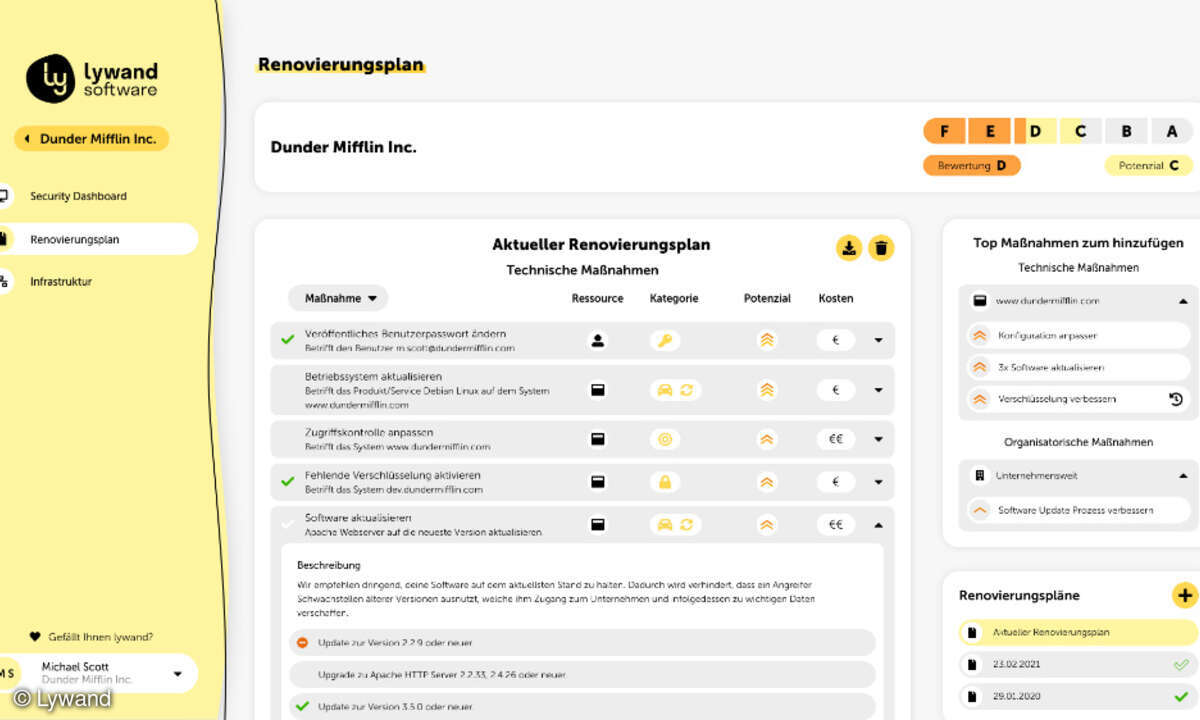

In der zweiten Stufe, „Footprinting“, wollen Cyberkriminelle eine Blaupause der eingesetzten IT-Systeme erstellen und Schwachstellen finden, um so alle Abwehrsysteme zu durchdringen. Danach beschaffen sie sich einige Schadprogramme, die sie für ihre Zwecke umgestalten.

Anschließend „phishen“ sie sich einen Mitarbeiter des Unternehmens und versuchen ihn dazu zu bringen, den bösartigen Anhang einer E-Mail zu öffnen oder auf eine erzeugte URL zu klicken. So wollen sie ihren Schadcode unter Ausnutzung einer Zero-Day-Schwachstelle in einem Browser oder einer Anwendung wie Adobe, Java oder Microsoft-Office einschleusen. Danach sind meist auch schnell Admin-Rechte oder Domänen-Anmeldeinformationen entdeckt und erfasst, während das Netzwerk erkundet wird, um Vermögenswerte zu bestimmen und eine permanente Hintertür zum Ausschleusen von Daten einzurichten.

Ganzheitliche Sicherheitskonzepte sind gefragt

Jedes mittelständische Unternehmen, das sowohl die Angriffsfläche reduzieren als auch jede mögliche Attacke schnell abwehren möchte, muss spezifische Überwachungsarchitekturen wie ein SIEM (Security-Incident-and-Event-Management), eine DLP (Data-Loss-Prevention) sowie Inhaltsfilter implementieren. Natürlich ist die wichtigste Regel, eine Sicherheitslösung auf allen Endpunkten des Unternehmens zu installieren. Diese sollte nicht nur Schadprogramme effektiv blockieren können, sondern auch Angriffsversuche an eine zentrale Konsole melden, die von der IT-Abteilung verwaltet wird.

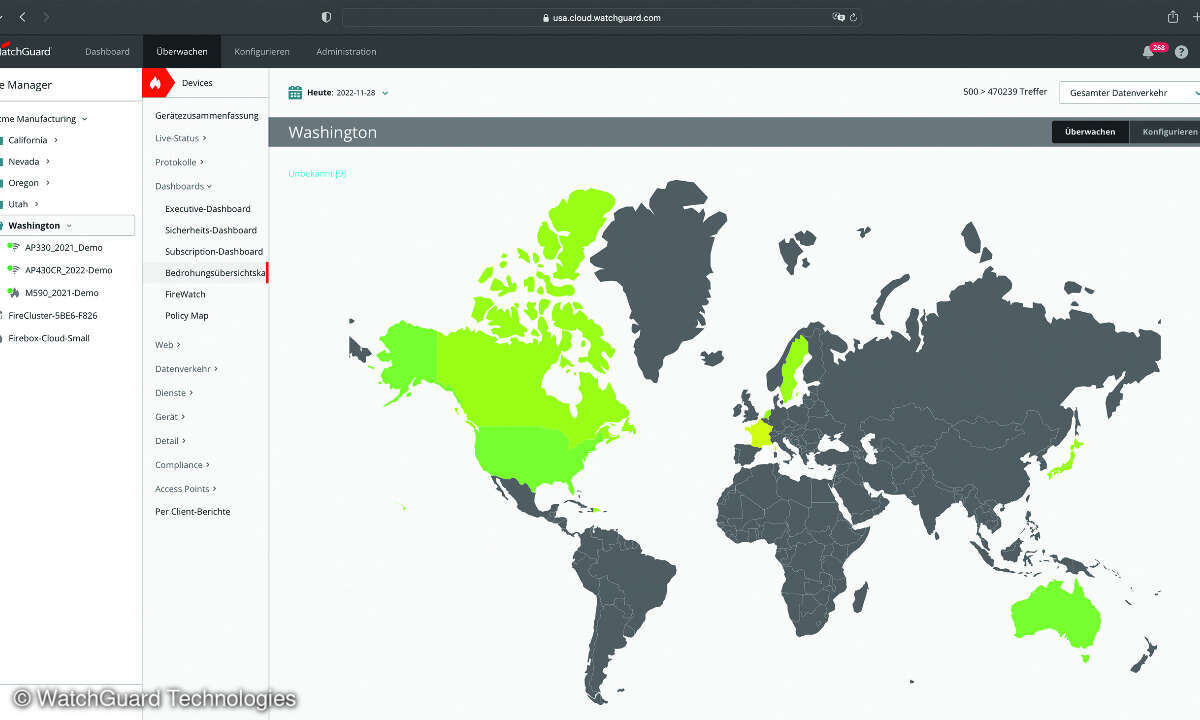

SIEM-Lösungen bilden das ideale Werkzeug zur Abwehr von APTs, da sie sicherheitsbezogene Daten aus verschiedenartigen Quellen miteinander korrelieren. Sie sind besonders nützlich bei der Entdeckung von ungewöhnlichem Netzverkehr, der möglicherweise auf einen erfolgreichen APT-artigen Angriff auf ein Unternehmensnetzwerk hinweist.

Eine DLP-Lösung sollte als letzte Verteidigungslinie eingesetzt werden. Sie kann nämlich Versuche zum Auslesen von sensiblen Unternehmensdaten entdecken und verhindern. Inhaltsfilter sind auf jeden Fall einzusetzen, da sie gegen Phishing, Betrug und jede andere E-Mail-basierte Bedrohung schützen können. Zusätzlich sollten Mitarbeiter für das Identifizieren und Melden von Social-Engineering-Angriffen geschult werden. Damit lässt sich ein APT-Angriff stoppen, bevor er das Netzwerk oder einen User-Account gefährdet."