Access-Control-Lists, Authentifizierung und Verschlüsselung: Der Weg zum sicheren SAN (Fortsetzung)

- Access-Control-Lists, Authentifizierung und Verschlüsselung: Der Weg zum sicheren SAN

- Access-Control-Lists, Authentifizierung und Verschlüsselung: Der Weg zum sicheren SAN (Fortsetzung)

Risiken aufdecken

Das tatsächliche Risiko ist abhängig von der Bedrohung, der Verwundbarkeit gegenüber dieser Bedrohung und dem Wert der zu schützenden Daten. Um einschätzen zu können, welchem Gesamtrisiko ein Unternehmen ausgesetzt ist, müssen sämtliche Datenbestände klassifiziert werden. Für jeden Bestand lässt sich die Wahrscheinlichkeit einer Bedrohung ebenso einschätzen wie die entsprechende Verwundbarkeit des Unternehmens. Das Gesamtrisiko wäre demnach die Summe aller Einzelrisiken im Bezug auf den Wert der Daten.

Die Erhöhung der Sicherheitsstufen kann man der damit erreichten Reduktion des Risikos gegenüber stellen. Die Risikominimierung dividiert durch die Kosten für die erhöhten Sicherheitsmaßnahmen ergibt den so genannten Return-on-Security-Investment, kurz Rosi. Ein Unternehmen kann anhand dessen entscheiden, ob sich im voraus ergriffene Gegenmaßnahmen lohnen oder es kann sich reaktiv mit den Folgen eines Angriffs abfinden.

Bedrohungs-Levels

Bedrohungen lassen sich in drei Stufen einteilen. Unbeabsichtigte Eingriffe, wie Unfälle oder Bedienungsfehler, sind der ersten Stufe zuzuordnen. Auch wenn diese unbeabsichtigt erfolgen, verursa- chen sie dennoch Ausfälle und damit finanzielle Verluste. Auf der zweiten Stufe stehen einfache mutwillige Angriffe, für welche die bestehende Infrastruktur missbraucht wird und bei denen es sich zumeist um interne Angriffe handelt. Die dritte Stufe machen Angriffe im großen Rahmen aus, die ein hohes Maß an Raffinesse und eine gewisse Ausstattung voraussetzen. Diese finden in der Regel von außen statt und bedürfen eines Zugangs ? sei er physikalisch oder virtuell. Angriffe dieser Art sind bei SANs heute sehr selten und verlangen viel Know-how.

Ein klassisches Beispiel für einen »unbeabsichtigten Angriff« ist der Anschluss eines Geräts an den falschen Port. Eine falsche Verkabelung kann dazu führen, dass eine Komponente unerlaubt Zugriff auf bestimmte Daten erhält oder ein Laufwerk fehlerhaft formatiert wird. Diese Risiken lassen sich jedoch am leichtesten verhindern.

Kennzeichnend für Angriffe der zweiten Stufe ist, dass mutwillig versucht wird, Daten zu stehlen oder den laufenden Betrieb zu stören. Der Versuch, sich mit Hilfe der Identität eines autorisierten Anwenders Daten anzueignen, ist als üblicher Level-2-Angriff zu werten.

Am problematischsten sind Angriffe der dritten Stufe. Ein Beispiel ist die Installation eines Fibre-Channel-Analyzers, der den Traffic auf einer Verbindung überwacht. Das Knacken von Authentifizierungsdaten oder von verschlüsselten Daten ist ebenso dazu zu zählen.

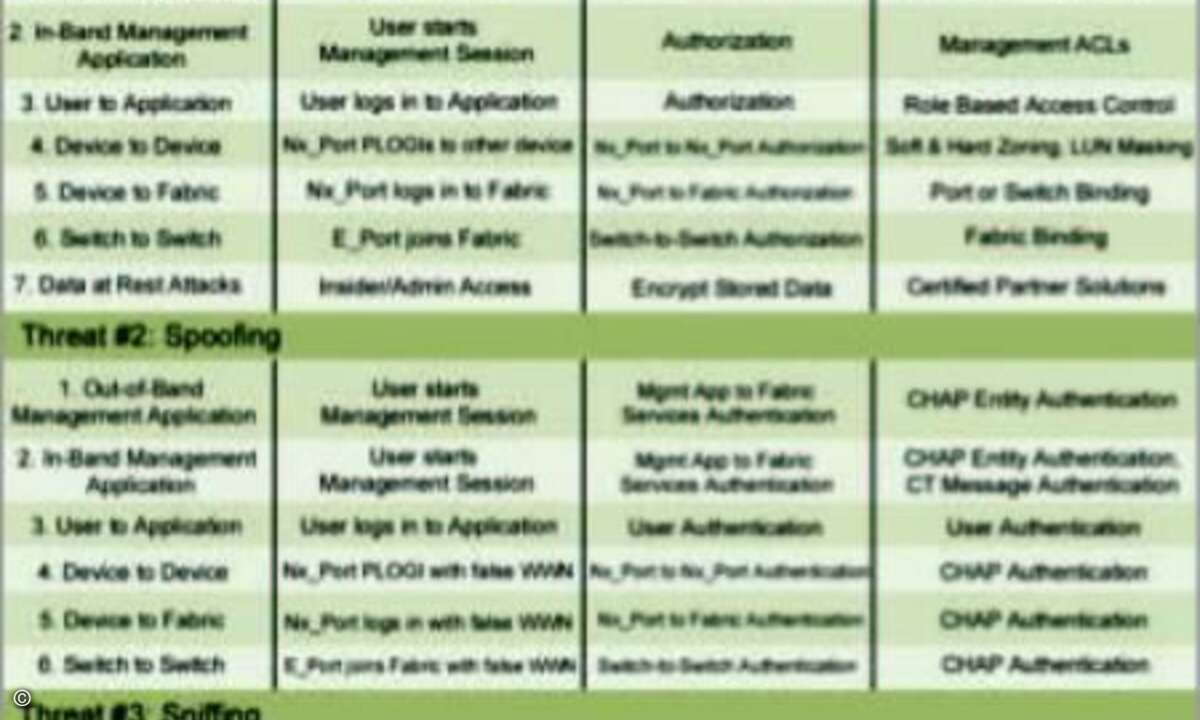

Angriffspunkte bei SANs

Speichernetze bieten zahlreiche Angriffspunkte. Um ein hohes Maß an Sicherheit zu ermöglichen, ist es nötig, Kontrollpunkte zwischen dem potenziellen Eindringling und den zu schützenden Daten einzurichten. Ordnet man jedem Angriffspunkt die möglichen Bedrohungen zu, lassen sich Maßnahmen identifizieren, um die jeweiligen Angriffe zu vereiteln. Die verbreitetste Gefahr für die Datensicherheit ist natür- lich der unerlaubte Zugriff.

Spoofing

Spoofing ist das »Überstreifen« der Identität eines berechtigten Nutzers, um an Daten zu gelangen. Die Zugriffskontrolle durch ACLs verhindert zwar, dass Unfälle eskalieren, Spoofer abhalten kann sie aber nicht. Dies ist nur durch eine Verifizierung sämtlicher Berechtigter durch ein Kennwort möglich, das jeweils nur dem autorisierten Anwender bekannt sein darf.

Für die Authentifizierung der einzelnen Angriffspunkte stehen vier Varianten zur Verfügung: die Anwender- Authentifizierung, die Ethernet-CHAP- Authentifizierung, die CT-Message- Authentifizierung und die FC-DH- CHAP-Authentifizierung. Sind alle Anwender autorisiert und deren Berech- tigungen geprüft, kann sichergestellt werden, dass die User bekannt und berechtigt sind. Daten auf dem Link könnten jedoch immer noch von einem so genannten Sniffer gestohlen werden.

Sniffing

Eine weitere Möglichkeit, Daten zu stehlen, ist es, die Daten auf ihrem Weg »auszuschnüffeln«, beispielsweise durch einen FC-Analyzer, der den Traffic überwacht. Sniffing selbst hat keinerlei Auswirkungen auf die Funktionsfähigkeit einer Komponente ? so lange es richtig ausgeführt wird.

Ein probates Gegenmittel ist die Verschlüsselung: Die Daten werden derart bearbeitet, dass sie lediglich von denen gelesen werden können, die den Schlüssel zur Dekodierung haben. Ohne diesen Schlüssel sind die Daten wertlos. Für die Verschlüsselung gibt es verschiedene Algorithmen. Mit dem Encapsulated- Security-Payload (ESP) kann der FC- Datenstrom derart verschlüsselt werden, dass Vertraulichkeit gesichert ist. Bei Ethernet-Datenströmen ist dies mit Secure-Socket-Layer (SSL) oder ähnlichen Protokollen möglich.

Speicher-Verschlüsselung

Mit zunehmender Komplexität der SANs, TBytes gespeicherter Daten und deren Replikation auf verschiedene Systeme sind Anwender zunehmend um die Sicherheit ihrer gespeicherten Daten besorgt. Gesetzliche Vorschriften haben die Relevanz, gespeicherte Kundendaten zu schützen, weiter erhöht.

Eine Komplettlösung für die Verschlüsselung gespeicherter Daten in Wire-Speed-Geschwindigkeit kann etwa der amerikanische SAN-Spezialist

McData anbieten. Zum Schutz der Daten werden Hardwareseitige Verschlüsselung und Key-Management eingesetzt, um die Fabric abzusichern und eine Zugangskontrolle zu etablieren. Die Auswirkungen auf die Performance oder den Management-Overhead sind dabei minimal. Die so genannte »SANtegrity«- Security-Suite von McData stellt mit Autorisierung, Authentifizierung und Verschlüsselung Sicherheitsfunktionen für Speichernetz- und Management- Anwendungen zur Verfügung, mit denen Anwender den oben genannten Bedrohungen sicher Paroli bieten können.

Fazit

Die größte Bedrohung für Unterneh- mensdaten stellen Fehler durch die Anwender selbst dar. Access-Control- Lists können dieses Risiko begrenzen, indem etwa vermeintliche Angriffe auf Grund falscher Verkabelungen verhindert werden. Durch Authentifizierung lässt sich verhindern, dass Eindringlinge sich mit den Daten eines autorisierten Users Zugang verschaffen können. Und schließlich verhindert die Verschlüsselung, dass gestohlene Informationen genutzt werden können.

Alexander Fuchs, freier IT-Redakteur