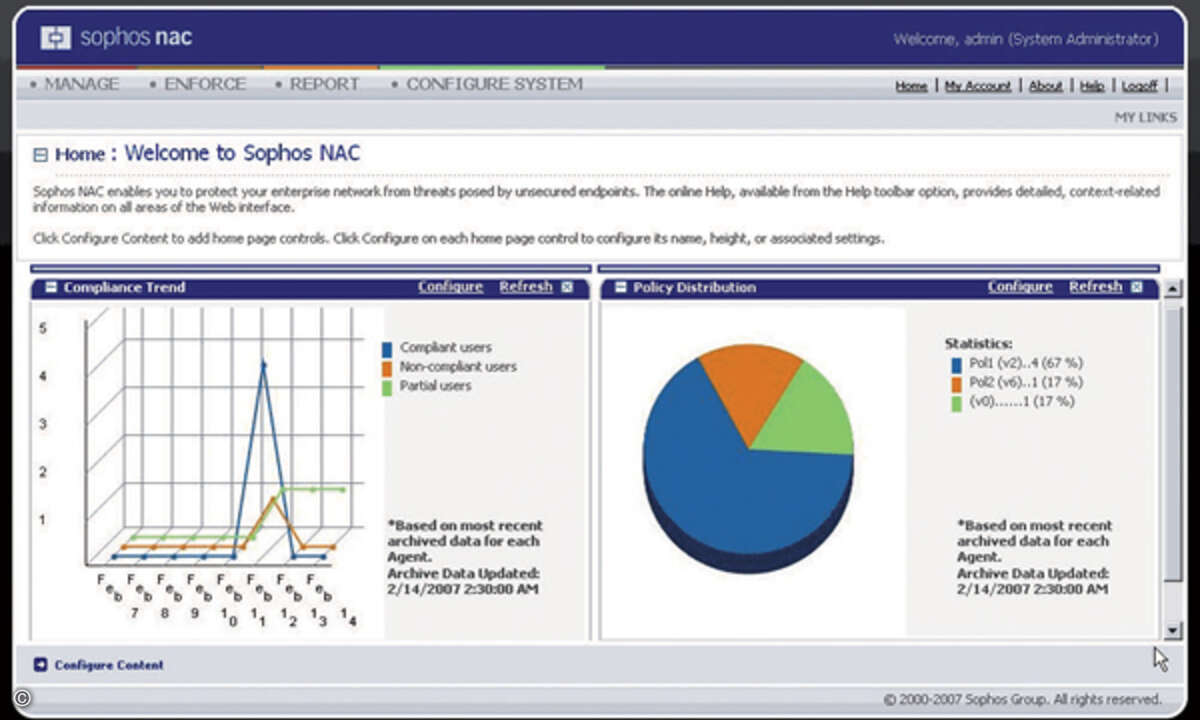

Schwachstellen bei NAC und NAP

- Kooperation wird bei Netzzugriffskontrolle vorausgesetzt

- Schwachstellen bei NAC und NAP

- Die Crux mit den unbekannten Geräten

- Offenheit in Richtung Framework

Insgesamt sind die genannten Frameworks auch in sich selbst noch im Fluss, sodass die Anwender vor unliebsamen Überraschungen nicht sicher sein können. So stellten die beiden Sicherheitsexperten Dror-John Röcher und Michael Thumann der Heidelberger Netzwerk-Beratungsfirma ERNW Enno Rey Netzwerke auf der Black-Hat-Konferenz Ende März in Amsterdam ein Angriffsszenario vor, mit dem sich das NAC-Framework von Cisco aushebeln lässt. Basis des Angriffs ist ein selbst entwickelter NAC-Client, der die Cisco Prüfsoftware »Cisco Trust Agent« (CTA) austrickst. Der CTA kann, so Röcher und Thumann, von einem erfolgreichen Angreifer übernommen und damit das »Selbstverteidigungssystem« (Cisco-Jargon) total unterhöhlt werden. Röcher und Thumann sehen einen Hauptschwachpunkt des Cisco-NAC-Konzepts darin, dass dieses auch Autorisierungen ohne Authentisierung zulasse. Nach Einschätzung der Netzwerker hat auch das NAC-Pendant NAP von Microsoft mit ähnlichen Problemen zu kämpfen, doch stelle die tiefe Integration des Schutzsystems in das Windows-Betriebssystem und das notwendige Zusammenspiel mit Active Directory einen potenziellen Angreifer vor größere praktische Probleme. Gegen wirkliche Einbrecher sind indes Frameworks wie NAC oder NAP auch gar nicht gedacht, mag das in den Anfängen auch suggeriert worden sein. Letztlich geht es bei allen derzeitig angebotenen Netzwerkzugriffskontroll-Werkzeugen, seien es Frameworks, Appliances oder reine Software, darum, kooperative Netzwerkteilnehmer auf den neuesten Sicherheitsstand zu bringen.