Mit Sicherheit und maßgeschneidert

Mobile Computing – Um flexibel und zeitnah auf Kundenanforderungen zu reagieren, setzen immer mehr Außendienstler auf den Einsatz ausgefeilter mobiler Endgeräte. Wer dabei Kosten sparen möchte und sensible Firmendaten nicht gefährden will, muss mobile Anwendungen und Middleware an die mobilen Bedürfnisse anpassen und einfache Sicherheitstipps berücksichtigen.

Eine stetig wachsende Zahl von Unternehmen investiert in mobile Technologien. Längst werden nicht mehr nur die interne Information und Kommunikation mobil unterstützt, auch Prozesse der Beschaffung und Logistik oder des Vertriebs und des Kundenservices werden auf der Suche nach Wettbewerbsvorteilen mit Hilfe mobiler Anwendungen abgebildet. Dabei benötigen die mobilen Mitarbeiter zunehmend schlankere Anwendungen, die auch ohne Anschluss des mobilen Endgeräts an Hochgeschwindigkeits-Kabelnetze reibungslos funktionieren sollen.

Da sich nur die wenigsten Unternehmen auf ein Standard-Endgerät festgelegt haben, setzen die Außendienstler mit Handys, Handhelds, Smartphones, Subnotebooks oder Notebooks die komplette Palette verfügbarer Geräte ein.

Unterschiedliche Endgeräte berücksichtigen

Die Entwickler mobiler Applikationen stehen vor der Herausforderung, verschiedene Geräte mit unterschiedlicher Ressourcenausstattung und inkompatiblen Betriebssystemen zu integrieren, die mit jeder neuen Generation immer höherwertige Klienten für mobil verteilte Systeme darstellen. Zudem müssen sie berücksichtigen, dass sich mobile Endgeräte in vielerlei Hinsicht von festinstallierten Systemen unterscheiden: Neben geringerer Rechenleistung und kleinem Speicher stellt auch die durch Batterie- oder Akkukapazität eingeschränkte Betriebszeit eine nicht zu vernachlässigende Besonderheit dar. Doch der für Entwickler kritischste Punkt ist die Netzwerkverbindung. Denn in zellularen Funknetzen sind Änderungen in der Netztopologie, Bandbreitenschwankungen, Übertragungsstörungen bis hin zu kompletten Verbindungsabbrüchen keine Ausnahmeerscheinungen, sondern der Normalfall. Die goldene Regel der Entwickler lautet »Design to Mobile«: Mobile Anwendungen müssen speziell auf die Potenziale und Probleme der Mobilität maßgeschneidert sein.

Um die unternehmensweite IT-Infrastruktur auf diese besonderen Anforderungen abzustimmen, beschreiten Administratoren verschiedene Wege. Eine Möglichkeit besteht darin, firmenintern bereits existierende Softwarelösungen an die besonderen Rahmenbedingungen im mobilen Einsatz anzupassen oder komplette Neuentwicklungen selbst zu erstellen.

Middleware

Die Mehrzahl der Unternehmen leistet sich aber nicht den Luxus einer eigenen Entwicklungsabteilung. Sie setzen zur Verbesserung ihrer mobilen Kommunikation auf Middleware. Mobile Middleware hat die Aufgabe, einzelne Komponenten wie Endgeräte, Applikationen, das Backend und das Übertragungsprotokoll zusammenzubringen. Dazu gehören die Regelung des Datenzugriffs sowie die Synchronisation zwischen dem mobilen Endgerät und dem Backend-System, aber auch die Abbildung der Geschäftslogik auf die mobilen Anwendungen. Dabei müssen die Administratoren stets die Datensicherheit im Auge behalten.

Stellvertretend für andere Lösungen werden im Folgenden die wichtigsten Funktionen mobiler Middleware anhand von »IBM WebSphere Everyplace Connection Manager« (WECM) und »IBM WebSphere Everyplace Access« (WEA) vorgestellt.

Session-Stabilität

Will ein Mitarbeiter eine Verbindung aufbauen, muss er lediglich den Mobility-Client auf seinem Notebook oder Handheld starten, sein Passwort eingeben und auf Verbinden klicken. Den Rest übernimmt die Software. Sie baut netzwerkunabhängig eine gesicherte Verbindung auf, die selbst dann unterbrechungsfrei genutzt werden kann, wenn durch »Funklöcher« die Netzwerkverbindung unterbrochen ist, denn WECM Crash Recovery hält automatisch die Verbindung, bis das Gerät wieder Empfang hat.

WECM erlaubt dem Benutzer, sämtliche verfügbaren Netze nach ihrer Priorität zu sortieren. Sind gleichzeitig mehrere Netze verfügbar, wird, ohne Verbindungsabbruch und ohne ein einziges Datenpaket zu verlieren. eine automatische Verbindung mit der bestmöglichen Übertragungsrate in das optimale zur Verfügung stehende Netz hergestellt. So spart Middleware nicht nur Zeit, sondern auch Kosten.

Weil die WECM-Lösung die verschickten Datenpakete automatisch komprimiert, die Header reduziert, TCP-Neuübertragungen reduziert und immer das beste momentan verfügbare Netzwerk verwendet, sinken die Kosten für die Datenübermittlung um 30 bis 70 Prozent.

Netzwerkunabhängigkeit

WECM lässt sich in den unterschiedlichsten LAN, WAN, sowie non-IP-drahtlos-WAN nutzen. Zusätzlich stehen als Netzwerktypen GPRS, GSM, ISDN, DSL, A-DSL, UMTS und andere zur Verfügung. Insgesamt besteht die Wahl zwischen 35 verschiedenen Netzwerktypen. Die Middleware sorgt dafür, dass das Endgerät weltweit einsetzbar ist. Dank der virtuellen Permanentverbindung ist Single-Sign-On für mobile Endgeräte kein Problem: Mit WECM ist der registrierte Benutzer dank VPN-Gateway auch im Intranet ständig eingeloggt, nachdem er sich einmalig im System angemeldet hat.

Anpassung an beschränkte Ressourcen

WEA greift – vereinfacht ausgedrückt - mit entsprechenden Adaptern auf bestehende Lösungen zu, filtert und aggregiert die Daten mit Hilfe von individuell anpassbaren Java-Portlets und transkodiert das Ergebnis für die effiziente Darstellung auf einem mobilen Endgerät. Als Basistechnologie dient dabei der »Websphere Portal Server«, der eine bewährte Applikationsplattform für die nötigen Dienste bereitstellt.

So wird der PDA-Nutzer nicht mit kaum navigierbaren Dialogen konfrontiert, sondern kann sich auf die Masken konzentrieren, die ihm der Portal-Server in für ihn zugeschnittener und vereinfachter Form präsentiert. Mobile-Middleware gewährleistet damit, dass jeder Benutzer genau die auf sein Endgerät angepassten Inhalte empfängt.

Gerätemanagement

WEA bietet die Möglichkeit, zentral Software zu installieren und zu steuern, die sich auf den mobilen Endgeräten der Mitarbeiter befindet. Weder künftige Viren und Trojaner noch ungewünschte Software der Endnutzer haben auf den Geräten eine Chance. Dank automatischer Installationsprozesse können alle mobilen Arbeiter auf die Software zugreifen, die sie wirklich zum Arbeiten benötigen, und sich so zähe und fehleranfällige Installationsprozeduren ersparen.

WECM erstellt zudem eine VPN-Verbindung (Virtual-Private-Network), die über anfällige drahtlose LAN- und WAN-Verbindungen gesendete Daten verschlüsselt. Dabei setzt IBM auf anerkannte Standards wie AES, DES, 3DES, RC5, SSL, WTLS und die FIPS-140-2-Zertifizierung. In Zusammenarbeit mit der firmeninternen DMZ (Demilitarized-Zone), die das Intranet durch Firewalls vom Internet trennt, gewährleistet die mobile Middleware auf diese Weise sicheren Datentransfer.

Leichtsinn regiert

Leider setzen noch längst nicht alle Unternehmen auf sichere Middleware und unternehmensweite Security-Richtlinien, die den verantwortungsvollen Umgang mit Endgeräten und sensiblen Firmendaten festlegen. Die größte Gefahr für Firmendaten sind die mobilen Mitarbeiter selbst, die durch Leichtsinn oder Nachlässigkeit potenziellen Datendieben leichtes Spiel bieten.

Eine Umfrage von Centennial Software, eines Anbieters von Sicherheitslösungen, unter mehr als 200 Besitzern von MP3-Playern in Deutschland und Großbritannien beweist es. 45 Prozent der Befragten in Deutschland gaben an, ihren Player oder die Speicherkarte schon einmal mindestens einen Tag verlegt zu haben. In 15 Prozent der Fälle befanden sich darauf wichtige Firmendaten. Noch häufiger lassen Engländer ihr mobiles Speichergerät unachtsam liegen. Das bekannten zwei Drittel der befragten englischen MP3-Besitzer, von denen wiederum 60 Prozent geschäftskritische Daten auf den Geräten gespeichert hatten. Bei den Daten handelt es sich – neben den Musikdateien – hauptsächlich um Bilder im JPEG- oder GIF-Format, Microsoft-Office-Dateien sowie andere Geschäftsunterlagen.

Auch die »Microsoft-Sicherheitsstudie 2006 für Notebooks«, PDAs und dergleichen kommt zu einem alarmierenden Fazit: 49 Prozent der Befragten schätzen die Sicherheit ihrer mobilen Systeme als nicht ausreichend oder gerade eben ausreichend ein. Damit erhielten diejenigen Computer die schlechtesten Noten, die häufig ohne den Schutz der etablierten Sicherungssysteme im unternehmenseigenen Netzwerk auskommen müssen und »in freier Wildbahn« größten Gefährdungen ausgesetzt sind. Allein die Exposition gegenüber physischer Wegnahme hat schlimme Folgen: 27 Prozent gaben an, dass Unbefugte durch Verlust oder Diebstahl mobiler Systeme Zugriff auf schutzwürdige Daten erhalten haben, weitere 9 Prozent vermuten dies. Damit sorgen die handlichen Helfer für die weitaus meisten Vertraulichkeitsbrüche in den Unternehmen.

Endgerät verloren

Verlust oder Diebstahl des Endgeräts kann verheerende Folgen nach sich ziehen, wenn Systemadministratoren und mobile Mitarbeiter nicht vorbeugend tätig werden.

Eine Inventarisierung der Endgeräte ist Pflicht. Im zentralen Verzeichnis sollten neben der Inventarnummer die genaue Bezeichnung, der Typ des Geräts, der Besitzer, das Betriebssystem, die Versionsnummer sowie das letzte Update aufgelistet sein.

Auch Tracking-Software ist wichtig. Die verschiedenen Trackerarten arbeiten auf unterschiedliche Weise, die meisten funktionieren allerdings folgendermaßen: Wenn ein Notebook nach dem Diebstahl mit dem Internet verbunden wird, sendet die Software automatisch eine Meldung an eine zuvor festgelegte Adresse, die Daten zum derzeitigen Standort enthält. Das kann die IP-Adresse oder der verwendete Internet-Provider sein. Der Dieb des Notebooks weiß nichts von dieser Meldung. Nachdem die Nachricht mit der ungefähren Standortangabe eingegangen ist, arbeiten die »Agenten« der Tracking-Software-Firma mit dem Unternehmen und Gesetzesvertretern zusammen, um das gestohlene Notebook zurückzuholen. Auch für Handhelds sind Tracker erhältlich; alle funktionieren auf ähnliche Weise.

Ebenso sollten »Push-to-Kill«-Tools installiert sein. Nach dem Verlust sind Smartphones noch einige Stunden im Netz eingebucht. Durch das Versenden einer bestimmten SMS kann der Systemadministrator die Daten des Geräts löschen oder einen Reset auslösen.

Einfache Namensetiketten können hilfreich sein, wenn ein User sein Notebook verloren hat, wenn es also nicht gestohlen wurde. Wenn auf dem Etikett eine vollständige Adressenangabe oder Telefonnummer steht, kann ein ehrlicher Finder das Gerät zurückgeben.

Sicherheitsexperten empfehlen, den Anwendernamen in das Gerätegehäuse zu ritzen. Normalerweise machen Diebe einen Bogen

um Geräte mit eingeritzten Namen, da diese sich schlecht verkaufen lassen.

Datenschutz

Das Endgerät mag gestohlen werden, das muss aber nicht für die sensiblen Daten gelten. Denn viele Hersteller von Sicherheitssoftware bieten Verschlüsselungstools für Handhelds an. Damit lassen sich neben Dateien und Verzeichnissen auch interne Datenbanken des Personal-Information-Managements (PIM) verschlüsseln. Unbefugten wird dadurch der Zugriff auf E-Mails, SMS, Projektinformationen, Termine und Kontaktdaten verweigert. Zudem können sicherheitskritische Gerätefunktionen für die Verbindung per Bluetooth, WLAN oder Infrarot entsprechend den Sicherheitsrichtlinien im Unternehmen kontrolliert werden.

Viele Endgeräte wie »Lenovo ThinkPad« oder »Pantech PG 6200« besitzen bereits einen eingebauten Fingerabdruck-Sensor. Die doppelte Sicherung des Gerätes mittels Passwort und den einzigartigen Papillarleisten macht das Gerät des Anwenders für Diebe wertlos. Mit Sensoren für den USB-Anschluss lassen sich auch andere Notebooks nachrüsten.

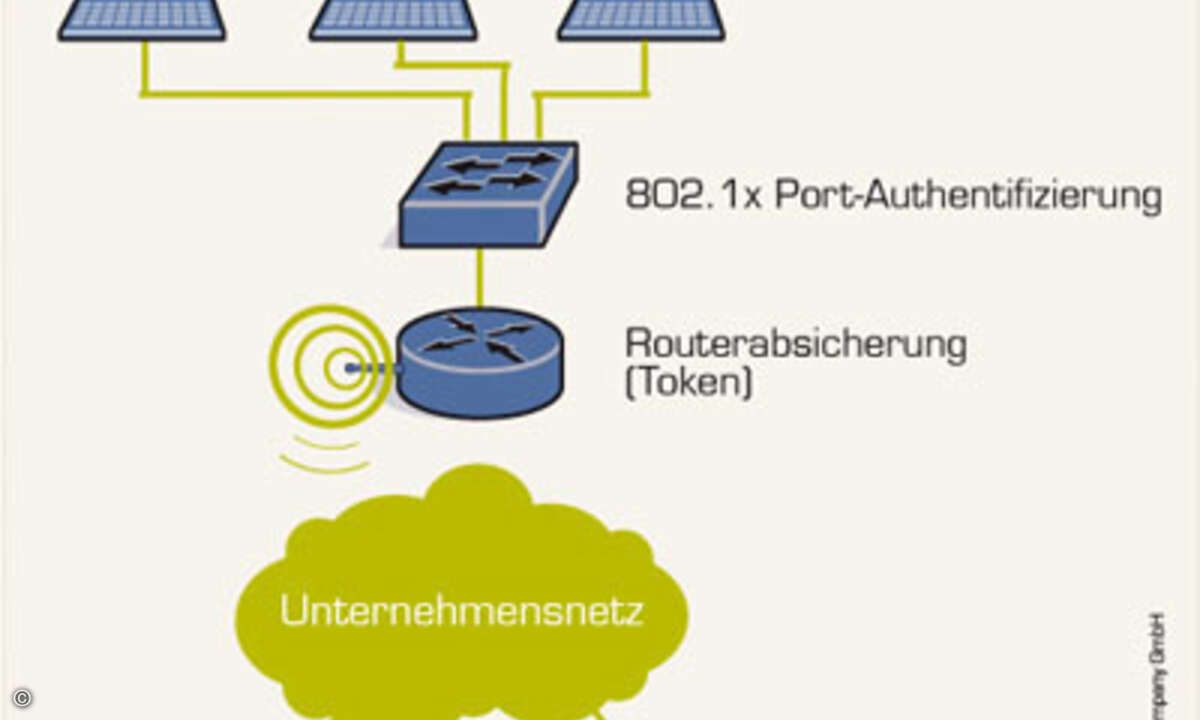

Auch eine starke Authentifizierung ist wichtig. Der Einsatz herkömmlicher Kennwortverfahren birgt die Gefahr, dass Cracker die Kennwörter mithören oder -sehen und anschließend selbst anstelle des eigentlichen Benutzers auf dem gestohlenen Endgerät verwenden. Starke Authentifizierung gewährleistet, dass nur berechtigte Benutzer Zugang zu einem System erhalten. Dies geschieht mittels eines dynamischen Codes und den beiden Faktoren Besitz und Wissen. Benutzer erhalten ein Security-Token (Besitz), auf dem nach Eingabe einer geheimen PIN (Wissen) ein Zahlencode erscheint, der nur für ein kurzes Intervall gültig ist. Bei der Anmeldung an ein System gibt ein Benutzer wie gewohnt seinen Benutzernamen und als Kennwort den vom Security-Token generierten Zahlencode ein. Nach erfolgreicher Überprüfung des Codes auf einem speziellen Authentifizierungsserver wird der Zugang zum gewünschten System gewährt. Nach Ablauf des Zeitintervalls ist der Zahlencode ungültig und somit für eventuelle Passwortdiebe nicht mehr von Nutzen. Den Security-Token gibt es als Smartcard oder als USB-Stick. In beiden Fällen darf der Token selbstverständlich niemals gemeinsam mit dem Endgerät aufbewahrt werden.

Eine Archivierung der Daten ist ebenfalls nötig. Auf dem Markt sind viele Speichergeräte erhältlich, mit denen sich problemlos Backup-Kopien erstellen lassen. Bevor ein User auf Reisen geht, sollte er wichtige Dateien auf CDs oder DVDs brennen. Er darf die Backups aber niemals in derselben Tasche aufbewahren wie sein Endgerät. Wenn er einen Hybrid-Handheld verwendet, sollte er nach Möglichkeit ein Ersatzhandy bei sich haben. Eine Kopie aller wichtigen Kontaktdaten auf dem Ersatzhandy stellt sicher, dass wichtige Personen, diplomatische Vertretungen oder Hotels auch dann noch kontaktiert werden können, wenn der Handheld verloren geht.

Wer diese einfachen Tipps beherzigt, erhöht die Datensicherheit des kompletten Unternehmens deutlich. Schließlich sollen Außendienstmitarbeiter nicht als »schwächstes Glied in der Security-Kette« das Land bereisen, sondern als mobiles Aushängeschild für Kundenbindung sorgen.

info@hermannbraeuer.com