Unterbrechung unter einer Minute

- Neuer Angriff gegen WLAN-Schutz durch WPA

- Unterbrechung unter einer Minute

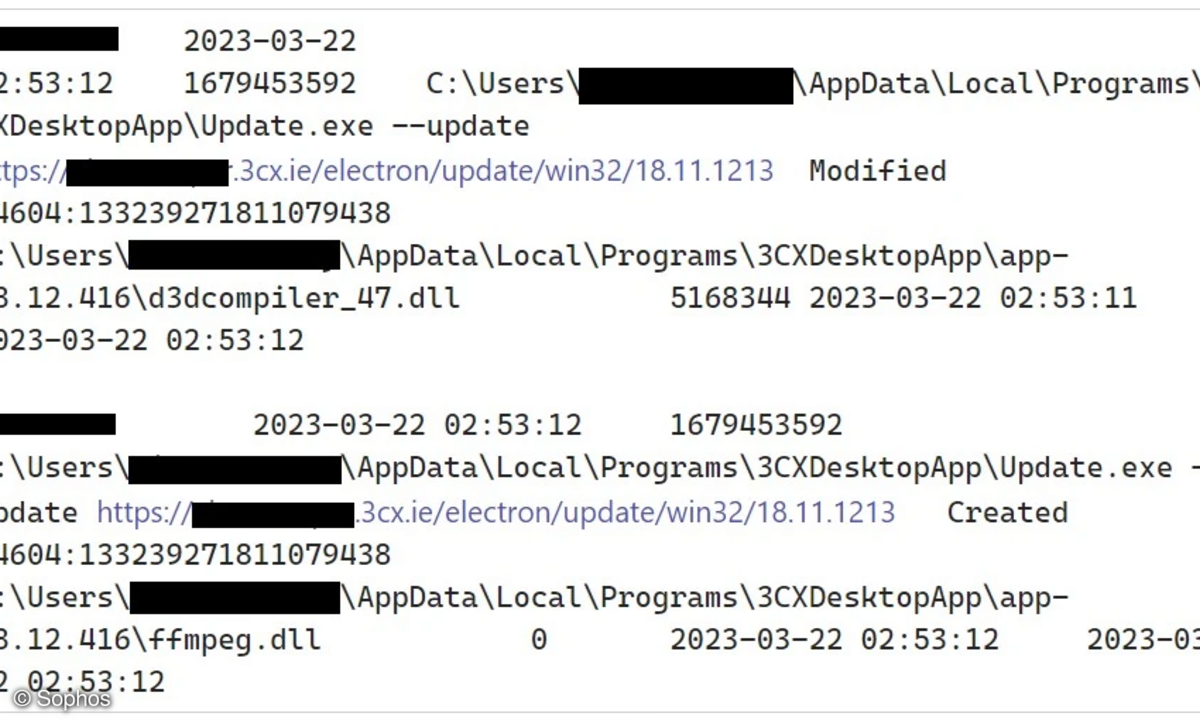

Grundsätzlich basiert diese Art der Angriffe darauf, Pakete zu entschlüsseln und dafür gefälschte Pakete ins WLAN einzuschleusen. Um im Gegensatz zu ihren deutschen Kollegen auf 11e zu verzichten können, verwendet die Ohigashi-Morii-Attacke einen Man-in-the-Middle-Angriff, der drei Modi kennt: Repeater, MIC-Key-Recovery (Message-Integrity-Check) und Message-Falsification. Im Normalbetrieb arbeitet er im Repeater-Modus, so dass er nicht auffällt. Wird dann jedoch die Attacke mit dem MIC-Key-Recovery gestartet, wird die Kommunikation unterbrochen. Bei der Message-Falsication wird dann der MIC-Key verwendet, um das gefälschte Paket zu versenden. Die Froscher erwarten, dass die Kommunikation dadurch für etwa vier Minuten ausfällt, was in der IT-Abteilung nicht unbemerkt bleiben dürfte. Allerdings haben Ohigashi und Morii sich auch noch weitere Varianten überlegt, mit denen sich diese Unterbrechung auf unter eine Minute drücken lassen soll.

Auch wenn die Ohigashi-Morii-Attacke sicherlich kein solch enormer Dammbruch ist, wie seinerzeit das Aushebeln von WEP, ist es doch ein deutlich erweiterter Angriff auf WLANs mit WPA. Letztlich empfiehlt es sich, um dieser Gefahr zu entgehen, auf TKIP zu verzichten und AES einzusetzen. Schlecht ist es nur, wenn es sich um ältere WLAN-Geräte handelt, deren Leistung für AES zu schwach ist. Unabhängig davon ist es wichtig, dass bei WPA mit Preshared-Keys diese lang und kompliziert sind. Andernfalls führt hier eine Dictionary-Attacke zum Erfolg.