Schnittstellen-Sicherung durch Gerätemanagement (Fortsetzung)

- Schnittstellen-Sicherung durch Gerätemanagement

- Schnittstellen-Sicherung durch Gerätemanagement (Fortsetzung)

Organisatorische oder technische Lösung?

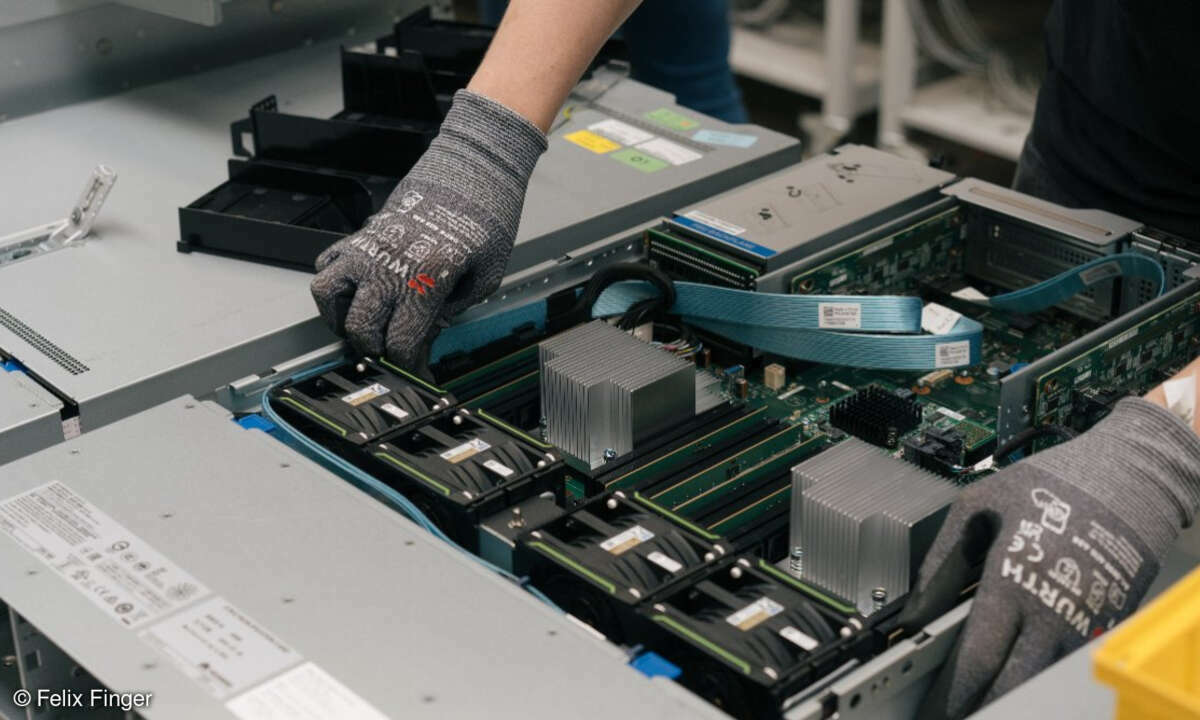

Die Unternehmensleitung hat nun die Möglichkeit, mit einer organisatorischen Lösung, sprich einer Dienstvereinbarung, und einer zeitlich limitierten Risikoübernahme oder aber mit einer technischen Lösung auf diese Situation zu reagieren. Selbstredend ist eine technische Lösung vorzuziehen, weil nur durch eine solche Lösung die Befolgung hundertprozentig erzwungen werden kann. Viele Unternehmen scheuen noch den Einstieg, da sie die Notwendigkeit einer detaillierten Inventarisierung aller Geräte befürchten. Zwar ist das Inventar der »fest verbauten« Hardware meist aktuell im Unternehmen vorhanden. Die Vielzahl der in der Firma genutzten Zusatzgeräte, welche nur selten mit PCs verbunden sind, ist indes meist nicht zuverlässig bekannt. Da die Wertschöpfung durch diese Geräte im Unternehmen aber erheblich sein kann, steigt der Druck, diese Geräte in definierte Geschäftsprozesse zu integrieren. Als Beispiel seien hier etwa die für die Schadensdokumentation verwendeten Digitalkameras von Versicherungsgutachtern genannt.

Die Angst, alle peripheren Geräte bis ins Detail inventarisieren zu müssen, ist jedoch völlig unbegründet, da eine Steuerung der Geräte nach deren Klassen und Schnittstellenzugehörigkeit möglich ist. Um die IT-Produktion nicht mit der Freigabe beziehungsweise der Sperrung jedes einzelnen Geräts zu beschäftigen, ist es wichtig, den Blick auf das Wesentliche zu richten. Die generellen Einstellungen lassen sich bereits mit wenigen Mausklicks erledigen. Beispielsweise können alle Mäuse frei gegeben und Infrarotgeräte und Modems gesperrt werden und erst auf der Ebene der Speicher-Sticks wird eine benutzerindividuelle Freigabe gewählt.

Nur eine handvoll Softwareprodukte

Im Kasten sind die funktionalen Anforderungen an einschlägige Softwarepro dukte aufgeführt, die Prozesse, in welche ein Produkt nahtlos integrierbar sein muss definiert und die Anforderungen aus der Sicht des System-Managements zusammengefasst.

Für den Risikomanager eines Unternehmens ergibt sich somit die Möglichkeit, statt einer organisatorischen Lösung, verbunden mit den im Top-Management unbeliebten Risikoübernahmeerklärungen bei relativ unspezifiziertem Risiko, eine technische Kontrolle zu implementieren, welche die Unternehmensbedürfnisse individuell abbildet. Dabei zeichnen sich im Markt zwei verschiedene Vorgehensmodelle ab:

1. Ein Modell, welches den sofortigen Start erlaubt (Ad-hoc-Modell)

2. Ein Modell, welches vor dem Start eine Inventarisierung durchführt (Inventar-Modell) Beim Ad-hoc-Modell wird in kurzer Zeit eine einfache Sicherheitsmaßgabe verabschiedet, welche lediglich auf der Ebene der Schnittstellen und Geräteklassen eine Freigabe beziehungsweise Sperrung definiert. Diese Maßgabe kann in ein bis zwei Wochen umgesetzt werden, wobei die technische Implementierung einschließlich Inbetriebnahme bei geeigneten Produkten nur ein bis zwei Tage dauert. Wichtig ist hier, den Nutzern im Falle eines verweigerten Zugriffes das definierte weitere Vorgehen direkt als Nachricht am PC anzuzeigen, und zwar selbst dann, wenn keine Netzverbindung besteht. Das kann beispielsweise in Form einer Referenz auf ein Antragsformular im Intranet geschehen, mit welchem der Benutzer die aktuell noch verbotene Technologie entsprechend der geltenden Unternehmensrichtlinien beantragt. Auf diese Weise wird die Maßgabe sukzessive während des Betriebs auf alle noch nicht freigegebenen Geräte erweitert, wenn die Nutzer dafür einen aus Unternehmenssicht relevanten Geschäftszweck nachweisen können.

Beim Inventar-Modell dagegen werden zuerst sämtliche Geräte erfasst, unabhängig davon, ob diese gerade an einem PC angeschlossen sind oder nicht. Für eine erste kosteneffiziente Einschätzung ist es dabei wichtig, das Unternehmensnetzwerk werkzeuggestützt untersuchen zu können, ohne dass eine Installation auf den PCs erforderlich ist. Die einzelnen identifizierten Geräte werden nun in Risikoklassen eingeordnet, beispielsweise wie folgt:

-Unkritisch: Mäuse, Tastaturen, Bildschirme usw.

-Freigabe auf Bedarf: Kamera, PDA, Mobiltelefon (mit gesperrter Modem funktion), Scanner usw.

-Kritisch: Modem, Wireless Netzwerkkarten, Infrarot usw.

-Verboten: WLAN in Produktion, Bluetooth in sicherheitsrelevanter Umgebung usw.

Geräte der kritischen Klassen werden mittels Rücksprache mit dem Besitzer einem Geschäftsprozess zugeordnet und dann nur für die an diesem Geschäftsprozess beteiligten Nutzer frei gegeben. Die Information über alle vorhandenen unkritischen Geräte wird nur zu Inventarzwecken verwendet, die Sicherheits-Maßgabe wird dadurch nicht komplexer.

Insgesamt sollte darauf geachtet werden,dass ein Produkt möglichst auch einen Mehrwert im Bereich des System Managements bietet (etwa über eine Ereignis-Konsole oder eine integrierte automatische Laufwerkszuordnung), so dass sich Investitionen über Rationalisierungspotenziale im Management-Bereich schnell wieder einspielen lassen.

Dr.Peter Scholz ist Senior Consultantbei der SioS GmbH Unternehmensberatung für IT-Sicherheit

Literaturhinweis:

Dr. Peter Scholz: »Unbekannte Schwachstellen in Hardware und Betriebssystemen«, in: Franz Arnold (Hrsg.),Handbuch der Telekommunikation, Verlag Wolters und Kluwer, März 2005.