Schwachstellen im Kern

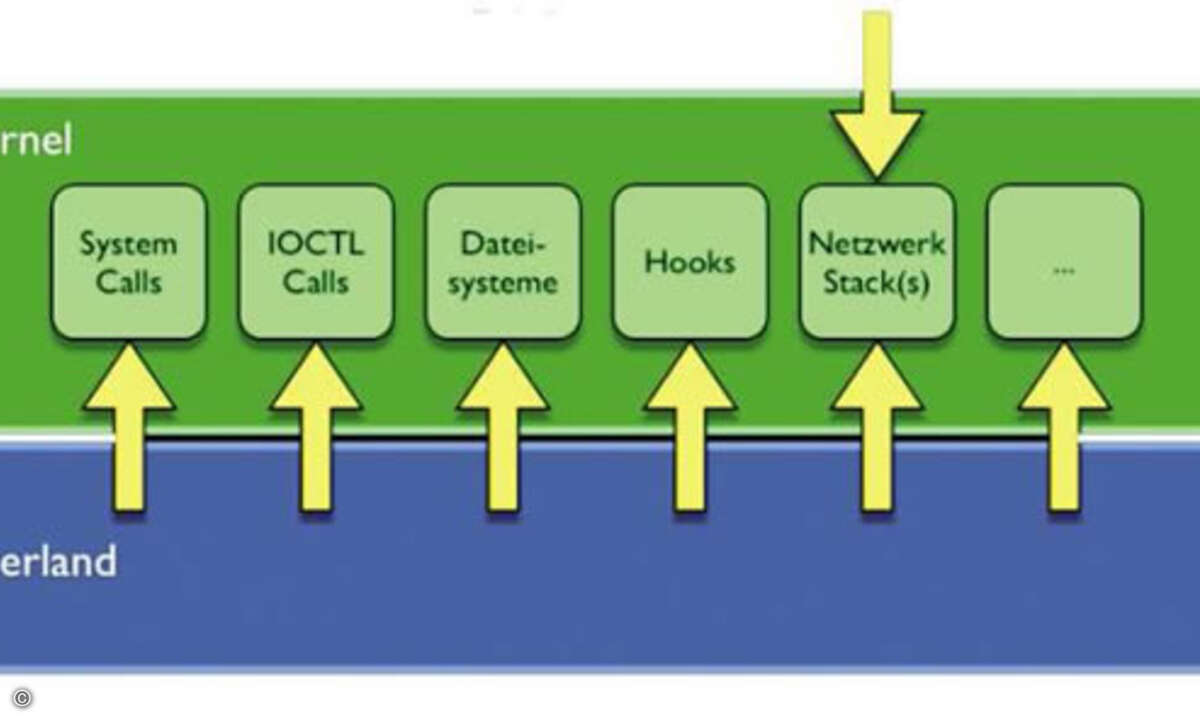

Schwachstellen im Kern Alle reden von IT-Sicherheit. Gemeint ist damit aber meist nur die Sicherheit im Anwendungsbereich. Das Ausnutzen von Schwachstellen in Betriebssystemkernen und die Kombination mit Anwendungsschwachstellen sind aber nur eine Frage der Zeit.

- Schwachstellen im Kern

- Tödlich für ein Server-Betriebssystem

»Wer in den Kern eines Betriebssystems eindringen und den Kern so manipulieren kann, dass dieser dann Schadcode ausführt, hat das ganze System im kriminellen Griff«, weiß Tobias Klein, Berater beim Heilbronner Sicherheitsspezialisten Cirosec. Klein geht davon aus, dass deshalb in Zukunft die Betriebssystemkerne vermehrt ins Visier der Computerkriminellen kommen, weil hier unvergleichbar mehr Privilegien usurpiert werden können als bei Angriffen auf Schwachstellen der Benutzerebene wie beispielsweise gegen Browser. Auch habe man die potenziellen Schwachstellen im Anwenderbereich mittlerweile einigermaßen im Griff, während das Gefahrenpotenzial von Schwachstellen im Betriebssystemkern gewaltig unterschätzt werde. »Schwachstellen im Betriebssystem sind nicht zuletzt deshalb besonders gefährlich, weil damit alle Sicherheitsinstrumente, die installiert sind, auf einen Schlag ausgehebelt werden können«, warnt der Cirosec-Spezialist.

Überlastangriff auf den Kernel

Tobias Klein hat allein im Jahr 2007 mehrere Schwachstellen unter anderen in den Betriebssystemen Sun Solaris, Mac OS X und Windows Vista gefunden, die zum Teil bis heute nicht behoben sind. Auf der Sicherheitskonferenz IT-Defense 2008 in Hamburg zeigte er einige wunde Punkte im Detail. Neben der Erweiterung der lokalen Rechte nutzte der Sicherheitsspezialist entsprechende Schwachstellen, um diverse Sicherheitsmechanismen, wie beispielsweise das in Solaris 10 eingeführte Zonenkonzept oder die obligatorische Treiber-Signierung unter Vista 64bit, komplett auszuhebeln. Dass auch Sicherheitssoftware selbst der Träger von Schwachstellen sein kann, wird oft verkannt, ist aber nichts Neues. Tobias Klein zeigte am Beispiel einer Schwachstelle des Security-Pakets von G Data, wie sich darüber ein Rootkit in den Betriebssystemkern laden lässt.