Übernahme der E-Mail-Infrastruktur

- Virenschutz als Angriffsvektor

- Parsing als wunder Punkt

- Übernahme der E-Mail-Infrastruktur

- Schutzmantel für die Virenschutz-Software

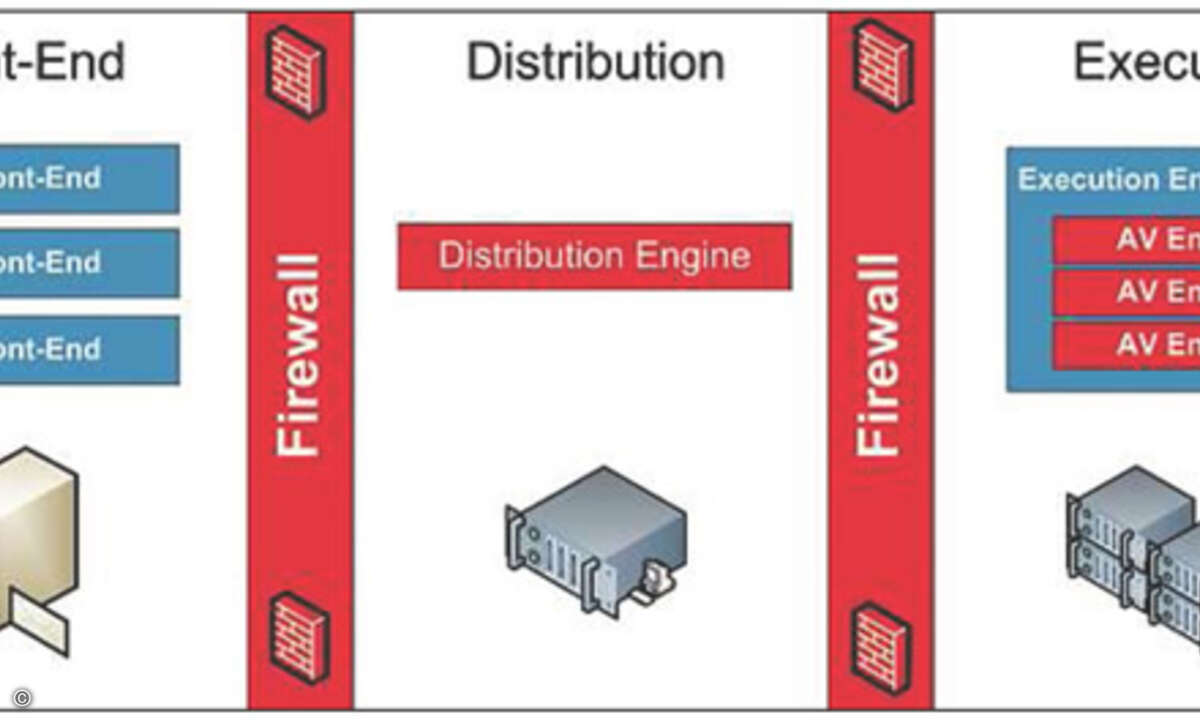

Da kritische Daten eines besonderen Schutzes bedürfen, ist AV-Software oftmals genau dort im Unternehmensnetzwerk platziert. Als eines der attraktivsten Angriffsziele gilt dabei die E-Mail-Infrastruktur. Denn E-Mails durchlaufen im Unternehmen in der Regel eine festgelegte Kette von Mailservern. Um die Erkennungsrate zu erhöhen, werden Virenscanner verschiedener Hersteller oftmals in Reihe geschaltet. Dies wird allgemein empfohlen und oft fälschlicherweise als »Verteidigung in der Tiefe« verstanden. Die Gefahr eines Angriffs auf die AV wächst jedoch proportional zur Anzahl der AV-Software und für den Angreifer wird es umso einfacher, je mehr Lösungen im Einsatz sind. So sind beispielsweise durch das Versenden einer E-Mail mit präpariertem ZIP-Anhang diverse Manipulationen an internen Systemen durchführbar, auf denen Virenschutz-Software installiert ist.