Übergreifende Netzverkehrssteuerung

Übergreifende Netzverkehrssteuerung Daten via Peer-to-Peer oder Skype zu senden, ist in. Doch wenn wertvolle Bandbreite belegt wird und die Sicherheit in Frage steht, ist Gegensteuern angesagt.

Wenn es darum geht, den Bandbreitenverbrauch der Nutzer zu kontrollieren, sind nicht zuletzt die Netzdienstleister gefordert. Während Unternehmen entsprechende interne Maßnahmen treffen können, müssen Dienstleister überlegen, wie sie eine Überwachung wirtschaftlich effizient gestalten. Ansonsten halten womöglich ungeschickte Kontrollmaßnahmen Teilnehmer davon ab, sich überhaupt einen Breitbandanschluss zuzulegen. Geräte, die den Peer-to-Peer-Verkehr kontrollieren, gibt es zuhauf. Sie verhindern zwar effektiv die negativen Auswirkungen übereifriger Nutzung, erweisen sich aber in der Praxis als völlig unflexibel, wenn es darum geht, andere lästige Probleme des Datenverkehrs zu lösen. Um beiden Anforderungen gerecht zu werden, empfehlen sich Lösungen zur inhaltsorientierten Steuerung. Vor einer vorschnellen Installation heißt es aber zunächst, die Herausforderungen zu definieren. Und dabei dreht sich alles um das Geld: Die Anforderungen lassen sich in vier Kategorien einteilen:

– Laufende Kosten für Bandbreiten

– Berechnung für alle Leistungen

– Erhaltung der Kundenzufriedenheit

– Laufende Kosten für Installationen

Und jede dieser vier kritischen Herausforderungen gestaltet sich darüber hinaus dynamisch, das heißt man muss immer auf unvorhergesehene Ereignisse gefasst sein, wie beispielsweise ein Blick auf die Sicherheitsproblematik zeigt.

Herausforderungen auf Kostenseite

So kann problematischer Datenverkehr von Denial-of-Service-Angriffen (DoS) auf Unternehmenskunden, von Bot-Nets auf verseuchten Nutzersystemen herrühren oder von freiwilligem beziehungsweise unfreiwilligem Filesharing durch die Benutzung eines Peer-to-Peer-Protokolls. Fakt ist, dass es heute viele Ursachen für die Vernichtung teurer Bandbreite gibt – die in erster Linie auf Sicherheitsprobleme zurückzuführen sind: Tendenz steigend. Ganz gleich, ob die negativen Auswirkungen als dauerhafte Überlastung oder als übermäßiger Datenverkehr auf den pauschal bezahlten Leitungen spürbar werden – große Bandbreiten, die nicht direkt von Vorteil für die Nutzer sind, sind Kosten, die es zu kontrollieren oder gar vollständig zu vermeiden gilt. Der Einsatz multifunktionaler Datenverkehrs- und Dateninhaltskontrollsysteme ermöglicht eine nutzerfreundliche Kontrolle von teurem und unerwünschtem Datenverkehr.

Herausforderungen der Rechnungslegung

In einer idealen Welt könnten Breitbandanbieter für jedes Bit, welches durch ihr Netz auf dem Weg zum Nutzer läuft, eine Gebühr erheben. Das bedeutet aber auch: Jeder Dienst, jeder Nutzer und jede Anwendung in seinem Netz muss vom Dienstleister wahrgenommen und verfolgt werden können. Und schließlich geht es um die Abrechnung. Was aber ist mit Diensten, die zwar durch das Netz des Service Providers laufen, aber von einem anderen Anbieter erbracht werden? Ohne eine entsprechende Serviceinfrastruktur, welche diese Nutzungsdaten zur Verfügung stellt, muss diese Klassifizierung und Verfolgung des Datenverkehrs im Netzwerk selbst vollzogen werden.

Kapitalkosten und Installation

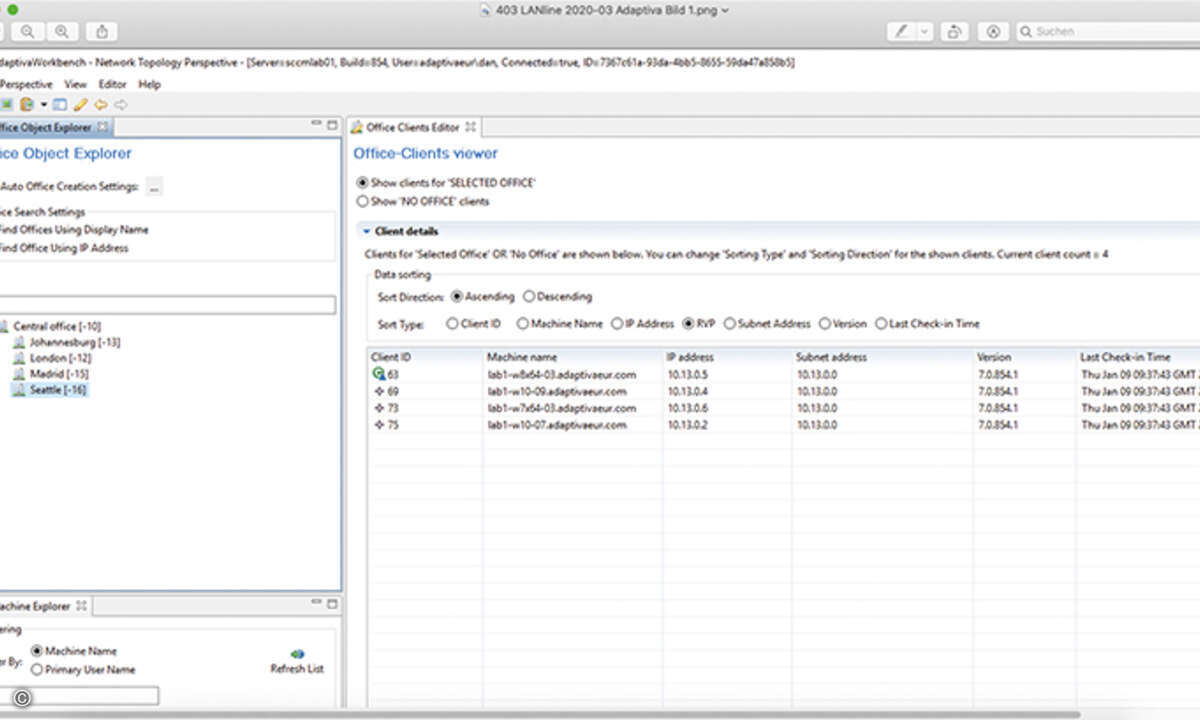

Service-Infrastruktur bedeutet: Jede Installation eines Geräts zieht eine regelrechte Flut an Folgetätigkeiten und Auswirkungen zur Inbetriebnahme und Einrichtung nach sich. Die Geräte benötigen Platz in den Serverschränken, belegen elektrische Anschlüsse und müssen ins Netzwerk eingebunden werden. Darüber bedarf es der Schulung des Bedienpersonals für die Installation und den Betrieb. Um den Betrieb dieser Geräte zu gewährleisten, müssen Ersatzteile bevorratet und Wartungspersonal vorgehalten werden. IT-Abteilungen haben sich ihre Arbeit drastisch vereinfacht, indem sie die Hard- und Software derart standardisiert haben, dass die Installation einer neuen Anwendung lediglich bedeutet, ein bekanntes System mit der aktuell herunter geladenen Software von einem zentralen Punkt aus zu aktivieren und zu steuern. Die Aufgaben des Bedienpersonals sind stark vereinfacht, die installierte Gerätschaft ist altbekannt und lediglich ein Satz von Ersatzteilen genügt, um Notfällen Herr zu werden. Heutige bestehende Mehrzweck-Netzwerk-Anwendungsserver können im Netz eingesetzt werden. Die Bediener profitieren von den gleichen Vorteilen, an die sich ihre Kollegen aus den Rechenzentren schon lange gewöhnt haben.

Herausforderungen (intelligent) annehmen

Auf Grund der geforderten Verarbeitungsgeschwindigkeiten und der starren Strukturen der Netzwerkstandards setzen die Geräte für Netzanwendungen meist auf Application Specific Integrated Circuit (ASIC) auf. Beispielsweise baut das Routing auf strukturierten Mengen von IP-Paketen auf. Dabei werden Quell- und Zieladresse sowie eine Tabelle mit Informationen, wie ein Paket verschickt werden soll, ausgetauscht. Dieses speziell für diesen Zweck erstellte, simple Verfahren ist der Hauptgrund für die explosionsartige Verbreitung von Netzwerken. Es ist heute so weit verbreitet, dass viele Netzwerk-Ingenieure und Entwickler ihre Lösungen auf die am Markt bereits vorhandenen Merkmale beschränken. Die Frage ist, ob diese Vorgehensweise im Zusammenhang mit konvergierenden IP-Netzwerkinfrastrukturen und den neuen, inhaltbasierten, fortschrittlichen IP-Anwendungen noch der kosteneffektivste Weg ist. Mit den sich ständig und schnell ändernden Protokollen stellt sich die weitere Frage, für wie lange eine in ihrer Funktion fixierte, spezialisierte Lösung überhaupt einsetzbar bleiben kann. Arbeitet das P2P-Gerät von heute mit den P2P-Protokollen von morgen überhaupt noch zusammen? Ist es sinnvoll, eine Anwendung für die Steuerung von P2P-Verkehr, eine weitere für das Filtern von Spyware, wieder eine andere gegen DoS-Angriffe und eine vierte für den Jugendschutz einzusetzen? In ihrer Funktion stark eingeschränkte, auf ganz bestimmte Funktionsbereich spezialisierte Geräte sind zu risikobehaftet in einer Ära, in welcher Funk-und Festnetzanwendungen mit allen möglichen Datenformen (Sprache,Text, Bewegtbilder) in einem einzigen Netzwerk zusammengefasst werden. Diese Geräte sind zu riskant im Hinblick auf wichtige Protokolle wie etwa das Session Initiation Protocol (SIP) – ein bei der IP-Telefonie zum Aufbau einer Kommunikationssitzung zwischen zwei und mehr Teilnehmern häufig angewandtes Protokoll. Nicht weniger kritisch sind Protokolle – etwa für Peer-to-Peer-Applikationen – die ständig ihre Signaturen ändern, um ihre Entdeckung und Steuerung gezielt zu verhindern.

Lösungen für differenzierte servicemodelle

Verschiedene Anbieter liefern eine flexible High-Speed-Plattform zur Verarbeitung von Datenpaketen und -inhalten, die vielfältige unterschiedliche Anwendungen parallel durchführen kann. Eher aufgebaut wie ein Computer als ein Netzwerkgerät, ist das System durch den Kunden programmierbar und ermöglicht es den Netzwerk-Ingenieuren, die Behandlung des Datenverkehrs und dessen Steuerung so zu gestalten, dass ein differenziertes Servicemodell möglich wird. Darüber hinaus kann das Gerät – wie ein Computer – mehrere Anwendungen parallel ausführen, was die Anzahl der notwendigen Geräte und deren Betriebskosten wesentlich reduziert. Schließlich sind die Systeme so leistungsstark, dass sie bis zu zehn GBit/s in einem Zwei-Höheneinheiten-Gehäuse verarbeiten können, was wiederum die Dienstanbieter in die Lage versetzt, netzwerkbasierte Kontrollmechanismen an den Ballungs- und Verbindungspunkten in ihren Netzen zu installieren – wiederum mit dem Effekt der Reduzierung von Geräten und Betriebskosten. Einige der Hauptfunktionen, um den beschriebenen Herausforderungen zu begegnen, sind:

– Multifunktionalität, Mehrzweckanwendung

– Vollständige Beobachtung aller Datenpakete

– Vollständige Erfassung der Nutzer- und Anwendungen

– Selektives abgreifen des Datenverkehrs und dessen Umadressierung

– Datenpakete neu schreiben – strukturierte Daten

– Datenpakete neu schreiben – unstrukturierte Daten

– Programmierbarkeit

– Für den Carriereinsatz geeignet

Gefragt sind Mehrzweck-Netzanwendungen

Durch Übernahme bewährter Verfahrensweisen aus der IT fordern vorausschauende Netzbetreiber heute Mehrzwecknetzanwendungen mit Verarbeitungskapazitäten, die ihnen die erforderliche Leistungsfähigkeit und Flexibilität geben. Dabei sollten notwendige Verfahrensweisen in ihren Netzen implementiert werden, die für den Netzbetrieb zukünftig essenziell sein werden – und dies ohne das Netzwerk oder das Betriebspersonal dadurch zu überlasten. Außerdem ist es wichtig, sicherzustellen, dass nicht zu viele Geräte mit zu limitierten Fähigkeiten zum Einsatz kommen. High-Speed-Plattformen stellen die fundamentalen Funktionen zur Verfügung, um allen Herausforderungen des Netzes hinsichtlich Verfahrensweisen und Verkehrsmanagement begegnen zu können, inklusive P2P-Steuerung, Verfügbarkeitsproblemen, VoIP-Steuerung und Kontrolle anderer Inhalte.

Paul Hoffmann ist geschäftsführender Gesellschafter von DATAKOM und Vorstand der GTEN AG.