Attribute statt Rollen

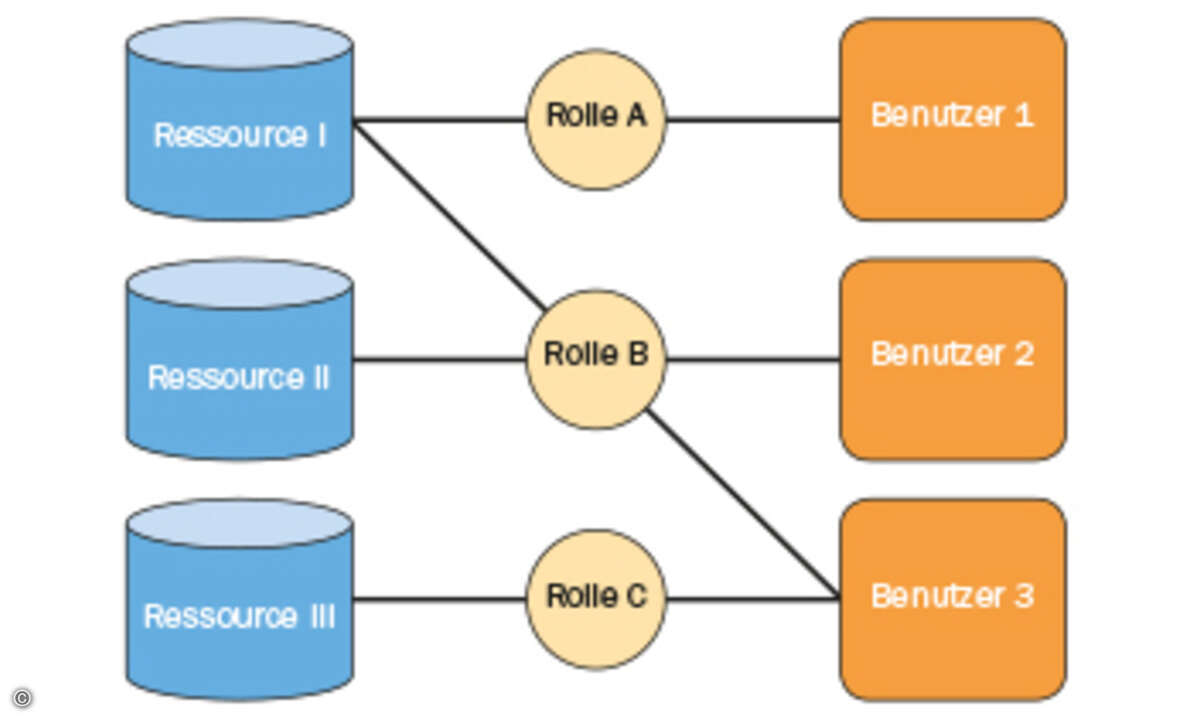

Angesichts neuer Herausforderungen im Identity-Management erweist sich die herkömmliche rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC) als zu starr. Die Orientierung an Attributen statt an Rollen (Attribute-Based Access Control, ABAC) ermöglicht dynamische Lösungen, die sicherer und effizienter sind.Früher war vielleicht nicht alles besser, aber doch viel einfacher und übersichtlicher. Beim Zugriff auf Unternehmensinformationen musste man eigentlich nur zwischen zwei Gruppen unterscheiden: diejenigen, die dazugehörten - und alle anderen. Wer ein Mitarbeiter war und das Zauberwort kannte, dem wurde Einlass gewährt, er war als berechtigter Nutzer identifiziert. Etwas komplizierter wurde es, als nicht mehr jeder Eingelassene berechtigt war, alles zu sehen, und erst recht, als man solche Unterschiede nicht mehr direkt an einzelnen Personen, sondern an deren Rollen und damit implizit an Funktionen in den Geschäftsprozessen knüpfte. Mit diesen Rollen kann eine Person an unterschiedlichen Berechtigungsprofilen teilhaben, und eine Rolle kann von einer anderen Rechte erben. Ein derartiges rollenbasiertes Berechtigungswesen ist in der Regel so komplex, dass es nur im Rahmen eines Identity-Managements effizient funktioniert. Aber wenigstens war noch immer klar, wer dazugehörte und wer nicht. Das hat sich in den letzten Jahren geändert: Digitalisierung, Cloud Computing und mobile Geräte haben alles noch unübersichtlicher gemacht. Schon das Drinnen und Draußen lässt sich heute nicht mehr so richtig abgrenzen: Da sind zum Beispiel Geschäftspartner, die bestimmte betriebliche Funktionen übernehmen und dafür einen entsprechenden Datenzugriff brauchen. Manche Dienstleister arbeiten sogar in den Räumen eines Unternehmens, sollen aber trotzdem nicht Zugang zu allen Informationen erhalten. Kunden wollen und sollen ebenfalls auf bestimmte Funktionen und Informationen zugreifen. Und dann sind da noch die Mitarbeiter, die unterwegs oder im Home Office arbeiten: Sie sin