Die Webanwendungen »be-WAF-fnen«

Die Webanwendungen »be-WAF-fnen« Kein Zweifel: die Web-Ökonomie hat Hochkonjunktur. Mag auch das Verkaufsambiente gegenüber dem Laden im Stadtzentrum virtuell anmuten, die Umsätze und Gewinne sind höchst real.

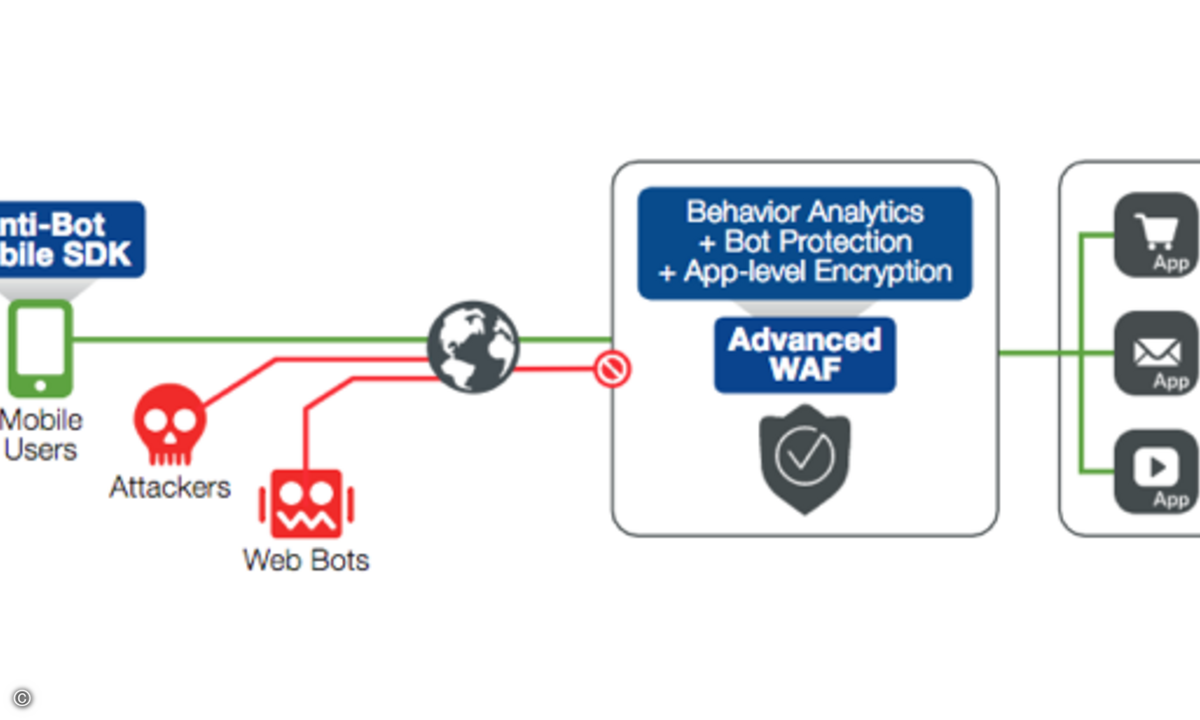

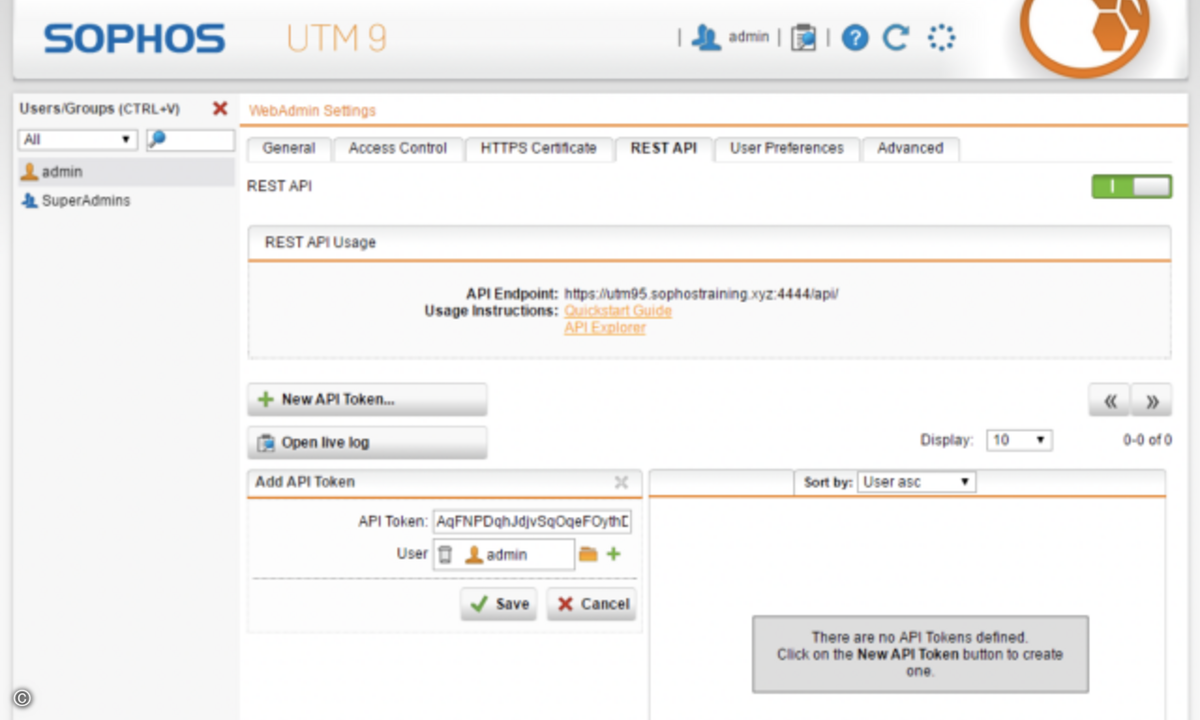

Vor deren Realisierung liegt allerdings der Programmierer-Schweiß der Tüchtigen. Der Wettbewerb unter den Webangeboten ist hart und nur die optimal aufgemachten, komfortabelsten und sichersten Webshops werden dauerhaft reüssieren. Die harte Konkurrenz um die beste Web-Optik und den besten Kundenservice macht den dahinter stehenden Programmieraufwand immer umfangreicher. Die Komplexität der Webanwendungen wächst unaufhörlich. Programmtechnische Collagen (»Mashups«) und andere »Composites« sind wahrscheinlich erst der Anfang. Schon haben die Gartner-Analysten, die um neue Schlagworte nie verlegen sind, die »weborientierte Architektur« ausgerufen. Das ist sicher derzeit nicht viel mehr als heiße Luft, aber auch an heißer Luft können sich Programmierer, die auf der Suche nach dem attraktivsten Webshop sind, schon mal die Finger verbrennen. Die Endkunden werden nämlich immer anspruchsvoller. Gleichzeitig werden die Fertigstellungsfristen für die Softwerker immer kürzer. Denn die Konkurrenz schläft ja nicht. Das Zusammenwirken der beiden gegenläufigen Parameter »hohe Komplexität« und »Zeitdruck« fördert nicht unbedingt die Qualität. Bei vielen Webanwendungen wird zudem die Qualitätskontrolle in Form von Code-Überprüfungen eher lax gehandhabt. Oftmals werden die Kosten für die durchaus heute vorhandenen automatisierten Testwerkzeuge gescheut. Freilich wird man auch mit dem leistungsfähigsten Prüfwerkzeug keine Webanwendung hinkriegen, die völlig unangreifbar ist (was natürlich nicht heißt, dass man das Prüfen gleich ganz lassen soll). In dieser Situation bieten sich die sogenannten »Web Application Firewalls« (WAF) an, die bekannte und möglichst auch unbekannte Angriffe auf Webanwendungen abfangen. Die technischen Methoden dieser Filtersysteme sind mittlerweile sehr vielfältig (siehe Seite 10 ff). Kein Verfahren kann indes alle möglichen Angriffe vereiteln, manche Ansätze mögen in bestimmten Konstellationen sogar mehr Ärger als Hilfe bringen. Mehr noch als bei anderen IT-Produkten sind deshalb längere Tests mit mehreren Produkten unerlässlich. Nur so kann eine Lösung gefunden werden, die möglichst gut mit der jeweiligen Webanwendung zusammenspielt.

Jürgen Höfling juergen.hoefling@informationweek.de