Generationswechsel im Internet

Sicherheit unter IPv6 – Die Beseitigungeiner ganzen Reihe von Problemenverspricht die Einführung der neuen Versiondes Internet-Potokolls.

Das Internet hat sich in den vergangenen Jahrenvon einem reinen Datennetzwerk zu einerMulti-Service-Plattform entwickelt. NeueKommunikationsbeziehungen reichen von Multimedia-Anwendungen über Peer-to-Peer (P2P)bis hin zu mobilen, kabellosen Technologien.Daherrückt im Zeitalter persönlicher und mobilerEndgeräte mit dauerhafter Internet-Anbindungdas Protokoll IPv6 wieder ins Blickfeld desInteresses von Anwendern und Anbietern.

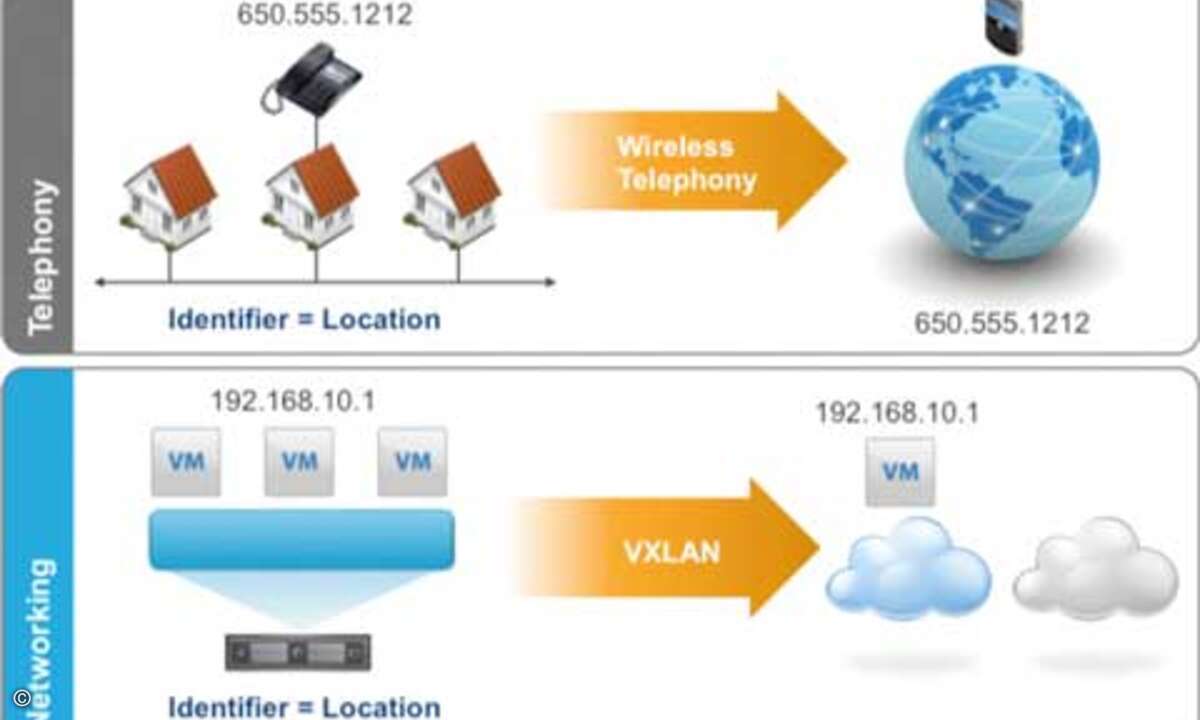

Die neue Generation der aktuellen Version 4soll den steigenden Anforderungen und dem rasantenWachstum des Internets gerecht werden.Mit IPv6 sollen ganz neue, flexiblere Strukturenzur Verbindung der Knotenpunkte untereinanderrealisiert werden. Die vorhandene Adressknappheitunter IPv4 wird mit IPv6 der Vergangenheitangehören. Die heute weit verbreiteteTechnologie des Network-Address-Transalation,kurz NAT, wird genauso verschwindenwie Classless-Inter-Domain-Routing, CIDR.

IPv6 baut auf 128-Bit-Adressen auf, das istviermal so viel wie heute unter IPv4, das mit32-Bit-Adressen arbeitet. Das bedeutet, dass IPv6in der Lage ist, die unvorstellbare Anzahl von665 570 793 348 866 943 898 599 Adressen/qmErdoberfläche bereitzustellen.

Die Angst vor einem Mangel an Adressenist nicht unbegründet. Denn der Adressraumdes jetzigen Internet-Protokolls IPv4 ist höchstunterschiedlich verteilt. So besitzt etwa dasMassachusetts Institute of Technology (MIT)in Cambridge/USA ein Netz, in dem sich mitrund 16 Millionen Rechnern mehr Adressenansprechen lassen als in ganz China. Doch imWeb sind gerade 90000 vom MIT verwendeteAdressen zu identifizieren. Bei linearer Fortschreibungder Vergabepraxis für die restlichen IP-Adressen sind Engpässe daher in wenigenJahren vorgezeichnet.

Aber wie mit jeder neuen Technologie kommtauch hier die Frage nach Sicherheit auf. WarIPv4 ursprünglich nur zum einfachen Datenaustauschentwickelt worden, besitzt IPv6von Anfang an Sicherheitsfunktionalitäten, dieheutzutage elementar wichtig sind.

Sicherheitsfunktionalitäten unter IPv6

IPv6 wurde im Jahre 1994 als Standard verabschiedet.Es hat die Grundfunktionen von IPv4beibehalten, aber zukunftssichere Neuerungenimplementiert, um den gestiegenen Anforderungengerecht zu werden. Um die grundsätzlichenVorteile von IPv6 in Bezug auf Sicherheitzu verstehen, ist es wichtig, das Protokoll näherzu betrachten.Prinzipiell besteht ein IPv6-Datengramm ausdem Basis-Header gefolgt von den optionalenZusatz-Headern und den Nutzdaten.Der IPv6-Basis-Header ist doppelt so groß wie der IPv4-Header. Der IPv6-Basis-Header enthält wenigerFelder als der IPv4-Header, dafür ist aberdie Adressgröße für die Quell- und Zieladressevon bisher 32 Bit auf nunmehr 128 Bit erweitertworden.

Die so genannte Reconnaissance, also das Überprüfender Ziele und die Erkennung der Schwachstellenbeispielsweise durch Scanning-Verfahrenwird durch den erhöhten Adressraum extremerschwert. Da die Subnetzgröße von 28 auf 264erhöht wird, erhöht sich gleichzeitig die Anzahlder zu sendenden Probes von 256 auf theoretisch264, um ein komplettes Subnetz zu scannen. Gleichzeitig besitzt IPv6 jedoch durch das Hinzufügenvon neuen Multicast- und Anycast-Adressen neue Schwachstellen. Wichtige Komponentenwie Router oder DHCP-Server werdenmit Well-Known-Adressen nach RFC 2375 angesprochen.

Anycasts nach RFC 2373 dienen derVerständigung der Router untereinander.Damitkönnen durch einfache Flooding-Attacken dieseSysteme theoretisch lahm gelegt werden. Es istdaher wichtig, diese Adressen durch entsprechendeSicherheitsverfahren wie Filtertechnologienan der Firewall oder am Zugangspunkt zumNetzwerk sowie durch Intrusion-Detection-Lösungenfür IPV6 besonders zu schützen.

Zugangskontrolle bei IP

IPv4-Stacks haben von Natur aus keine Implementierungzur Zugangskontrolle, um die Verbindungvon und zu bestimmten Hosts zu steuern.Firewalls,Access-Control-Listen auf Routernoder zusätzliche Anwendungen wie Personal-Firewalls auf den Endsystemen müssen diesbereitstellen. Prinzipiell gilt dies auch für IPv6.

Jedoch kann unter IPv6 das Endsystem mehrereAdressen besitzen. Für das lokale Subnetz »linklocal address«, innerhalb der Organisation »sitelocal address« und für das Internet eine »globalunicast address«. Damit lassen sich durch intelligenteRouting-Konfigurationen die Zugängezu den einzelnen Host gezielt steuern.

Erweiterungs-Header

Die wichtigste Erweiterung bei IPv6 im Vergleichzu IPv4 ist das Konzept der Erweiterungs-Header,um eine effiziente Datenübertragung undeine Erweiterung des Protokolls zu ermöglichen.Der Basis-Header enthält nur Felder, die unbedingtfür die Übermittlung eines Datengrammsnotwendig sind. Erfordert die Übertragungweitere Optionen, so können diese über einenErweiterungs-Header angegeben werden. IPv6sieht vor, dass einige Merkmale des Protokollsnur gezielt benutzt werden.Ein gutes Beispiel isthier die Fragmentierung von Datengrammen.

Obwohl viele IPv4-Datengramme nicht fragmentiertwerden müssen, enthält der IPv4-Header Felder für die Fragmentierung. IPv6gliedert die Felder für die Fragmentierung in einenseparaten Header aus, der wirklich nur dannverwendet wird, wenn das Datengramm tatsächlichfragmentiert werden muss. Dies ist beiIPv6 höchst selten, da hier in der Regel mittelsPath-MTU-Discovery (RFC 1981) die maximalePaketgröße via ICMPv6 ausgehandelt wird.

Daher sollte die IPv6-Fragmentierung nur genutztwerden, wenn die Anwendungen nicht ihrePaketgrößen individuell adaptieren können.Ein weiterer wesentlicher Vorteil des Konzeptsder Erweiterungs-Header ist die Erweiterung des Protokolls um neue Funktionen. Es genügt, fürdas Feld »Next Header« einen neuen Typ undein neues Header-Format zu definieren. IPv4 erforderthierzu eine vollständige Änderung desHeaders. Derzeit sind sechs optionale Erweiterungs-Header definiert. Werden mehrere Erweiterungs-Header verwendet, so ist es erforderlich,sie in einer festen Reihenfolge anzugeben.Aus Sicherheitsaspekten sind zwei Erweiterungs-Header interessant, die eine Integritätder Daten bereitstellen.

Authentisierung

Mit Hilfe des Authentication-Headers ist es möglich,die Echtheit eines Paketes zu überprüfen sowiedie Unversehrtheit der Daten während ihrerÜbertragung zu garantieren.Mit Hilfe einerSequenznummer kann sich der Empfänger vorAngriffen schützen, die aus einer mehrmaligenWiederholung des selben Paketes hervorgehenkönnen. Der Authentication-Header (AH) ist dabeiidentisch mit dem von IPv4 unter der Nutzungvon IPSec. Bei der Anwendung der Au-thentisierung wird zwischen zwei Verfahrenunterschieden, dem Transportmodus und demTunnelmodus.

Der Encapsulating-Security-Payload-Header(ESP) wird verwendet, um vertrauliche Datenzu verschlüsseln und ihre Unversehrtheit zu garantieren.Außerdem bietet ESP einen wirksamenSchutz vor so genannten Data-Replay-Attacken.

Wie auch bei der Authentisierung unterscheidetman bei der Anwendung der Verschlüsselungzwischen dem Transportmodus unddem Tunnelmodus. Die erste Variante wird beider Kommunikation zwischen zwei Rechnernverwendet. Im Normalfall geht man hier davonaus, dass sich die Rechner nicht kennen beziehungsweisekeine gültigen Keys für eine Verbindungbesitzen. Es muss daher von einemTrust-Center von beiden Rechnern ein One-Session-Key angefordert werden,welcher dann füreine begrenzte Zeit Gültigkeit hat.

Der IP-Header selbst bleibt beim Transportmodusunverschlüsselt, so dass Hacker Informationendarüber erhalten können, wohin einRechner Verbindungen aufbaut und wann er wieviel Daten sendet. Zur Verbindung von zwei Firmennetzenüber öffentliche Leitungen bietet sichdaher der Tunnelmodus an.Hier ist nach außenhin nur die Kommunikation der beiden Routersichtbar,weitere Informationen werden nicht nachaußen bekannt. Sollte bei der Übertragung derAH-Header ausschließlich genutzt werden, sindIPv6 fähige Firewalls sogar in der Lage, die höherenSchichten im Datenpaket zu überprüfen undsomit Pakete zu sperren oder frei zu schalten.

ICMP-Messages

ICMPv6 ist integraler Bestandteil innerhalb IPv6.Es wird zum Beispiel für die Auto-Configuration-Funktion innerhalb IPv6 genutzt, bei dem die Clients automatisch eine IPv6-Adresse beziehen.Auch das Neighbour-Discovery läuft übereinen bestimmten Typ innerhalb ICMPv6.VieleFirewalls filtern jedoch die ICMP-Messages,teilweise wird diese Art des Verkehrs auch komplettgeblockt.Unter IPv6 ist es aber wichtig, dassbestimmte Typen unbedingt zugelassen werden.Daher müssen beim Ausrollen von IPv6 zwangsläufigdie Firewalls mit betrachtet werden.

Es muss zudem auch sichergestellt werden, dasskeine unerlaubten ICMP-Messages vom Zugangspunktzur Infrastruktur geschickt werden.DHCP- und DNS-Server sind meistens bekanntund befinden sich inneren des Netzes. Daher könnendiese Pakettypen auch am Zugangspunktherausgefiltert werden,wie es Enterasys im Rahmender Secure-Networks-Architektur macht.

Diese Arten der Attacken haben prinzipiellzwei Ziele. Erstens wollen Angreifer durch Fragmentierungder Pakete den Sicherheitsüberprüfungeneiner Stateful-Firewall oder eines IDSaus dem Weg gehen. Zweitens kann durch gezielteManipulation des Headers das Netzwerkan sich angegriffen werden. Laut RFC 2400 darfdie minimale Paketlänge 1280 Octets nicht unterschreiten.Somit können Endsysteme,Router undFirewall kleinere Pakete theoretisch verwerfen.

IPv6-fähige Firewalls können zudem die fragmentiertenPakete (Out-of-Sequence-Fragments)wieder zusammensetzen und danach überACLs die Pakete überprüfen.Smurf-Attacken sind typischerweise Broadcast-Attacken, um eine ICMP »echo-request«-Nachrichtmit einem Subnetz-Broadcast als Ziel undeiner gefälschten IP-Adresse als Quelle zu schicken.

Alle Endsysteme im Subnetz werden antwortenund dem »Opfer«- Endsystem ein »echorequest« schicken. Somit kann es zu einer Denial-of-Service-Attacke kommen.Innerhalb vonIPv6 gibt es das Konzept von Broadcasts nichtmehr. In RFC 2463 wird definiert, dass keinICMPv6-Request als Antwort erzeugt wird,wenneine IPv6-Multicast-Destination-Adresse odereine Link-Layer-Multicast-Adresse als direkteAnfrage kommt. Damit sind Smurf-Attacken indieser Form unter IPv6 nicht vorhanden.

IP bleibt IP

Es bleibt festzuhalten, dass sowohl IPv6 als auchIPv4 reine Transport-Protokolle sind.Attacken,die auf höheren Ebenen wie Buffer-Overflow oderAngriffe aufWeb-Applikationen sind bei beidenIP-Varianten möglich. IKE aus der IPSec-Protokollsuiteoder auch IEEE 802.1X sind als weitereSicherheitsmechanismen unumgehbar,um zukünftigAttacken wie Flooding und Man-in-the-Middle zu verhindern oder die Erkennung undEntfernung von »Rogue Devices« zu ermöglichen.

Fazit

IPv6 kommt.Wie schell die neue Technologie Verbreitungfinden wird, ist heute schwer vorauszusagen.Die Geschichte zeigt jedoch, dass der Marktimmer wieder Unerwartetes produziert.Und dassetwas, was gestern noch unvorstellbar war, heuteallgegenwärtig und nicht mehr wegzudenkenist. Anfangs der 80er Jahre war man überzeugt,dass es nie soweit kommen würde, dass ManagerPCs auf dem Tisch haben.Anfangs der 90er Jahrewar man überzeugt, dass es nie soweit kommenwürde, dass die Leute flächendeckend mitmobilen Telefonen ausgerüstet sein würden – werwollte auch gerne ein nähmaschinenformatigesGerät herumschleppen.Und wer hätte anfangs der90er Jahre den Erfolg von SMS und die darausentstehenden Umsätze vorausgesagt? Unternehmenwie Enterasys stellen heute bereits Produktezur Verfügung, die IPv6-fähig sind.Zudem werdeninnerhalb der Secure-Networks-Architekturerweiterte Sicherheitsfunktionalitäten unterstützt,die eine sichere und effektive Einführungvon IPv6 ermöglichen.

Andreas Seum,

Director of Technology,

Office of the CTO, Enterasys