Hyper-Connected = Hyper-Vulnerable

Mit dem Ausbau von 6G-Netzen, der zunehmenden Vernetzung durch IoT und dem Einsatz satellitenbasierter Kommunikation steigen auch die Risiken für Unternehmen. Die wachsende Anzahl vernetzter Geräte erweitert die digitale Angriffsfläche erheblich – insbesondere in kritischen Infrastrukturen, Industrieanlagen und der urbanen Infrastruktur.

Die zunehmende Verbreitung von IoT-Geräten und der bevorstehende Ausbau von 6G-Netzwerken schaffen eine neue Dimension der Herausforderung für die Cybersicherheit. Schon heute sind weltweit Milliarden von IoT-Geräten im Einsatz. Schätzungen zufolge sind es derzeit rund 20 Milliarden Geräte. Prognosen zufolge wird sich diese Zahl bis 2030 auf 50 bis 100 Milliarden und bis 2040 sogar auf eine Billion erhöhen. Kurzum: Das „Internet of Things“ war nur der Anfang. Die Zukunft mit 6G, Satelliteninternet und Edge-Computing treibt die Hyperkonnektivität in bisher unvorstellbare Höhen – und mit jeder neuen Verbindung wächst auch die potenzielle Angriffsfläche.

Science-Fiction? Keineswegs! Die Bedrohung ist real

Ein realitätsnahes Szenario: Ein Hacker verschafft sich Zugang zum Gebäudemanagementsystem eines Smart Buildings und manipuliert Klima-, Licht- oder Aufzugsanlagen. Die Folge sind Störungen oder sogar Sicherheitskrisen auf städtischer Ebene, die durch einen einzigen digitalen Angriff ausgelöst wurden. Ähnliches gilt für Industrieanlagen: Angreifer könnten über vernetzte Sensoren oder Steuerungen Maschinen lahmlegen oder sogar physisch beschädigen. Jede Verbindung ist auch eine Verantwortung und ein potenzielles Einfallstor.

Was bedeutet Hyperkonnektivität konkret?

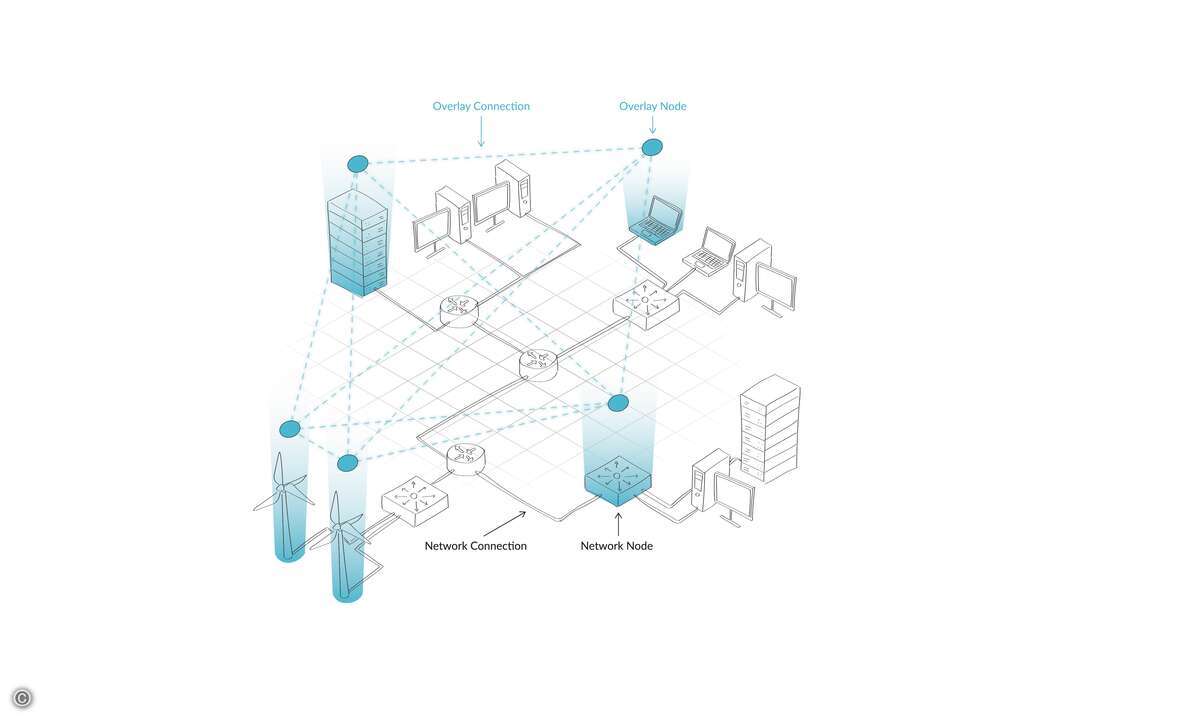

Der Begriff „Hyperkonnektivität“ steht nicht für Buzzword-Bingo, sondern beschreibt die Realität eines allumfassend vernetzten Alltags. Drei Technologien treiben diese Entwicklung massiv voran:

- 5G/6G-Mobilfunknetze mit extrem hoher Bandbreite und Geräte-Dichte

- IoT in allen Lebens- und Arbeitsbereichen, von Smart Homes bis zur Industrie 4.0

- nicht-terrestrische Netzwerke wie satellitenbasierte Internetdienste

Diese Technologien schaffen ein dichtes Geflecht von Verbindungen in Fahrzeugen, Maschinen, Städten und Geräten aller Art. Doch mit jedem neuen Endpunkt entstehen auch neue Sicherheitslücken.

Neue Geräteklassen, neue Angriffsflächen

Mit jeder neuen Verbindung entstehen auch neue Risiken. Das wird besonders bei vernetzten Fahrzeugen deutlich: Moderne Autos sind rollende Computer, die mit Sensoren, Software und drahtlosen Schnittstellen ausgestattet sind. Das bringt zwar Komfort, macht die Fahrzeuge aber auch anfällig für Angriffe. So entdeckten Sicherheitsforscher etwa Schwachstellen in Kia- und Subaru-Modellen, über die sich die Fahrzeuge potenziell fernsteuern ließen. Der wirtschaftliche Schaden ist enorm: Die Automobilbranche verzeichnet bereits Verluste in Höhe von über 22 Milliarden US-Dollar durch Cyberangriffe.

Auch Industrieanlagen sind zunehmend betroffen. Zwar sorgen IoT-Sensoren, RFID-Tags und cloudbasierte Steuerungen für mehr Effizienz, doch viele Systeme wurden ohne ausreichende Sicherheitskonzepte entwickelt. Es fehlen grundlegende Schutzmechanismen, wodurch sie zu einem Einfallstor für gezielte Angriffe, Erpressung oder Sabotage werden.

Ein weiteres Risikofeld sind Smart Cities. Immer mehr Elemente der öffentlichen Infrastruktur – von Verkehrssystemen und Stromnetzen bis hin zur Gebäudeleittechnik und Aufzügen – werden digital vernetzt, oft jedoch ohne durchdachte Absicherung. Schon eine manipulierte Ampelsteuerung oder ein gehackter Wasserpumpen-Controller könnte im Extremfall ganze Stadtteile lahmlegen. Die vernetzte Zukunft bietet enorme Chancen – aber nur, wenn Sicherheit von Anfang an mitgedacht wird. Andernfalls wird jeder Fortschritt auch zum potenziellen Einfallstor.

Je mehr Geräte, desto mehr Schwachstellen.

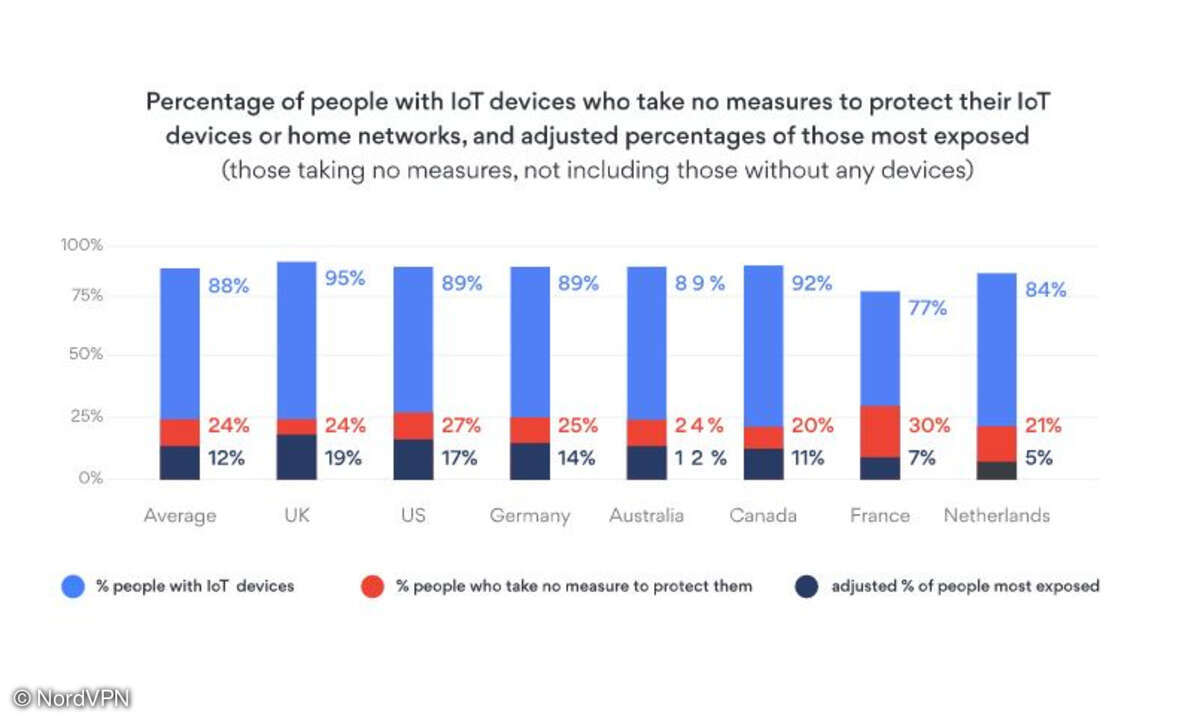

Studien zeigen, dass viele IoT-Geräte nach wie vor ohne robuste Sicherheitsvorkehrungen ausgeliefert werden. Ein McKinsey-Bericht kam zu dem Ergebnis, dass Nutzer nur wenig Vertrauen in die Sicherheit ihrer IoT-Geräte haben. Mit 6G, das theoretisch bis zu zehn Millionen Geräte pro Quadratkilometer vernetzen kann, wächst die Gefahr zudem exponentiell. Die Bedrohungen sind keine Zukunftsmusik, sondern längst Realität. Einige Beispiele:

- Supply-Chain-Angriffe: Die hochgradig vernetzten Lieferketten moderner Unternehmen sind ein beliebtes Ziel. Angreifer schleusen sich über Drittanbieter oder manipulierte Firmware-Updates ein. Laut ENISA hat sich die Zahl dieser Angriffe zwischen 2020 und 2021 vervierfacht und bleibt auf hohem Niveau.

- Ransomware über Edge-Geräte: Immer häufiger gelangen Erpressertrojaner über IoT-Geräte ins Netzwerk. Ein prominenter Fall ereignete sich im Jahr 2022, als ein globaler Automobilzulieferer lahmgelegt wurde, nachdem Ransomware über ein vernetztes Gerät eingeschleust worden war. Die Folge waren Stillstand in der Produktion und Millionenverluste.

- Zero-Day-Exploits in Altsystemen: Viele Industrie- und Gebäudeautomationssysteme wurden vor Jahren installiert und seitdem kaum gepflegt. Neue, unentdeckte Schwachstellen (Zero Days) bleiben oft über Monate hinweg ausgenutzt. So wurden beispielsweise 2024/2025 kritische Lücken in HLK-Systemen und Steuerungen bekannt, die Angreifern Fernzugriff erlaubten.

- IoT-Malware wird immer häufiger eingesetzt: Es wurde festgestellt, dass es zu einem rasanten Anstieg von Angriffen auf IoT-Geräte kam. Allein im ersten Halbjahr 2023 wurden 37 Prozent mehr Vorfälle gemeldet. Botnetze aus gekaperten Kameras, Routern oder Sensoren starten bereits massive DDoS-Angriffe.

Sicherheitsstrategien für das Zeitalter der Hyperkonnektivität

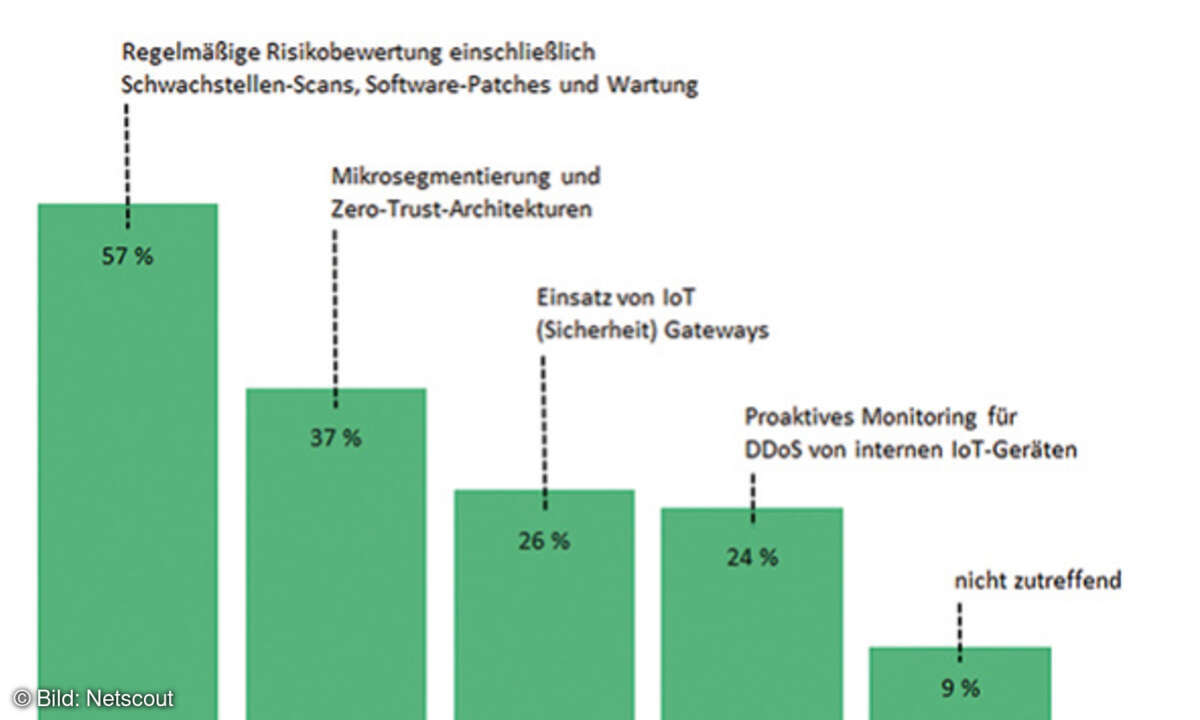

Mit der wachsenden Zahl vernetzter Geräte nehmen auch die Angriffsflächen rasant zu. Klassische Schutzmechanismen reichen nicht mehr aus. Gefragt ist ein mehrschichtiger, proaktiver Sicherheitsansatz, der Automatisierung mit menschlicher Expertise kombiniert. Im Fokus stehen drei Strategien:

- Edge Hardening: Sicherheit muss direkt im Gerätedesign verankert sein, beispielsweise durch verschlüsselte Kommunikation, Secure Boot, Firmware-Updates und Hardware-Root-of-Trust. IoT- und Steuergeräte dürfen keine nachträglichen Schwachstellen aufweisen.

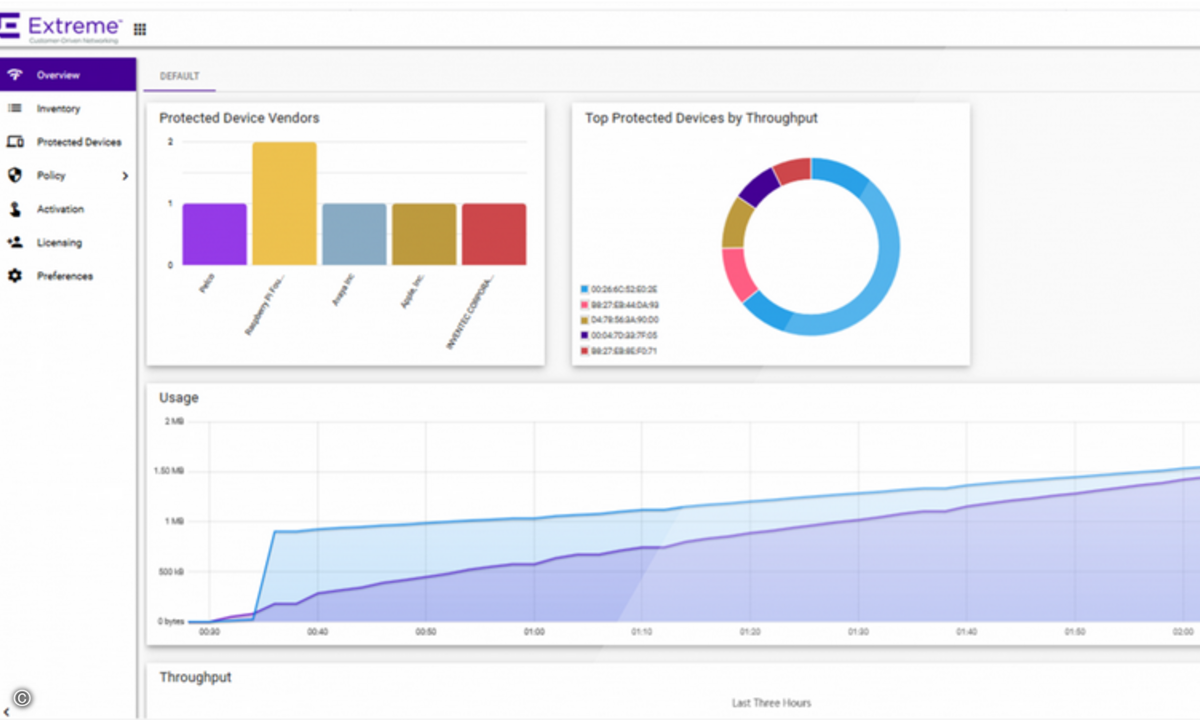

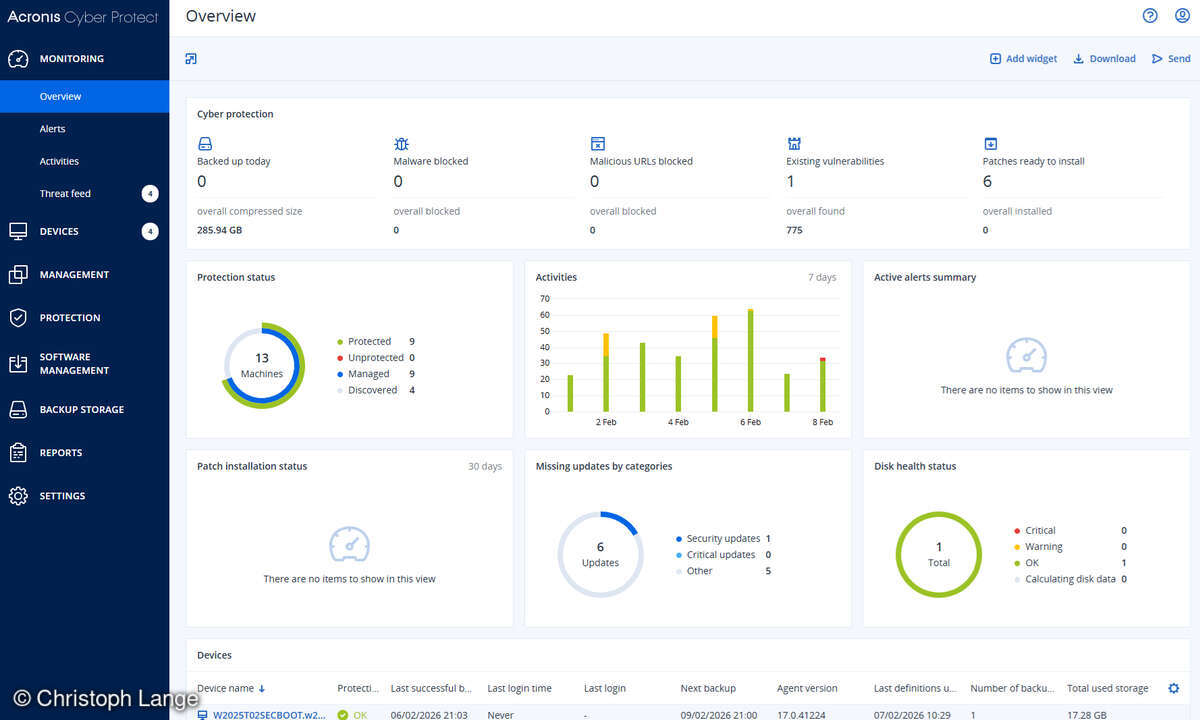

- Kontinuierliche Netzwerküberwachung (NDR): KI-basierte Systeme analysieren das Netzwerkverhalten in Echtzeit und erkennen Anomalien wie ungewöhnliche Datenflüsse oder unautorisierte Steuerbefehle. Dies ist entscheidend für eine schnelle Reaktion bei Angriffen.

- Zero Trust & Microsegmentation: Keine Verbindung wird automatisch vertraut. Jeder Zugriff wird authentifiziert, jede Netzwerkzone strikt isoliert. So bleibt ein Angriff lokal begrenzt und der Schaden unter Kontrolle.

Sicherheit muss von Anfang an berücksichtigt werden, denn nur so lassen sich Systeme in einer hypervernetzten Welt effektiv schützen.

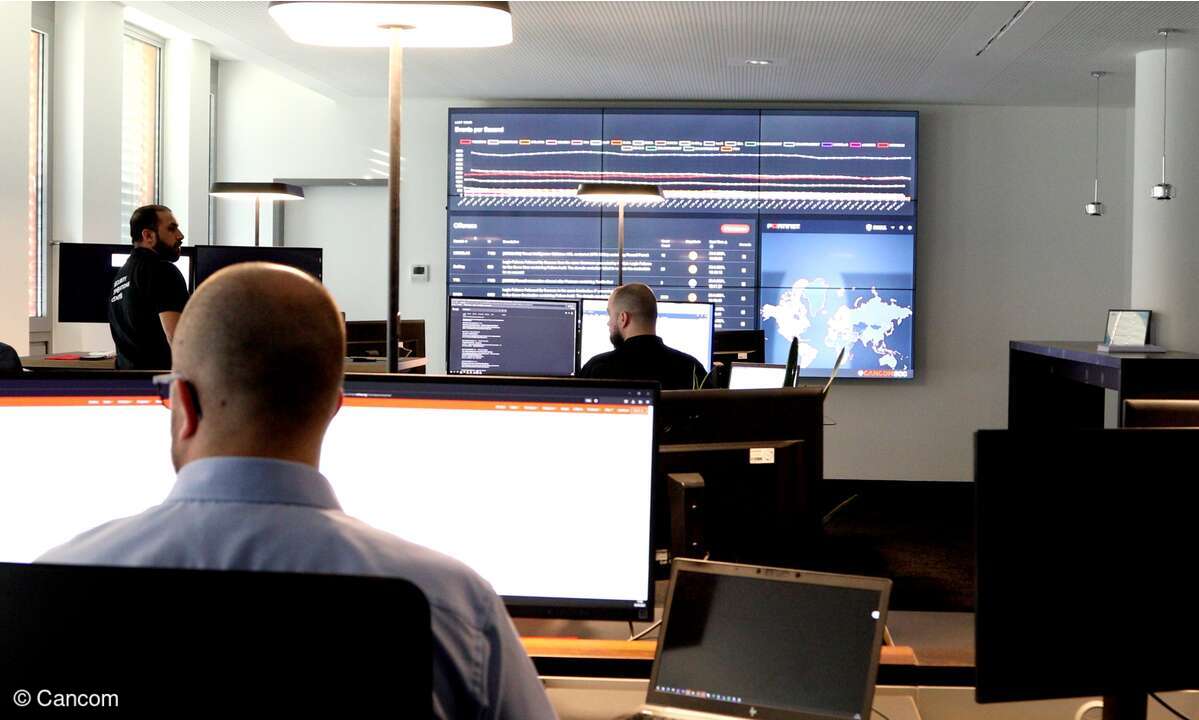

Sicherheit braucht Kontext

Angesichts der enormen Datenmengen und der hohen Geschwindigkeit moderner Angriffe ist Automatisierung unverzichtbar. Doch Technologie allein reicht nicht aus. Erst die Kombination aus leistungsstarken KI-Systemen und erfahrenen Sicherheitsanalysten ermöglicht eine wirksame Verteidigung. Denn nur Menschen mit Branchenkenntnissen können das, was eine Maschine als Anomalie identifiziert, priorisieren, bewerten und in einen Kontext einordnen. Die Zeiten von „Installieren und vergessen“ sind vorbei.

Anbieter zum Thema