Neuer Angriff gegen WLAN-Schutz durch WPA

Nach zwei Forschern der TU Darmstadt haben nun zwei japanische Forscher einen weiteren praktikablen Angriff auf den WLAN-Schutz WPA entwickelt. Ihr Angriff basiert zwar auf der Vorarbeit ihrer deutschen Kollegen, erlaubt allerdings Angriffe auf deutlich mehr WLANs, da er auch ohne QoS funktioniert.

- Neuer Angriff gegen WLAN-Schutz durch WPA

- Unterbrechung unter einer Minute

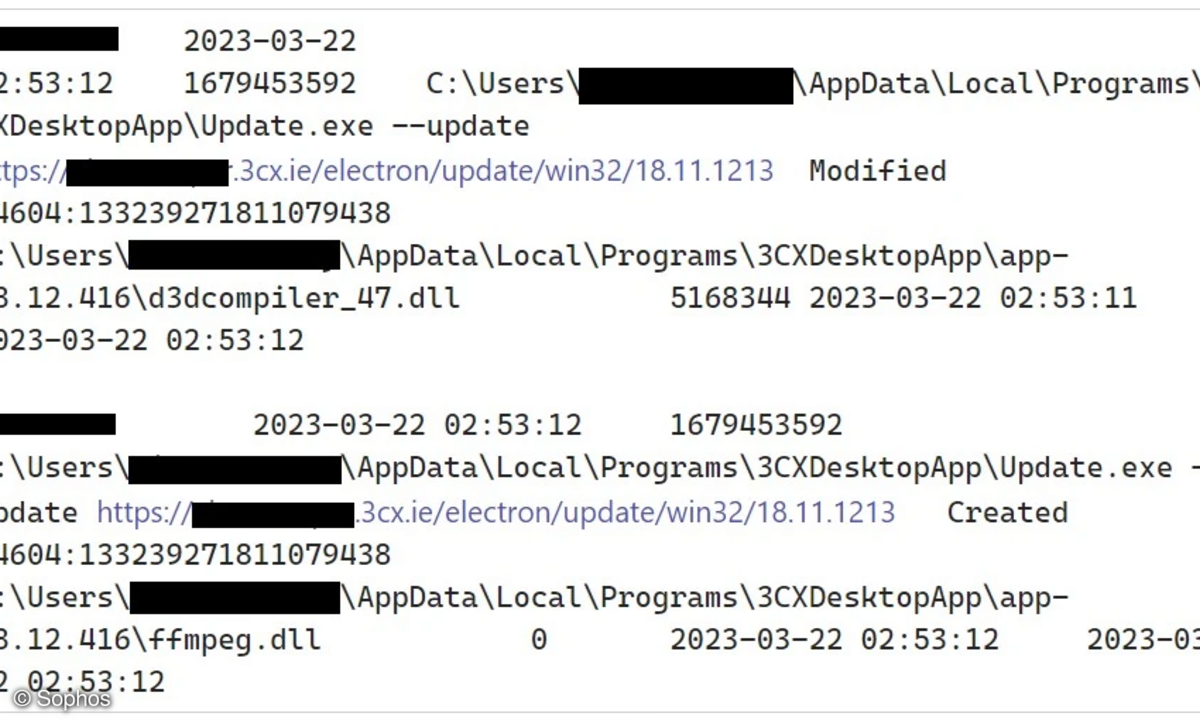

In Zeiten zunehmender mobiler Arbeit und WLANs ist funktionierende Verschlüsselung essenziell, um zu vermeiden, dass die Kommunikation abgehört werden kann. Da etwa der WEP-Schutz zu leicht zu knacken war, wurde inzwischen WPA (Wi-Fi-Protected-Access) eingeführt. Dennoch hatten bereits Ende 2008 zwei Forscher der TU Darmstadt auch erstmals einen erfolgreichen Angriff auf den WLAN-Schutz WPA TKIP (Temporal-Key-Integrity-Protocol) entdeckt und dokumentiert (InformationWeek berichtete). Allerdings musste bei der Methode von M. Beck und E. Tews QoS auf der Basis von 802.11e im WLAN, damit die Attacke durchgeführt werden konnte. Jetzt haben zwei japanische Kollegen die Methode aber so weiterentwickelt, dass sie auch ohne die Einschränkung aktivierten QoS-Dienst und 11e erfolgreich durchgeführt werden kann. Damit lässt sie sich nahezu uneingeschränkt gegen alle WPA TKIP-geschützten WLANs einsetzen. Lediglich Wireless-LANs mit WPA-AES bleiben für Angreifer außen vor.

In ihrem Whitepaper »A Practical Message Falsification Attack on WPA« beschreiben die Forscher Thoshihiro Ohigashi von der Hiroshima University und Masakatu Morii von der Kobe University im Detail, wie sich der WPA-Schutz aushebeln lässt. Den praktischen Nachweis des Angriffs wollen die Forscher in den nächsten Wochen führen.