Spinnen für drahtlose Netze

Wireless-Switches oder Ähnliches sitzen einer Spinne gleich im Zentrum von WLAN-Infrastruktur-Lösungen. Wie es bei vieren dieser Systeme um Performance, Sicherheit oder Management bestellt ist, zeigt ein Test der Network Computing.

Größere WLAN-Netze zu administrieren stellt eine echte Herausforderung dar. Vor einem Jahr fühlte Network Computing entsprechenden Enterprise-Lösungen auf den Zahn (siehe Network Computing »Funk-Aufsicht« 3/04, S. 12ff.). Dies war Anlass genug, nachzusehen, wie sich die Systeme jetzt verhalten beziehungsweise verändert haben. In dem ersten Test war es ein Vergleich zwischen David und Goliath, große etablierte Hersteller gegen Startups. Seitdem hat sich die Landschaft der WLAN-Infrastruktur-Lösungen verändert. Einige Startups überlebten nicht lange genug, um wieder an einem Test teilzunehmen. Legra Systems schloss ihre Tore im Oktober 2004. Im Dezember stimmte Chantry Networks einer Übernahme durch Siemens für 80 Millionen Dollar zu. ReefEdge Networks, ein Wireless-Access-Point-Gateway-Hersteller, verlagerte seinen Fokus, was viele den Arbeitsplatz kostete. In dieser lang andauernden Marktbereinigung führten Cisco Systems und Symbol Technologies bei den Anteilen auf dem Enterprise-Wireless-Markt, dicht gefolgt von Airespace, Aruba Networks und Trapeze Networks. Außerdem war von Cisco zu hören, sie wolle Airespace im April für 450 Millionen Dollar erwerben, Zustimmung der Regulierungsbehörden vorausgesetzt. Da die Tests aber immer nur eine Momentaufnahme sind, haben wir in diesem Bericht Airespace und Cisco getrennt gehalten.

Repord-Card: Enterprise-Wireless-Lösungen

Features: Enterprise-Wireless-Lösungen

Beträchtliche Weiterentwicklungen im Wireless-LAN-Markt veranlassten uns, WLAN-Analyzer-Produkte von Azimuth Systems und VeriWave einzusetzen. Die Punkte Sicherheit, Zugangskontrolle, Intrusion-Detection und -Prevention sahen wir uns genauer an. Gleichzeitig achteten wir aber auch auf Performance und Skalierbarkeit, Management und Monitoring, Fehlertoleranz sowie Unterstützung von WPA2 (Wifi-Protected-Access) und VoWLAN (Voice-over-WLAN). WPA2 ist das Label, unter dem die Wi-Fi-Alliance die Interoperabilität nach dem Mitte vergangenen Jahres verabschiedeten Wireless-Security-Standard 802.11i zertifiziert. Vor den Test teilten wir den Firmen mit, dass wir beim Deployment weniger Gewicht auf eine möglichst große als auf eine überall vorhandene und gleichmäßige Abdeckung Wert legten. Letzteres bedeutet eine hohe Dichte an Access-Points. Das ist eine entscheidende Voraussetzung, damit Wireless-LAN-Installationen in der Zukunft skalieren können. Eine hohe Dichte an Access-Points (»dense Deployment«) führt allerdings zu mehr Roaming-Vorgängen. Zudem verlangt es Auto-Funk-Konfiguration beziehungsweise Rekonfiguration, da die physikalische und die Funkumgebung sich verändern.

18 Hersteller lud Network Computing zur Teilnahme am Test ein. Folgende Anforderungen stellten wir an die Testprodukte: zentrales Konfigurationsmanagement, Unterstützung von 802.11a/b/g sowie WPA (Wifi-Protected-Access) und 802.11i – WPA2-Zertifizierung war nicht erforderlich. Hinzu kommen Funktionen zur Suche von fremden Access-Points (APs), Hochverfügbarkeitsfunktionen und Priorisierung des Verkehrs mit WMM (Wifi-Multimedia) beziehungsweise ein anderes Verfahren dafür. Es waren uns nur wenige Produkte bekannt, die alle Voraussetzungen erfüllen würden. Zur Überraschung gab es aber nur vier Hersteller – Airespace, Aruba, Cisco und Trapeze – mit Produkten, die den Testanforderungen entsprachen und die zur Überprüfung ihrer Marketingversprechen bereit waren.

Info

Roaming der Karten

In den Roaming-Tests gab es sehr unterschiedliche Ergebnisse, die meisten auf Grund des Verhaltens der Client-Karten. Unternehmen sollten daher Wireless-Karten testen, wenn sie auf ein gleichmäßiges Roamingverhalten Wert legen. Ein sicherer Weg, das Roaming zu verbessern, ist, für beide Seiten – AP und Client-Karte – Produkte des gleichen Herstellers einzusetzen. Langfristig helfen offene Standards für Wireless-LAN-Client-Karten, um ein besseres und eher vorhersagbares Roaming zu gewährleisten. Hier hat Cisco einige Forschritte – allerdings in einer recht harten Vorgehensweise – mit dem CCX-Programm (»Cisco Compatibility Extensions«) erzielt. Leider hilft dieser Schritt nur den Kartenherstellern, da Cisco CCX nicht auf der Access-Point-Seite lizenziert.

Proxim und Symbol Technologies wollten ursprünglich teilnehmen. Sie sagten dann aber vor Testbeginn ab. Proxim führte Schwierigkeiten an, ihre Switch-Architektur bereitzustellen. Diese erfordert eine enge Integration in Produkte von AirWave und Avaya. Symbol meinte, dass der neue »WLAN 5100« und die »Mobility Service Plattform«, die zur gleichen Zeit erscheinen sollte, für eine Bewertung noch nicht fertig seien. Meru Networks lehnte ursprünglich ab, weil ihr Multi-Band-Access-Point noch nicht fertig war. Auch nach unserem Angebot einer Verlängerung wollte Meru nicht. Das Unternehmen fiel auf, weil es Quality-of-Service liefern und eine sehr hohe Dichte von Access-Points bedienen will. Hersteller von Enterprise-Wireless-Gateways – Bluesocket, ReefEdge und Vernier Networks – wollten eigentlich teilnehmen, passten aber sehr schlecht zum Fokus des Tests. Dies legt nahe, dass nur Unternehmen mit bereits existierenden oder heterogenen Wireless-Infrastrukturen diese Hersteller in Betracht ziehen sollten. Für Enterasys Networks war der Zeitpunkt ungünstig. Dagegen meinte Extreme Networks, dass der Test nur einen Teil der gesamten Produktpalette abdecke. Foundry Networks konnte die Vorbedingungen nicht erfüllen. Auf ihre Partnerschaft mit Airespace verwiesen Alcatel und Nortel Networks. HPs »ProCurve Networking« wollte nicht, weil ihre Produkte nicht zu den angegebenen Forderungen gepasst hätten. Legra Systems lehnte ab. Chantry gab an, es könne nicht die Ressourcen bereitstellen. Dagegen fehlte es Colubris an einigen Voraussetzungen.

Umfassende Pakete für die drahtlose Infrastruktur

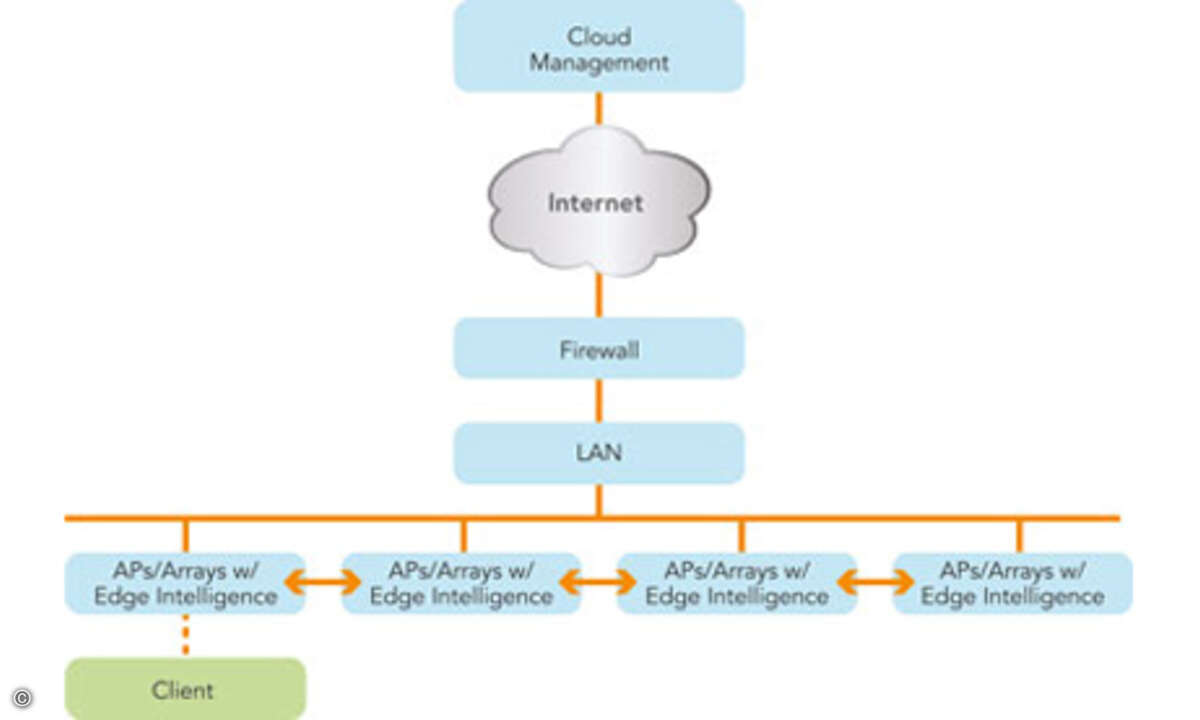

Die Zeiten sind vorbei, in denen der Administrator APs und Switches von einem Hersteller nehmen oder das drahtgebundene Netz an das IP-Adressen-Schema anpassen musste. Wir stellten die APs von jedem Hersteller in ein beliebiges Netzwerk. Auf Basis der Informationen über DHCP oder DNS bauten die APs einen Tunnel zum Wireless-Switch auf. Die APs bedienen in Abhängigkeit von der ESSID (Extended-Service-Set-ID) verschiedene Netzwerke auf Ebene 3. Allerdings muss jeder AP noch am drahtgebundenen Netz hängen. Kein Hersteller verfügte über robuste Wireless-Backbone-Lösungen. Jedoch ist die Installation der APs sehr einfach. Jedes System unterstützt das Deployment in großen Stückzahlen und setzt Power-over-Ethernet mittels 802.3af ein.

Im Bereich Sicherheit gab es wesentliche Fortschritte. Der Standard 803.11i, verabschiedet im Juni 2004, nutzt für Authentifzierung und Autorisierung 802.1x und Radius. Elemente des Standards flossen im September in das Zertifizierungsprogramm der Wi-Fi-Alliance ein. Airespace und Cisco erhielten bereits für viele ihrer Produkte die Zertifizierung. Der »5100-Series«-Switch von Aruba für 52 APs hat ebenfalls das WPA2-Label erhalten – wurde in diesem Test nicht untersucht. Trapeze muss dieses Label noch bekommen. Das Unternehmen beschäftigt sich viel mit 802.1x und Radius, während andere Hersteller VPNs mehr betonen. Nichtsdestotrotz stellten alle Systeme im Test sichere und verschlüsselte Verbindungen mit den WPA2-Clients her, die hier zum Einsatz kamen. Auch hatte kein System Probleme, verschiedene Verschlüsselungen parallel zu nutzen (Mixed-Mode). Hier arbeitet die Lösung beispielsweise einmal mit WPA/TKIP (Wifi-Protected-Access/Temporal-Key-Integrity-Protocol) und WPA2/AES unter einer SSID (WLAN-Name). Wer ein VPN statt WPA2 bevorzugt, findet die Möglichkeit zur VPN-Terminierung bei Airespace und Aruba integriert.

Auf der Seite der drahtlosen Intrusion-Detection-Systeme (IDS) waren die Ergebnisse gemischt. Alle Produkte suchten nach fremden, unerwünschten APs (Rogue-Access-Point-Detection). Ab hier unterscheiden sie sich. Cisco tat sich mit Airdefense zusammen und nutzt so ausgereifte IDS-Funktionalität. Airespace und Aruba integrieren die Dienste in ihre Produkte. Beide arbeiten mit anderen Herstellern zusammen, um die Client-Integrität zu überprüfen und anwendungsabhängige NAC (Network-Access-Control) einzusetzen. Airespace setzt auf die Partnerschaft mit Infoexpress und Zone Labs (ein Cisco-Unternehmen), Aruba dagegen auf die Zusammenarbeit mit Fortinet, Sygate und Zone Labs.

Roaming-Dienste sind eine fundamentale Funktion jedes drahtlosen Netzwerks. Das Testen dieser Möglichkeiten aber war eine Herausforderung und aufschlussreich. In der Vergangenheit liefen wir einfach mit einem Laptop herum, auf dem eine FTP-Session lief. Dabei achteten wir darauf, dass die Session erhalten blieb, während der Client zwischen verschiedenen APs wechselte. Dieses Mal nutzten wir die »Azimuth W-Series WLAN«-Test-Plattform, um die Roaming-Events ein wenig genauer zu messen. Für jeden Wechsel erhielten wir einen Bericht. Dieser listete die Zeit vom letzen Datenpaket bis zum letzten Acknowledge-Paket, vom letzten Acknowledge-Paket bis zum ersten Probe-Request und so weiter auf.

Die Tests offenbarten, dass die Roaming-Algorithmen und das Verhalten der Karten größte Verzögerungen verursachten, manchmal um mehrere Größenordnungen auseinander. Die besten Ergebnisse gab es zwischen einer Cisco »CB21AG«-Karte und dem zugehörigen »1131AG«-AP. Beim Roaming im Freien sahen wir Zeiten von mehr als 20 ms von den letzten Datenpakete des alten APs bis zu den ersten Paketen auf dem neuen. Im Allgemeinen bewegten sich die Roaming-Zeiten zwischen einer und drei Sekunden. WLAN-Käufer sollten daher aufpassen: Hersteller werden die Zahlen so auswählen, dass sie die Performance des eigenen Systems hervorheben. Fairerweise soll aber auch gesagt werden, dass das Roaming-Verhalten zwischen den Client-Karten sich substanziell unterscheiden kann. Außerdem müssen sich Anwender im Klaren darüber sein, dass Roaming, vom Client ausgelöst, weiter ein Problem bleibt.

Ein wichtiger Faktor bei jedem Enterprise-Deployment ist eine hohe Verfügbarkeit. Wireless-Installationen bewegen sich weg von taktischen Aufgaben hin zu strategischen und werden überall eingesetzt. Daher muss sich die WLAN-Betriebszeit der von ihren drahtgebundenen Cousinen annähern. Dies verlangt ein WLAN-Design mit dicht platzierten APs, das mehr auf hohen Durchsatz als auf Funkabdeckung ausgerichtet ist. Das erhöht natürlich die Kosten. Ein solches Design verbessert aber auch die Fehlertoleranz. Dabei dehnen APs ihren Abdeckungsbereich automatisch auf den der ausgefallenen Komponenten aus. Dazu steigern die APs entsprechend ihre Sendeleistung.

Auch wenn die Systeme im Test Redundanz für die Controller erlauben, erfolgt der Failover doch nicht so schnell, wie es Anwender von den drahtgebundenen Geräten her gewöhnt sind. Beeindruckt waren wir von Aruba, die den Übergang mit einer Zeit von sieben bis neun Sekunden schaffte. Cisco arbeitete nicht so gut. Es dauerte ein bis zwei Minuten, die Verfügbarkeit wiederherzustellen, nachdem wir den Hauptswitch ausgeschaltetet hatten. Bei Cisco liegt das Verhältnis zwischen AP und Switch bei bis zu 300 zu 1. Im Anbetracht dessen kann ein Ausfall der Management-Appliance (WLSM, »Wireless LAN Service Module«) oder eines »Catalyst 6500« ein ganzes WLAN zum Stoppen bringen. Wir meinen, dass ein zuverlässiger Failover in wenigen Sekunden ein Muss ist, ohne dabei die Clients dabei abzuhängen.

Die Preisfrage

In der Einladung zum Test teilten wir den Unternehmen mit, dass wir uns im Test auf WLAN-Netze in Unternehmen konzentrierten: Dabei hatten wir Unternehmenszentralen, Universitätsgelände und Installationen in Filialen im Blickfeld. Die Hersteller sollten mindestens fünf APs und genügend Switches senden, damit wir damit ein dichtes WLAN-Netz mit einer hohen Verfügbarkeit einrichten konnten.

Wie bereits in dem Test vor einem Jahr lag Airespace bei den Performance-Tests vorn. Die Lösung erzielte hohe Geschwindigkeiten bei den meisten 802.11a/b/g-Tests – upstream und downstream – und erreichte generell eine gute Abdeckung. Diese übertraf auch die von Cisco, trotz deren neueren Chipsatzes für 11a. In den Tests für gemischte 11b/g-Umgebungen führte Airespace das Feld mit einer Gesamtleistung von 10,9 MBit/s an und war damit um beinahe 2 MBit/s schneller als Cisco.

Das System von Airespace ist mehr dezentralisiert als das von Aruba oder das Cisco. Große Installationen erfordern daher wahrscheinlich eine hohe Anzahl von Controllern, Airespace´s Bezeichnung für Wireless-Switches. Zwar kosten die APs um die Hälfte weniger als die von Cisco. Aber es fallen vermutlich mehr Kosten im Backend-Bereich an. Um vergleichbare Preise zu bekommen, gaben wir den Herstellern drei Szenarien vor:

1. Ein großes Gebäude mit vielen Stockwerken, von denen fünf ein WLAN erhalten sollten, und der Einsatz von 50 APs.

2. Ein Universitätsgelände (Campus) mit 25 darauf verteilten Gebäuden. Jedes sollte im Durchschnitt 25 APs besitzen und VPN zur Verfügung stellen.

3. Ein Unternehmen mit 15 Filialen.

Airespace lag mit ihren Preisen irgendwo dazwischen. Sie war nie deutlich teuerer als die anderen, aber sie war auch nirgendwo die günstigste. Nicht so schön war, dass Airespace uns zuerst statt des gewünschten Preises für den Dual-Radio-AP den des Single-Radio-AP nannte. In der Preisübersicht ist jetzt aber der für Dual-Radio-APs berücksichtigt. Im Campus-Szenario war der Airespace-Preis beinahe doppelt so hoch wie der von Aruba und der zweite nach Cisco. Dies ist insofern bemerkenswert, da die Lösung von Cisco sechs Catalyst-6500-Switches erforderte. Auch Aruba gab die Preise uns nicht so an wie gewünscht. Für den AP erhielten wir Direkt-Verkaufspreis, für die Switch-Software einen Bundle-Preis. Verlangt hatten wir allerdings den vom Hersteller empfohlenen Verkaufspreis (MSRP, Manufacturer´s-suggested-Retail-Price) für alle Soft- und Hardware-Komponenten. Der richtige AP-Preis floss nachträglich noch in die Tabelle ein. Für die Switch-Software war es allerdings zu spät. Allerdings hätte auch ein genauerer Preis die Position Arubas in der Report-Card nicht verändert. Allerdings hätte auch ein genauerer Preis die Position Arubas in der Report-Card nicht verändert. Ein grober Vergleich der Switches allein zeigt, dass Airespace einen der höchsten Preise pro Port hat. Das Unternehmen muss die Lücke füllen zwischen seinem »4100«-System, das bis zu 36 APs versorgt, und den Lösungen von Aruba und Cisco, die eine hohe Anzahl betreuen. Trapeze lag mit ihren Preisen in der Mitte der Skala.

Airespace Wireless Enterprise Plattform

Die Architektur von Airespace hat sich seit dem vergangenen Test nicht sehr verändert. Airespace schickte uns zwei »4024«-Switches mit Kryptographie-Karten, die VPNs unterstützen. Sie zeigte uns auch den kleineren »3500«, der bis zu sechs APs versorgt. Der »4012«-Controller bringt es auf 12 APs, der »4100« auf 36. Das Ganze rundeten »1200«-APs und »1200R«-Remote-Office-APs ab.

Die Switches konnten wir im Rechenzentrum stapeln oder sie mehr in der Nähe zu den Access-Point aufstellen – beispielsweise einen pro Gebäude oder mehrere Etagen. Zwar ist es möglich, N+1-Redundanz mit den Switches einzurichten, aber die Skalierbarkeit pro Controller endet bei gerade einmal 36 APs. Aruba und Cisco haben Modelle, die bis zu 256 beziehungsweise 300 APs unter ihre Fittiche nehmen. Die 4024-Geräte im Test konnten bis zu 24 APs steuern. Auf jeder Box lief die Software »AireWave Director 2«.

Switches treten »Mobility Gruppen« bei. Dies ist Airespaces Ansatz, die Aktivitäten von Boxen zu koordinieren, die zusammenarbeiten, aber physikalisch getrennt sind. Die Switches besitzen zwar ein Web- und Command-Line-Interface (CLI). Wir führten aber die meisten Managementaufgaben mit der eleganten, skalierbaren Airespace-Control-System-Web-Management-Plattform durch.

Die Systemkonfiguration ging schnell vonstatten. Auch wenn die Zuordnung von IP-Adressen nicht so intuitiv war, wir es uns gewünscht hätten. Das Gleiche widerfuhr uns auch mit Aruba. Leicht definierten wir neue WLANs mit allen notwendigen Einstellungen und schoben diese auf die Switches. Einen neuen AP hinzuzufügen, könnte nicht einfacher sein: Wir erzeugten einen Eintrag in unserem DNS-Server, der so auf einen der Switches zeigte. Die APs in den verschiedenen Subnetzen lösten den per Software definierten Hostnamen auf, um eine Verbindung herzustellen. Über LWAPP (Lightweigth-Access-Point-Protocol) konfigurierten die APs sich nun selbst.

Uns gefiel nicht, dass wir für jedes Subnetz, das wir den Switch zuordnen wollten, eine eigene IP-Adresse zuweisen mussten. Bei Aruba und Trapeze entfiel dies dank IEEE-802.1q-Tagging. Airespace sagte, dass es dies im nächsten großen Release nachholen wolle. Aber auch, wenn ein Switch ein bestimmtes Subnetz nicht betreut, kann das System einen Tunnel zu einem entsprechenden Switch aufbauen, falls ein Client zu diesem Subnetz wechseln will.

Die Autofrequenzfunktionen von Airespace justieren Sendeleistung und Funkkanal in Abhängigkeit von der Umgebung dynamisch. Die ist eine sehr leistungsfähige Funktion. Änderungen vollzieht das System sehr konservativ, um unbeabsichtigte Konsequenzen zu vermeiden. Dank unserer Tests meinen wir, dass die Ingenieure genug Dämpfungsfunktionen einbauten, damit das System stabil bleibt und nicht zu flattern anfängt.

Als herausragend erwiesen sich auch die Lokalisierungs- und Fremde-Geräte-Entdeckungsfunktionen (Rogue-Devices). Diese verlangen zunächst ein Funktraining, bei dem jemand mit einem mobilen Gerät herumläuft. Angesichts der Tatsche, dass die APs die doppelte Rolle von Lokalisierung und Fremde-Geräte-Suche durchführen, blieb die Performance hoch. Solange die Sicherheitsrichtlinien im Unternehmen kein intensives Monitoring und keine solche Gerätesuche vorsehen, sollten die APs von Airespace in einer dichten AP-Installation eine gute Leistung bringen. Aruba wählte eine andere Strategie, indem es separate Sensoren empfiehlt. Auch wenn die Preise von Arubas APs um die Hälfte niedriger liegen als die von Airespace, bleiben die Kosten für eine zusätzliche Verkabelung und die Switch-Ports.

Obwohl das WLAN-Sicherheitskontrollschema von Airespace einige Blockaden in unseren Testbetrieb brachte, gefiel es uns. Einmal ignoriertes in unseren Tests Client-De-Authentication als eine Möglichkeit, den Schaden durch DoS-Angriffe oder andere feindliche Aktivitäten zu begrenzen. Zum andern beschränkt es die Bandbreite von neuen Clients, die sich assoziieren wollen, um DoS-Angriffe abzuwehren, die auf einer zu hohen Last beruhen. Das System arbeitete als DHCP-Proxy, um die IP-Adressen zu lernen und Attacken zu entschärfen, die die verfügbaren IP-Adressen reduzieren.

Auch das Load-Balancing war einPluspunkt. In unseren Tests wurden Clients, die im Leerlauf waren, zuverlässig zwischen zwei APs verschoben. Dazu veranlasste das System die Clients, indem es ihnen 802.11-Disassociation-Aufforderungen schickte. Manche Administratoren mögen dies als ein wenig aggressiv empfinden. Sie sollten aber bedenken, dass die Clients keinen Überblick über die systemweiten Kapazitäten haben.

Im Gegensatz zu Aruba und Trapeze konnte Airespace die Wireless-LAN- und Sicherheitsregeln nicht so fein einstellen. Die Lösung wusste zwar Anwender zu VLANs über ein Radius-Attribut zuzuordnen. Wir fanden aber keinen Weg, einen bestimmten Radius-Server einem speziellen WLAN zuzuteilen. Dies könnte in einem Bereich mit vielen Herstellern wie Flughäfen ein Problem sein. Zudem ist das Webportal nicht besonders leistungsfähig. Airespace sagte dazu, dass die Kunden nicht nach dieser Funktion fragten. Diese ist aber bei Universitäten und Hotspot-Installationen beliebt.

Airespace offeriert keine Redundanz bei Stromversorgung und Controller-Karten. Aber es hatte eine der besten Failover-Zeiten im Test. Sowohl Aruba als auch Trapeze versetzen einen Switch in einen speziellen Modus als »Master« oder »Seed«, bei Airespace sind aber alle gleich. Auf der Basis der N+1-Failover-Möglichkeiten läuft das System bei jedem Fehler weiter, solange die Switches in der Mobility-Domäne insgesamt über genügend Kapazität verfügen. Noch einfacher ist es mit einem Spare-Switch, der genügend Leistung besitzt, um die Last des stärksten Controllers zu übernehmen. Jedem AP können bis zu drei Heimat-Switches zugeordnet werden. Ist keiner der drei mehr verfügbar, sucht der AP nach anderen. Beim Failover lagen die Zeiten zwischen 17 und 20 Sekunden ohne Verbindung. Ein kontrollierter Failback verursachte nur vier Sekunden Ausfallzeit.

Cisco Catalyst 6500 Series WLAN Services Module und Aironet 1131AG

Beim vergangenen Test hatte Cisco zum Thema Wireless-Switches noch nicht viel zu sagen. Jetzt schickte sie uns ein Blade für seinen LAN-Switch »Catalyst 6500«, der die »Wireless Domain Services« (WDS) von 60 unterstützten APs auf 300 erweitert. Die WDS fassen Funkstatistiken und Informationen über fremde Geräte an einem Punkt zusammen. Außerdem arbeiten die WDS als Cache für Authentisierungsinformationen (Credentials), was ein schnelles Roaming auf Ebene 3 erlaubt. Die »1100«-AP-Serie kann sich mit ihrem neuen Outfit sehen lassen. Während die leistungsstärkere »1200er«-Serie jetzt externe Antennen für das 5-GHz-Band unterstützt. Neu ist auch ein 11a-Chipsatz, der sich gut für den Unternehmenseinsatz im 5-GHz-Band eignet.

Die Architektur und die verwendeten Akronyme bei Cisco mögen ein bisschen verwirrend sein. Deshalb fassen wir hier kurz zusammen. Das WLSM ist ein Blade, das in das Chassis eines Catalyst-6500 passt. Es hat alle Funktionen der WDS für bis zu 300 APs. Cisco deutete an, dass es in Zukunft hier Erweiterungen geben werde. Das WLSM erfordert ein weiteres Hochleistungs-Switch-Blade, den »Supervisor 720«, um »mGRE«-Tunnel (Multipoint-Generic-Routing-Encapsulation) für jedes Wireless-Netzwerk zu terminieren. Weiter merkt sich der Supervisor in einer Datenbank, welche Clients an welchen APs assoziiert sind. Die »Wireless LAN Solution Engine« (WLSE) ist ein 1-U-hoher Linux-Server, der Wireless-Verkehr zusammenfasst und analysiert, den die WDS weiterleiten. Außerdem übernimmt die WLSE Management, Konfiguration und Alarmierung für das Wireless-LAN.

Mit der SWAN-Architektur (»Structured Wireless Aware Network«) will Cisco das Wireless-Netz voll in das drahtgebundene Netz integrieren. Daher verwendet Cisco ein Blade, das in ihr Enterprise-Switching-Chassis passt. Damit erhalten Wireless-Anwender die gleichen Dienste wie Firewall, VPN oder Web-Authentifizierung, wie die Benutzer im drahtgebunden LAN.

Zum größten Teil hatte Cisco mit diesem Ansatz Erfolg, allerdings mit entsprechender Komplexität verbunden. Konfiguration, Intelligenz und Rechenleistung verbleiben weiter auf den APs. Dabei darf man aber Intelligenz nicht mit Einfachheit verwechseln. Airespace, Aruba und Trapeze machen die Einrichtung leichter. Zwei der ein wenig komplizierteren Tests – Multicast und Web-Authentifizierung – verlangten eine ein wenig längere Einstellung des Produkts und eine Umkonfiguration unseres Host-Netzwerkes. Cisco sagte zwar, dass sie durch DHCP und die WLSE Out-of-Box-Deployments ihrer APs ermögliche. Dies wurde uns aber nicht vorgeführt. Während ihres Besuches bei uns richteten Cisco-Ingenieure die APs über das CLI oder Web-Interface ein, nicht aber über ein AP-Template der WLSE. Diese zusätzliche Komplexität ärgerte uns schon ein bisschen. Dies mag aber mehr ein Problem von Produkttestern als für IT-Profis sein, die sich daran gewöhnt haben, viel Zeit für die Implementierung eines neuen Systems aufzuwenden.

Wie schon erwähnt, Qualität und Stabilität der Cisco-Geräte waren beeindruckend. Mit ihrer eigenen Client-Karte »CB21AG«, erreichte Cisco die beste Performance in den meisten Leistung-versus-Reichweite-Tests. Allerdings schwand der Durchsatz sehr deutlich mit einer »Orinoco«-Karte von Proxim. Die Roaming-Zeit im Test war 50 ms. Dabei kamen aber LEAP (Light-Extensible-Authentication-Protocol) und EAP-FAST (EAP-Flexible-Authentication-via-Secure-Tunneling) mit Ciscos CCKM (»Cisco Centralized Key Management«) und Cisco-»350«-Karten zum Einsatz. Eine Ende-zu-Ende-Architektur mit Cisco-Komponenten wird die besten Roaming-Ergebnisse erreichen. Die CB21AG-Karte unterstützte nur LEAP. CCKM mit EAP-FAST soll kommen. CCKM ist eine proprietäre Voraussetzung für Secure-Fast-Roaming. EAP-FAST ist der Cisco-Nachfolger für LEAP. Für letzteres Protokoll gibt es ein freiverfügbares Tool gegen Wörterbuchangriffe auf Passwörter.

Bei den VoWLAN-Tests unter Datenlast ergab sich bei doppeltem Jitter ein R-Wert, der leicht hinter dem von Aruba zurückfiel. Der Catalyst-6500 bringt eine Menge Redundanz mit, wie Extra-Stromversorgung oder Supervisor-Karten. Der 6500 unterstützt zustandsloses Eins-zu-eins-Failover. Im Test ergaben sich aber die höchsten Failover-Zeiten aller getesteten Produkte. Im günstigsten Fall dauerte der Failover weniger als eine Minute, schlimmstenfalls sogar zwei Minuten. Cisco versprach, dass das nächste Hauptrelease des WLSM-Codes ein Stateful-Failover mitbringen werde und die Fristen bei weniger als einer Sekunde lägen. Träfe dies zu, dann entspräche dies den Failover-Möglichkeiten der drahtgebundenen Produkte und überflügelte die Mitwettbewerber bei Weitem.

Trotz des Bekenntnisses zur WLAN-LAN-Integration hat sich Cisco mit dem Wireless-IDS-Unternehmen Airdefense zusammengetan, um die Sicherheitsdienste zu erweitern. Diese sind damit nicht in das vorhandene IDS-Blade integriert. Auch hat Cisco die WLSE-Möglichkeiten intern erweitert. Cisco zeigte uns diese erste Stufe der Integration, diese erhielten bis jetzt aber nur ausgewählte Kunden. Wir waren beeindruckt und warten auf die nächste Stufe, die noch in der ersten Hälfte dieses Jahres kommen soll. Hierbei erhalten die Cisco-APs Sensor-ähnliche Funktionen. Airdefense-Sensoren sind dann nicht mehr notwendig. Daten von den APs gelangen dann zu dem Airdefense-Server (zusätzliche Kosten). Der Server und die WLSE synchronisieren dann ihre Informationen. Wenn beispielsweise ein drahtloser Client sich das erste Mal über 802.1x mit gültigen Airdefense-Berechtigungsnachweis anmeldet, wechselt der Zustand dieses Clients von »Fremd« zu »Bekannt«.

Der Preis eines Systems, Redundanz eingeschlossen, für eine große Campus-Umgebung übertraf 870000 Dollar, mehr als das Doppelte der Kosten von Aruba. Die Szenarien 1 und 3 benötigten nicht den teueren Catalyst-6500 mit WLSM-Blade. Falls Szenario 1 einen Catalysten eingeschlossen hätte, dann wäre der Preis wohl auf 220000 Dollar gestiegen. Kleinere Umgebungen sollten damit zurechtkommen, dass ein AP als WDS arbeitet. Aber VPN-Unterstützung und Fast-Secure-Roaming zwischen Subnetzen würden fehlen. Cisco sollte ein komplettes WLSE- und WDS-System anbieten, das bei Preis und Größe auf kleinere und mittelständische Unternehmen zugeschnitten ist. Vielleicht hilft die Akquisition von Airespace in dieser Situation.

Aurba 2400-Wireless-LAN-Switching-System und 61-Grid-Points

Da die Skalierbarkeit nicht Teil dieses Tests war, sandte uns Aruba ein Paar »Aruba 2400«-Grid-Controller anstatt einer Appliance aus der »Aruba 5000er«-Linie. Der 2400 unterstützt bis zu 50 APs, während die 5000er-Linie mit bis 256 APs umgehen kann. Das Unternehmen hat auch ein Modell für 16 APs für kleinere Bereiche und Filialen. An APs sandte Aruba uns den »Aruba 61 PG«. Ihre APs nennt Aruba »Grid Points« (GP). Der niedrige Preis des 61-GP half Aruba, in zwei der drei Preisszenarien am niedrigsten zu liegen. Leider ist der 61-GP auch eine Einheit, mit der der Anwender auch genau das bekommt, wofür er bezahlt hat. Das Design erscheint viel schwächer im Vergleich zu denen von Airespace oder Cisco zu sein. Unsere Tests zeigten, dass diese Standard-APs Aruba auch Performance kosteten.

Der 61-GP besitzt nur ein Funkinterface für 802.11b/g oder 11a – aber nicht gleichzeitig. Das ist ein deutlicher Rückschritt gegenüber dem früheren »Aruba 52 GP«, der ungefähr 300 Dollar kostete und ein Dual-Radio-Interface hatte. Vor kurzem stellte Aruba den »70« mit zwei Funkeinheiten für weniger als 600 Dollar vor.

Anders als beim Setup von Airespace, das eine separate Win32-Box für das Management verwendet, arbeitete bei Aruba einer der Switches als Master-Switch. Alle anderen sind ihm untergeordnet (Slaves). Master-Switches können in einem Redundanz-Modus für hohe Verfügbarkeit arbeiten. Die Slaves benötigen nur ein Basis-Setup. Dieses hierarchische Modell hat seine Grenzen beim verteilten Einsatz im Verhältnis von Master-Switches zu Slaves.

Anstatt jedem Switch eine bestimmte Konfiguration zuzuordnen, wird jeder AP einem Ort zugeteilt. Mit dem »x.y.z«-Format vererbt das System Konfigurationen hierarchisch mit gleichen X- beziehungsweise Y-Werten. Dies vereinfacht es sehr, eine Standard-Konfiguration für alle APs zu erstellen. Anschließend erhalten Gruppen und Untergruppen ihre individuellen Einstellungen etwa in Abhängigkeit von ihrer Funktion oder Umgebung.

Arubas CLI baut das IOS von Cisco nach und macht es so einfach für alle, die diese Umgebung gewöhnt sind. Das Web-Interface ist nicht so simpel gestrickt wie das von Airespace. Zudem besitzt es keine Online-Hilfe. Der Administrator muss das PDF-Manual oder die gedruckte Dokumentation lesen.

Aruba hat immer großen Wert auf Sicherheit gelegt, wie es sich auch hier zeigt. Anders als seine Konkurrenten führt Aruba die Verschlüsselung auf Ebene 2 auf dem »Cavium«-Chip des Switches aus anstatt auf dem AP. Die Verschlüsselungen sind RC4 für WEP und AES für CCMP (Counter-Mode-CBC-MAC-Protocol). Diese Konstruktion erleichtert, auf neue Verschlüsselungstechnologien umzusteigen. Das stellt sicher, dass unabhängig von der eingesetzten Ebene-2-Verschlüsselung diese bis zum Switch geht. Das wird Unternehmen ansprechen, die nicht sehr viel Vertrauen in die Sicherheit ihrer zugangs- oder drahtgebundenen verteilten Netze haben. Auf der anderen Seite hält diese zentrale Verschlüsselung den AP davon ab, irgendwelche umfangreicheren oder dynamischen Manipulationen der Frames vorzunehmen wie für QoS für die Übertragung zum Client.

Die Skalierbarkeit könnte auch ein Problem sein, wenn sich alle Kryptographiearbeit in einem Chip konzentriert, anstatt sich über viele APs zu verteilen. Ersteres verlangt leistungsfähigere Controller oder schnellere Kryptographie-Module. Aruba spricht von 400 MBit/s Durchsatz auf dem 2400-Switch. Bei 50 APs, die dieser versorgt, sind dies etwa 8 MBit/s für jeden. Daher sollten die Verkehrsmuster im Voraus geschätzt und das Design der Wireless-Switching-Infrastruktur entsprechend ausgerichtet werden.

Wie bei Airespace konnten wir bei Aruba VPNs für Sicherheit auf Ebene 3 verwenden und hatten trotzdem noch ein Subnetz-Roaming. Dies ist etwas für Unternehmen, die sich nicht mit der Komplexität von WPA herumschlagen oder eine Kombination von WPA2 und VPN einsetzen wollen. Arubas VPN schließt einen Client zum Herunterladen ein. Dieser konfigurierte unsere Windows-2000- und -XP-System-eigene IPsec-Clients für die Arbeit mit dem Aruba-System. Der Ansatz hatte seinen Reiz. Wir konnten uns auch über den VPN-Client eines Drittherstellers verbinden.

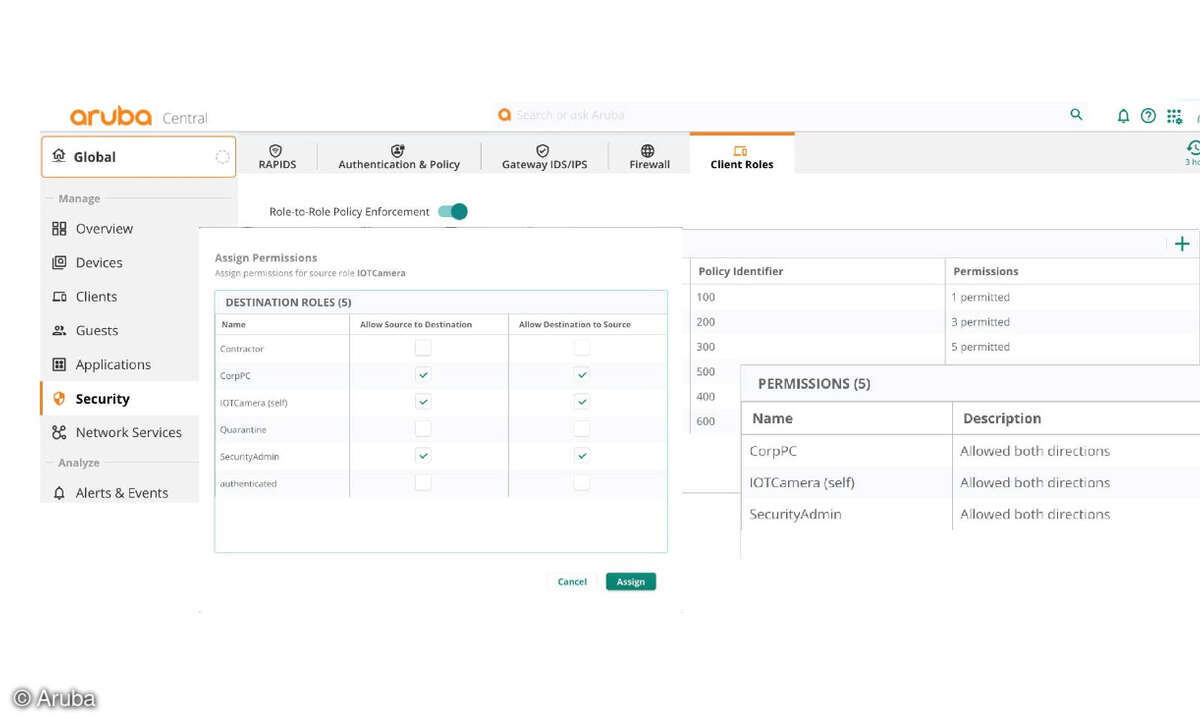

Wie Cisco bringt auch Aruba eine ICSA-zertifizierte Firewall mit. Die Zugangserlaubnis verknüpften wir mit bestimmten Richtlinien und Anwendern. Damit hatten wir die beste Integration und Kontrolle unter den getesteten Produkten. Abteilungen, die eine Trennung zum Netz benötigen, Filialen oder kleine Unternehmen werden die sehr eng integrierte Firewall als besonders wertvoll empfinden. Teams in großen Unternehmen mögen dies nur als eine Funktion unter vielen sehen. Wie auch immer, alle Hersteller sollten dem Beispiel von Aruba folgen und eine engere Verknüpfung zwischen Anwendern, Richtlinien und Kontrolle am Netzwerkrand schaffen.

Nach Arubas beeindruckender Sicherheitsfunktionalität konnten wir der Lösung keine Topwertung für Performance und Skalierbarkeit geben. Während des Kapazitätstests für WPA2-Assozierung (Anmeldung am AP) wurden die Produkte so unter Stress gesetzt, wie es bei den meisten Organisationen im Alltag wahrscheinlich nicht geschieht. Hierbei führte der Aruba-Switch spontan einen Reboot aus. Ein neues Image löste das Problem. Mit 7,6 MBit/s im gemischten Modus für 11b/g zeigte das System die niedrigsten Werte in der Runde. Auch der Test mit reinem 11g bracht nur 16,9 MBit/s. Mit eingeschaltetem, sich anpassendem Funkmanagement konnten wir keine sieben VoWLAN-Gespräche (Voice-over-WLAN) mit akzeptabler Qualität führen. Wir stellen die Leistungsfähigkeit eines Systems in Frage, bei dem wir die Fremde-Access-Point-Suche abschalten müssen, um VoWLAN-Dienste bereitzustellen. Als Antwort erhielten von Aruba die Empfehlung, einen zusätzlichen AP für VoWLAN-Monitoring einzurichten. Nachdem wir alle möglichen Einstellungen bestmöglich eingerichtet hatten, lieferte das System den besten R-Wert. Dieser beschreibt nach der G.107-Spezifikation der ITU die Qualität eines Gesprächs. Außerdem gab es einen signifikant niedrigeren Jitter (Schwankungen in der Übertragungsrate) als bei den anderen Testteilnehmern.

Auf der anderen Seite lagen die Roaming-Zeiten für Aruba mit über WPA assoziierten Clients zwischen ungefähr 8 und 9 Sekunden gegenüber weniger als 2 Sekunden bei den Konkurrenten. Aruba sagte, dass diese Probleme mit der Konfiguration zusammenhingen. Aber uns gelang es nicht, trotz Tests mit verschiedenen APs und Clients, das Problem vor Ablauf der Testfrist zu lösen.

Da Aruba das VRRP (Virtual-Router-Redundancy-Protocol) einsetzt, war die Konfiguration für hohe Verfügbarkeit relativ einfach. Ein Switch wird als Master ausgewählt und einem oder mehreren Slaves als solcher bekannt gegeben. Fällt der Master aus, dann übernimmt einer der Slaves im gleichen Subnetz die IP-Adresse des Masters. Die Auswahl erfolgt in Abhängigkeit eines Gewichtungsschemas. APs meinen, dass sie weiter mit dem gleichen Switch reden, und erleben nur eine kurze Unterbrechung der Verbindung. Wir erreichten Failover-Zeiten zwischen 7 und 9 Sekunden. Aber wir schafften es nicht, beim Failback ähnliche Zeiten zu erreichen – trotz enger Zusammenarbeit mit Aruba, um das Problem zu identifizieren.

Trapeze Networks Mobility System und MP-252

Ihren »MX-20«-Switch und mehrere »MP-252«-APs sandte uns Trapeze. Der MX-20 versorgt bis zu 20 APs. Alle liefen mit der Version 3.0 der »Mobility System«-Software. Trapeze besitzt eine große Palette an Wireless-Switches, angefangen beim »MXR-2« für die Installation in Filialen bis hin zum »MX-400« mit der Unterstützung für 100 APs. Aber das Unternehmen ist sicher am meisten bekannt für seine »RingMaster«-Software, ein Tool für Planung, Deployment und Management.

Die MP-252 haben ein nettes Design, das einem Rauch-Detektor ähnelt. Der AP besitzt zwei Dual-Band-Funkinterfaces und zwei Ethernet-Ports. Letzteres erlaubte uns, das Gerät gleichzeitig mit mehreren Controllern zu verbinden. Aber an der System-Performance und -Funktionalität mangelte es ein wenig.

Die Architektur von Trapeze ist der von Aruba sehr ähnlich. Ein Switch, von Trapeze »Mobility Exchange« genannt, arbeitet als zentrales Gerät oder »Seed«, während alle anderen in der »Mobility Domain« Mitglieder sind. APs, die physisch am Switch hängen, werden »Mobility Points« (MP) genannt. Nicht direkt verbundene APs sind synchronisierte DAPs (Distributed-Access-Point). Ähnlich wie Airespace, verlangt Trapeze für den Ringmaster eine separate Win32-Box. Aber im Gegensatz zu Airespace erfolgt der Zugang über eine Win32-Anwendung und nicht ein Web-Interface. Dies bedeutet, dass wir an das System gebunden waren, wo wir die Anwendung installierten. Es gibt die Möglichkeit, das Ganze auf einem lokalen Server zu installieren. Dieser führt ein bisschen Aggregation bei Funk und Daten durch. Allerdings plant Trapeze die Gebäudekarten ebenfalls auf den Server zu bringen. Die Lösung sammelt jetzt laut Trapeze alle möglichen Netzwerkinformationen und speichert sie auf den Monitoring-Servern. In Ringmaster importierten wir einen Stockswerkplan und ordneten den Wänden und anderen Konstruktionen Dämpfungswerte in dB zu. Die Software platzierte nun unsere APs gut auf der Karte und gab eine Liste mit den notwendigen Materialien aus.

Der MX-20 zeigte sich ein wenig als Hindernis bei der Entdeckung von fremden Geräten, da er nur alle 5 Minuten eine Suche startete. Im Durchschnitt dauert es also zweieinhalb Minuten, bis ein fremder Access-Point erkannt wird. Die einzelnen Switches konfigurierten wir mit einer einfachen Web-Konsole oder dem ein bisschen vollständigerem CLI. Die Trapeze-Ingenieure, die mit uns im Labor arbeiteten, zogen es vor, jeden Switch einzelnen zu konfigurieren und dann die Einstellungen zu kopieren. Die Alternative wäre gewesen, die Einstellungen einmal in der Domäne zu definieren und dann auf alle assoziierten Geräte zu übertragen. Jede Konfigurationsänderung musste zu jedem Switch von einem anderen Teil der Win32-Interfaces verteilt werden, auch wenn es nur ein Tastenschlag weit entfernt war. Dies erlaubt zwar, eine Menge von Änderungen gleichzeitig zu verteilen, aber bei vielen Anpassungen nacheinander ermüdet dies.

Überhaupt war die Systemkonfiguration weit weg davon, durchgängig zu sein. Wir fanden zwar ein paar Wizard-ähnliche Funktionen auf den Konfigurationsseiten des MX-20. Aber einen WLAN-Anwender hinzuzufügen, bedeutete gewöhnlich, verschiedene Objekte zu erzeugen und dann miteinander zu verknüpfen. Um ein offenes WLAN – verlangt keine Authentifzierung – hinzufügen, mussten wir zuerst die Authentifizierung als »Last Resort« einstellen. Dann erzeugten wir einen Radius-Anwender mit einem bestimmten Namensschema, das die SSID (Service-Set-ID) einschloss. Wir würden uns wünschen, dass VLAN-Mitgliedschaft, Session-Time-out und verschiedene andere Elemente auf dem AAA-Server (Authentication, Authorisation, Accounting) eingestellt werden könnten.

Info

So testete Network Computing

Wir bekamen Unterstützung von zwei Herstellern von Wireless-LAN-Test-Werkzeugen: Azimuth Systems und VeriWave. Mit Azimuths »W-Series WLAN«-Test-Plattform führten wir die Assoziierungs-Last-, die Bandbreite-versus-Reichweite- und die Roaming-Tests durch. Für die Assoziierungs-Last-Tests benutzten wir Azimuths Modul, um so viele Clients wie möglich am AP anzumelden. Dies ging so lange, bis uns das System sagte, dass die Association-Tabelle voll sei. Wir machten diese Tests für offene Authentifizierung und WPA2 (Wifi-Protected-Access).

Die Bandbreite-versus-Reichweite-Tests untersuchten die Empfindlichkeit der Access-Points (AP) und Performance bei unterschiedlichem Signalverlust. Wenn sich ein Client vom AP entfernt, wird das Signal schwächer, und die Übertragungsrate sinkt. Eventuell kommt es zum Verbindungsabbruch. Für diese Tests nahmen wir zwei 11a/b/g-Clients, die »Cisco CB21AG«- und die »Proxim Orinoco 8480-WD«-Karte. Wir untersuchten das Setup für jeden Hersteller gegenüber diesen Karten, und zwar einzeln im 11a-, 11b- und 11g-Modus für den Up- und Downstream. Bei den 11g-Tests stellten wir sicher, dass der Client und Infrastruktur auch 11b unterstützten. Den Verkehr erzeugten wir mit Ixias‘ »Chariot«. Dieses hatte Ixias von NetIQ gekauft. Wir verwendeten ein Skript für UDP-Verkehr (User-Datagramm-Protocol) für den Upstream und ein anderes für den Downstream. Dabei waren die Pakete 1400 Byte groß. Wir ließen jede Kombination dreimal durchlaufen und mittelten die Ergebnisse.

Für die Roaming-Tests nahmen wir die gleichen Wireless-Karten, nur diesmal im 11b-Modus. Wir richteten zwei APs ein und veranlassten die die Clients, mit Hilfe des Azimuth-Systems zu dem anderen AP zu wechseln und wieder zurück. Wir führten den Test mehrmals durch und nahmen die höchste Zahl an Wechseln von jeder Versuchsreihe. Zwischen einzelnen Versuchen konnte es recht deutliche Abweichungen geben. Wir wollten diese Variabilität der Karte eliminieren.

Für die 802.11b/g-Koexistenz-Analysen verwendeten wir wieder Chariot. Dieses Mal kam nur ein AP zum Einsatz. Wir richteten sechs Laptops und die Infrastruktur für den reinen 11g-Modus ein. Dann stellten wir drei Laptops auf den 11b-only-Modus um. Die Infrastruktur wurde jetzt für gemischten 11b/g-Modus konfiguriert. Dann wiederholten wir den Test. Für gemischte 11a/g-Untersuchungen nahmen die gleichen sechs Laptops, versetzten aber drei in den 11a- und drei in den reinen 11g-Modus.

Um weitere Ergebnisse für die Bandbreite-versus-Reichweite-Tests zu erhalten, nahmen wir einige Freiluft-Untersuchungen mit den Produkten jedes Herstellers vor. Dies geschah sowohl für 11a als auch für 11b/g. Wir installierten einen Access-Point im Eingangskorridor und gingen nach draußen.

Veriwaves »TestPoints« nutzten wir für die Assozierungs-Performance- und Kapazitäts-Analysen. Als Wichtigstes konnten wir mit Veriwave die Voice-over-WLAN-Tests (VoWLAN) quantitativ bestimmen. Wir verwendeten 14 »SpectraLink«-Telefone und ein Gateway, alles für den Einsatz mit H.323. Die ersten sieben Telefone assoziierten sich mit dem ersten AP, die anderen sieben mit dem zweiten AP – mit reinem IP. Jeder AP verwendete eine unterschiedliche SSID (Service-Set-ID) und einen anderen Kanal, um Interferenzen und Roaming auszuschließen. Die Veriwave-Testpoints hörten auf den Verkehr und ordneten diesem einen R-Wert zu. Dieser ähnelt dem MOS (Mean-Opinion-Score). Wir wiederholten die Tests. Diesmal ließen wir zusätzlich Daten mit 500 KBit/s über den AP laufen. Dadurch hatte jede der beiden Mengen mit jeweiligen sieben Telefonen jeweils 1-MBit/s-Datenverkehr im Hintergrund. Wieder hörten die Testpoints auf den Verkehr und berechneten den R-Wert. Dies machten wir sieben Mal und mittelten die Ergebnisse.

Weiter setzten wir einen Test mit Multicast-Verkehr auf. Dabei kamen drei APs im reinen 11b-Modus zum Einsatz, jeder auf einem anderen, nicht überlappenden Kanal. Mit jedem AP war ein Laptop assoziiert. Es kam noch ein vierter Laptop hinzu, verbunden mit dem dritten AP. Mit Hilfe von Chariot erzeugten wir Multicast-Verkehr nur auf den ersten beiden Clients. Dann schauten wir auf den dritten AP, um sicher zu sein, dass er keinen Multicast-Verkehr sende. Er sollte nicht, da der dritte Laptop, obwohl assoziiert, nicht an der Multicast-Session teilnahm. Wir danken Seneca Data, dass sie die »NexLink«-Laptops für die Tests bereitstellten.

Bei der Sicherheit sollten die Testsysteme ihre Unterstützung für VPNs, unterschiedliche EAP-Typen (Enhanced-Authentication-Protocol), Captive-Portale und Mixed-Modus-Verschlüsselung zeigen.

Um die automatischen Funk-Tuning-Funktionen (Auto-RF) zu untersuchen, richteten wir vier APs in den Gängen ein, die unser Labor umgaben. Dann warteten wir, bis das System in einen stabilen Zustand kam. Nun unterbrachen wir die Stromzufuhr bei einem AP und beobachteten die Antwort des Systems. In der gleichen Umgebung führten wir auch den Test der Suche nach fremden Geräten (Rogue-Devices) durch, indem wir drei gewöhnliche APs an drei verschiedenen Orten platzierten.

Um das Load-Balancing zu bewerten, setzten wir zwei physisch benachbarte APs auf zwei Kanäle, die sich jeweils am anderen Ende des Spektrums befanden. Wir schalteten dann die Wireless-Karten auf den schon vorher verwendeten sechs Laptops ein. So wollten wir sehen, wie gut die APs die Clients verteilen, wenn sie wieder online sind. Wir schalteten dann einen AP aus und warteten, bis alle Clients zu dem anderen gewechselt waren. Dann schalteten wir den ersten AP wieder ein und beobachteten die Clients, um zu sehen, welche zurückwechselten.

Für Failover-Untersuchungen setzten wir einige Laptops ein, die mit einem AP des jeweiligen Hersteller-Systems verbunden waren. Dann starten wir einen Ping auf das lokale Gateway des Clients. Wir schalteten verschiedene Teile der Infrastruktur aus und schauten auf die Zahl der verloren gegangenen Pings. Mit »AiroPeek« von Wildpacket beobachteten wir, wann der AP wieder Beacons (Management-Frames) aussendet, nachdem er die Verbindung verloren hat. In einigen Fällen startete der AP damit, lange bevor er bereit war, den Client-Verkehr wieder zu den Host-Switch zu leiten.

In der Report-Card bewerten wir bei »Performance und Skalierbarkeit« die Fähigkeit, mit wachsender Last zurechtzukommen. Weiter ging es um die Einfachheit der Konfiguration neuer APs, WPA-Roaming, Management der Funk-Ressourcen und Abdeckung/Entfernung. »Produkteigenschaften« evaluieren die simultane Unterstützung von Dual-Radio-Einheiten, Feuerschutz, Lokalisierungsfunktionen, Unterstützung eines gemischten Modus für Verschlüsselung und Client-Load-Balancing. Die »Sicherheitsfunktionen« beurteilen die Suche nach fremden Geräten (Rogue-Devices), Wireless-IDS-Funktionen (Intrusion-Prevention-System), WPA- und WPA2-Schutz sowie die Verfügbarkeit von VPN.

Alle Produkttests der Network Computing führen derzeitige oder ehemalige IT-Experten der Real-World Labs oder Partner-Labors nach unseren eigenen Testkriterien durch. Die Mitwirkung der Hersteller beschränkt sich auf Konfiguration und Fehlersuche. Network Computing wählt Tests allein nach dem Gesichtspunkt der Bedürfnisse seiner Leser aus. Wir führen die Tests durch und veröffentlichen die Ergebnisse, ohne dass Hersteller Einfluss nehmen können.

In unserem Test aus dem Vorjahr stand Trapeze der dynamischer Anpassung von Funkparametern ein wenig desinteressiert gegenüber. Aber der Druck der Mitwettbewerber hat hier Änderung gebracht. Dieses Mal war Trapeze der einzige Hersteller, der WPA2 nicht formal in seinem Management-Interface unterstützte, wir konnten es aber über das CLI einschalten. Dies behinderte unsere Tests, da es Ringmaster davon abhielt, mit dem Master zu synchronisieren, nachdem wir DAPs hinzufügt hatten. Weiter gab es ein Problem mit der Kommandozeile. Wir führten dort einen Befehl aus, um alle angemeldeten Anwender aufzulisten. Dies veranlasste den MX-20, neu zu booten, als ob mehrere Hundert (virtuelle) Clients assoziiert wären. Zwei Patches für die Mobility-System-Software lösten die Probleme.

Die Performance war eine gemischte Angelegenheit. Bei unseren VoWLAN-Test erreichte Trapeze den höchsten R-Wert und zeigte den geringsten Jitter. Leider wir konnten eine gute Runde an Tests unter Last auf Grund des Redaktionsschlusses nicht mehr durchführen. Trapeze hatte auch die besten Zeiten beim Roaming mit offener Authentifzierung und WPA mit Ciscos 11a/b/g-Karten. Aber es sah weit schlechter mit der Orinoco-Karte aus. Bei den Tests im gemischten 11b/g-Modus lag Trapeze irgendwo im Mittelfeld. Dies galt auch für den Preis bei allen drei Szenarien.

Info

WPA2 noch eine rauhe Sache

Die ersten Wireless-Infrastruktur-Systeme, getestet mit WPA2 (Wifi-Protected-Access), wurden im September vergangenen Jahres angekündigt. Es waren aber wenige nur »Supplicants« (802.1x-Client) verfügbar, als wir unsere Test durchführten. WPA2 ist der Industriename für den Sicherheitsstandard 802.11i. Für die meisten WPA- und Offene-Authentisierungs-Untersuchungen verwendeten wir Supplicant und Treiber der Kartenhersteller. Dies waren Ciscos »Aironet Desktop Utility« (ADU) für ihre »CB21AG«, Proxims Client-Uitility für ihre »Orinoco 8480-WD« oder Intels »ProSet«-Werkzeug für ihre »Centrino 2200BG«.

Als es zu den WPA2-Tests kam, waren die Kandidaten rar. Intels »ProSet 9.x« unterstützt WPA2, und wir testeten sie gegen einige wenige Systeme. Cisco sagt, dass ihr nächstes ADU-Release WPA2 mit einschließe und Secure-Roaming mit PEAP und EAP-TLS mitbringe. Wir konnten aber nicht so lange warten. Als Verlegenheitslösung erwarben wir eine Beta-Version des »Funk Odyssey«-Clients, der mit den meisten dieser Karten zusammenarbeitet. Wir probierten auch eine Alpha-Version des Microsoft-eigenen WPA2-Supplicanten aus, entschieden aber, dass die Version noch nicht reif sei.

Wir nutzten die »Azimuth W-Series WLAN«-Testplattform, um einige WPA2-Association-Kapazitäts-Tests durchzuführen. Dazu verwendeten wir »PEAP-MSCHAPv2« mit dem bei Azimuth integrierten Supplicant. Alle Produkte erreichten die 200 Assoziierungen, die einen schneller, die anderen langsamer. Trapeze überraschte uns, weil es auf 499-WPA2-Clients in nur wenigen Minuten kam.

Auch wenn der WPA2-Supplicant noch nicht ganz ausgereift ist: Unternehmen sollten 802.1x einsetzen, indem sie ihr Wireless-System für Verschlüsselung im Mixed-Mode einstellen oder ein neues WLAN für WPA2 einrichten. WPA2 bringt AES als Verschlüsselung und Unterstützung für schnelles Roaming wie durch Key-Caching und Vorabauthentifizierung. Ein Wechsel auf WPA2 empfiehlt sich.

Fazit

Als Airespace voriges Jahr in den Real-World Labs war, arbeitete das System ohne Probleme. Auch dieses Mal genossen wir die gleiche Erfahrung. Dies brachte der Airespace-Lösung zum zweiten Mal beim zweiten Tests die Auszeichnung »Referenz« der Network Computing. Die Access-Points sind durchdacht und flexibel, das WLAN-System ausgereift. Das Unternehmen hat so viele Schritte gemacht, dass Cisco ein Auge darauf geworfen hat. Airespace ist sehr aktiv in verschiedenen Komitees von IEEE und IETF.

Der Access-Point von Aruba mit einer einzigen Funkeinheit war am preiswertesten in dieser Untersuchung. Mit seinem neuen Dual-Band-Access-Point wäre Aruba, so eine Nachberechnung, bis auf das Szenario 2 überall der teuerste Einstieg. Dort wäre sie der zweitteuerste. Aber die Stabilität von Arubas System und die Performance-Zahlen konnten die von Airespace nicht ganz erreichen. Auf der positiven Seite stellt Aruba bemerkenswert viele Möglichkeiten bereit, die Zugangskontrolle sehr detailliert zu regeln. Außerdem besitzt die Lösung ein wirklich gutes Web-Interfacace, ohne dass eine zusätzliche Windows-32-Kiste notwendig wäre. Aruba fand, dass wir die integrierte Firewall nicht hoch genug bewerteten hätten. Anwender sollten die Aruba-Lösung näher in Betracht ziehen, wenn das für sie eine zentrale Funktion ist.

Cisco lieferte das einzige Produkt, das kein Software-Upgrade während des Tests erforderte. Dies weist auf höhere interne Qualitätsstandards hin. Jedes Element lief sehr stabil. Und die APs demonstrierten Qualität. Das System beeindruckte uns mit einem Gesamtdurchsatz von 50 MBit/s mit seinen 11a- und 11g-Funkinterfaces, 3 MBit/s und 4 MBit/s schneller als Airespace beziehungsweise Trapeze. Es hielt auch Schritt mit Airespace, was die Sicherheitsfunktionen anbelangt.

Trapeze war in Sachen Sicherheit nicht so stark. Es fehlte eine Zertifizierung für WPA2. Zertifizierungen sind aus Erfahrung oftmals ein wichtiger Punkt für die Anwender. Allerdings bestand das System die WPA2-Tests. Bei den IDS-Funktionen (Intrusion-Detection-System) konnten wir zwar APs als Extra-Sensoren einsetzen und fremde APs finden. Das System identifizierte aber keine DoS-Angriffe (Denial-of-Service) oder Signaturen. Die Performance-Ergebnisse waren auch gemischt. Interessant ist, dass Trapeze jetzt offiziell mit Azimuth für die eigenen Tests arbeitet.

Unsere Empfehlung an jeden ernsthaften Netzwerkplaner ist, sich alle vier Systeme genau anzusehen. Dafür besitzt jede der vier Lösungen genügend Qualität. [ nwc, wve ]