Captchas zweckentfremdet: Wie Angreifer Schutzmechanismen umgehen

Wenn vermeintliche Sicherheit zur Falle wird: Immer häufiger setzen Cyberkriminelle sogenannte Captchas ein, um Schadcodes zu verstecken und Schutzmechanismen auszutricksen. Der Beitrag zeigt auf, wie diese Angriffe ablaufen und welche Maßnahmen sowohl Unternehmen als auch Nutzer ergreifen können.

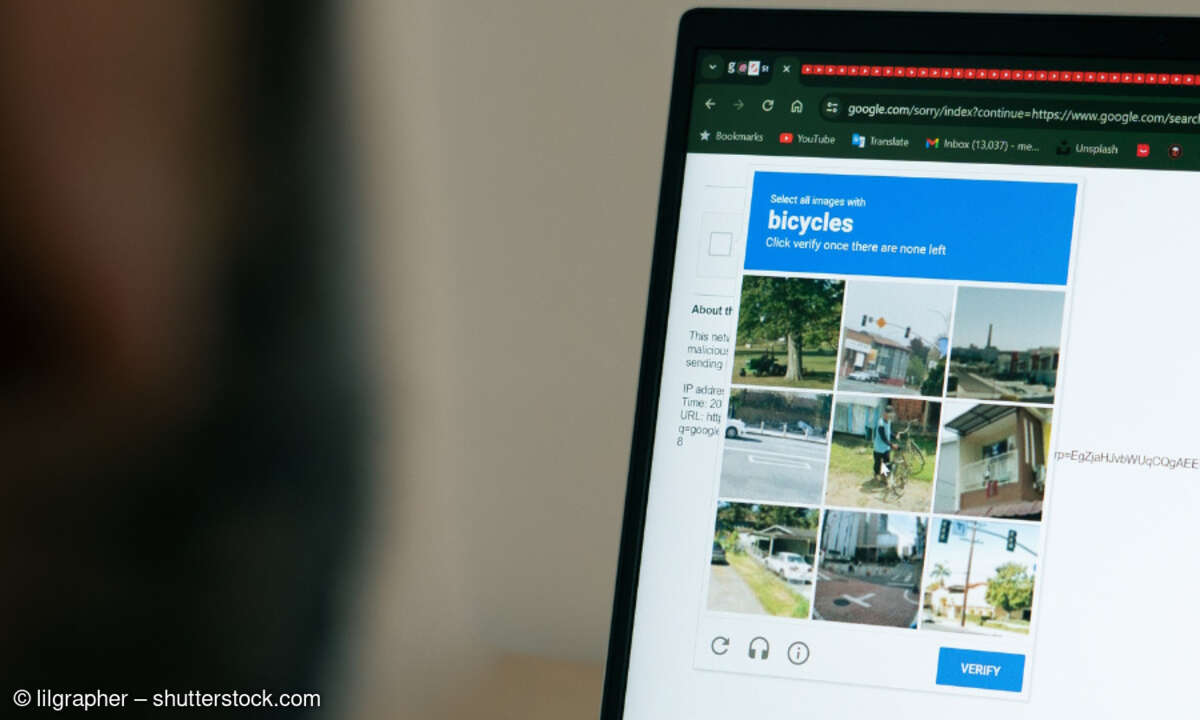

Eigentlich dienen Captchas dazu uns zu schützen: Kleine Aufgaben, die Menschen von Bots unterscheiden und so Missbrauch von Webseiten verhindern. Doch Cyberkriminelle haben den Spieß inzwischen umgedreht. Denn immer häufiger setzen sie Captchas selbst ein – als Tarnung, um Schadcode einzuschleusen, Analysen zu blockieren und gängige Sicherheitslösungen gezielt zu umgehen. Damit wird ein ursprünglich sinnvolles Instrument der Cybersicherheit in sein Gegenteil verkehrt.

Captchas in Phishing-Mails oder in Malware-Kampagnen sind längst keine Seltenheit mehr. Was auf den ersten Blick wie ein zusätzliches Sicherheitsmerkmal wirkt, dient allerdings in Wirklichkeit der Täuschung gegenüber Nutzern als auch gegenüber automatisierten Sicherheitstools. Auffällig ist dabei, dass Cyberkriminelle die Wirkung psychologischer Effekte gezielt nutzen: Während den Nutzern ein falsches Gefühl von Sicherheit vermittelt wird, wird gleichzeitig die Analyse durch Sicherheitslösungen gezielt erschwert.

Doch welche Ziele verfolgen Cyberkriminelle mit der Verwendung von Captchas?

- Blockieren automatisierter Analyse: Viele Sicherheitslösungen erkennen schädliche Inhalte, indem sie Webseiten automatisch aufrufen und analysieren. Doch sobald eine Captcha-Abfrage vorgeschaltet ist, scheitert dieser Mechanismus, was zur Folge hat, dass der Zugriff Maschinen verwehrt bleibt.

- Trennen von Mensch und Maschine: Angreifer wollen gezielt echte Nutzer erreichen, keinesfalls jedoch Sicherheitsbots. Captchas sorgen dafür, dass nur Menschen die schädliche Interaktion auslösen können.

- Tarnen von Aktionen: In manchen Fällen wird der Klick auf „Ich bin kein Roboter“ selbst zur Falle, da dies zum Beispiel das Kopieren eines schadhaften Befehls auslöst oder einen Dateidownload im Hintergrund startet. Dadurch wird die eigentliche Schadsoftware erst im Zusammenspiel mit der tatsächlichen Handlung des Opfers aktiv – ein Trick, der klassische Filtermechanismen gezielt umgeht.

Ablauf einer Cyberattacke mithilfe von Captchas

Eine Cyberattacke mithilfe von Captchas verläuft häufig nach einem perfiden Schema, bei dem technisches Know-how und psychologische Täuschung ineinandergreifen. Ziel dabei ist es, das Vertrauen des Nutzers zu gewinnen, diesen zu einer unbedachten Handlung zu bewegen und so unbemerkt Schadcodes auf seinem System zu platzieren. Durch die Kombination von scheinbar seriösen Elementen mit subtiler Manipulation gelingt es Cyberkriminellen dabei, Sichermechanismen gezielt zu umgehen und den Weg für eine Infektion von Computersystemen zu ebnen.

- Die Phishing-Mail: Der Nutzer erhält eine täuschend echt wirkende Nachricht von einem vermeintlich bekannten Online-Dienst, bei dem er tatsächlich ein Konto hat. In der E-Mail wird er mit einer angeblich dringenden Aufforderung zur Kontoverifizierung unter Druck gesetzt. Der enthaltene Link führt auf eine authentisch wirkende Website, die sich optisch kaum vom Original unterscheidet. Das eingebundene Captcha erweckt dabei zusätzlich den Eindruck von Sicherheit und Seriosität.

- Die gefälschte Captcha-Seite: Auf der gefälschten Website erscheint ein bekanntes Captcha-Feld, das beim Nutzer Vertrauen schafft. Währenddessen wird allerdings im Hintergrund, unbemerkt vom Nutzer, über JavaScript ein schädlicher Befehl vorbereitet, der den nächsten Schritt der Attacke einleitet.

- Ausführung durch den Nutzer: Nach dem erfolgreichen „Sicherheitscheck“ wie etwa durch das Anklicken eines vermeintlich seriösen Captcha-Feldes („Ich bin kein Roboter“) wird unbemerkt ein schädliches JavaScript aktiv. Dieses kopiert einen vorbereiteten PowerShell-Befehl in die Zwischenablage. Im nächsten Schritt wird der Nutzer dazu verleitet, Inhalte aus der Zwischenablage einzufügen oder eine ähnlich harmlos wirkende Aktion auszuführen. Mit dieser scheinbar unbedeutenden Handlung wird der Schadcode aktiviert – und die Infektion des Systems nimmt ihren Lauf. Ein PowerShell-Befehl ist im Übrigen eine Anweisung, die in der Windows PowerShell – einer Befehlszeilenumgebung für Systemadministration – ausgeführt wird. Damit lassen sich Aufgaben wie das Herunterladen von Dateien, das Verändern von Systemeinstellungen oder das Starten von Programmen automatisieren.

Gerade weil dieses Ablauf vertraut und harmlos erscheint, übersehen viele Opfer das Risiko – und auch Sicherheitslösungen stoßen an ihre Grenzen. Denn viele herkömmliche Sicherheitssysteme scheitern an der eingebauten Captcha-Hürde und übersehen dadurch die dahinterliegende Bedrohung. Im Gegensatz zu klassischen Phishing-Seiten, die oft durch schlechte Gestaltung oder verdächtige Links auffallen, wirken Captcha-basierte Angriffe täuschend echt und technisch überzeugend. Sie greifen auf vertraute Sicherheitsmuster zurück - und umgehen damit gezielt unsere Schutzinstinkte. Gleichzeitig entziehen sie sich automatisierten Sicherheitsprüfungen, da viele Scanner und Crawler keine Captchas überwinden können. Hinzu kommt, dass Cyberangriffe zunehmend durch KI generiert werden. So können Cyberkriminelle täuschend echte Webseiten, personifizierte Texte und sogar Captchas in Sekunden erstellen und beliebig anpassen. Dies war zuvor, also vor dem Einsatz von KI, nur mit sehr großem Aufwand möglich.

Worauf moderne Sicherheitslösungen vorbereitet sein müssen

Angesichts dieser zunehmenden Bedrohung braucht es Schutzmechanismen, die über einfache URL-Blocklisten hinausgehen. Analyse- und Schutzmechanismen sollten in der Lage sein, auch dynamisches Verhalten von Webseiten zu erkennen – etwa auffällige JavaScript-Muster, Weiterleitungen hinter Captchas oder versteckte Zugriffe auf die Zwischenablage. Entscheidend ist dabei die Kombination aus kontextbezogener Analyse, verhaltensbasierten Indikatoren und frühzeitiger DNS-Erkennung verdächtiger Domains.

Darüber hinaus ist der Einsatz von KI-gestützten Sicherheitslösungen unverzichtbar, um Muster in großen Datenmengen schneller zu identifizieren. Systeme, die selbständig lernen, ungewöhnliche Verhaltensweisen zu erkennen, können neue Angriffsvarianten von Cyberkriminellen aufdecken, bevor sie massenhaft Schaden anrichten.

Was Unternehmen und Nutzer tun können

Auch wenn technische Schutzmaßnahmen eine wichtige Grundlage bilden, bleibt Wachsamkeit entscheidend. Captchas, die sich ungewöhnlich verhalten – etwa mit plötzlichen Weiterleitungen, Pop-ups, Berechtigungsanfragen (wie etwa Kamera- oder Benachrichtigungszugriff) oder automatischen Dateidownloads – sollten sofort misstrauisch machen.

Generell sollten folgende Punkte beachtet werden:

- Nur Captcha-Abfragen auf bekannten, vertrauenswürdigen Seiten beantworten.

- Keine Berechtigungen oder Datei-Downloads auf unbekannten Seiten zulassen.

- Inhalte aus der Zwischenablage kritisch prüfen, bevor man sie ausführt.

- Auffällige Seiten dem IT-Team oder einer entsprechenden Stelle melden.

- Sensibilisierung durch regelmäßige Schulungen und Phishing-Simulationen hilft, auch ungewöhnliche Tricks von Cyberkriminellen schneller zu erkennen.

Was eigentlich vor Bedrohungen schützen soll, kann selbst zur Bedrohung werden – wenn Angreifer Sicherheitsmechanismen wie Captchas gezielt gegen uns einsetzen. Diese Methode ist technisch raffiniert, schwer zu erkennen und zugleich besonders gefährlich, weil sie auf unser Vertrauen in bekannte Abläufe setzt. Zudem macht die zunehmende Rolle von KI die von Captchas ausgehende Gefahr noch dynamischer und unberechenbarer. Moderne Sicherheitsstrategien müssen diese neuen Angriffsvektoren berücksichtigen, während Unternehmen und Nutzer lernen müssen, selbst bei vermeintlich harmlosen Abfragen ganz genau hinzuschauen.

Markus Cserna ist CTO von Cyan sowie, seit 1. August 2025, auch CEO des Unternehmens.

Anbieter zum Thema

Häufig gestellte Fragen zum Thema (FAQs)

1. Wofür sind Captchas ursprünglich gedacht?

Captchas sollen Menschen von Bots unterscheiden und Missbrauch von Webseiten verhindern – etwa durch automatisierte Registrierungen, Spam oder Angriffe auf Online-Formulare.

2. Wie zweckentfremden Cyberkriminelle Captchas?

Angreifer nutzen Captchas inzwischen als Tarnung: Sie blockieren damit automatische Analysen von Sicherheitslösungen, täuschen Nutzer mit einem falschen Sicherheitsgefühl und lösen im Hintergrund schädliche Aktionen aus.

3. Welche Rolle spielen Captchasin Phishing-Kampagnen?

In Phishing-Mails und gefälschten Webseiten werden Captchas eingebunden, um Seriosität vorzutäuschen. Gleichzeitig wird beim Klick auf das Captcha im Hintergrund Schadcode vorbereitet oder ausgelöst.

4. Wie läuft eine typische Captcha-basierte Cyberattacke ab?

Der Ablauf reicht von einer täuschend echt wirkenden Phishing-Mail über eine gefälschte Captcha-Seite bis hin zur unbemerkten Ausführung von Schadcode, oft durch einen vom Nutzer ausgelösten Schritt wie das Einfügen von Inhalten aus der Zwischenablage.

5. Warum sind diese Angriffe besonders schwer zu erkennen?

Sie greifen auf bekannte Sicherheitsmuster zurück, wirken seriös und blockieren gleichzeitig automatische Analysen. Zudem generiert KI heute täuschend echt wirkende Inhalte und Webseiten, was die Gefahr weiter verstärkt.

6. Welche Schwächen haben klassische Sicherheitssysteme bei solchen Angriffen?

Viele gängige Scanner und Filter scheitern an vorgeschalteten Captchas, da sie keine automatisierten Prüfungen hinter der Hürde durchführen können. So bleibt der Schadcode oft unentdeckt.

7. Wie sollten moderne Sicherheitslösungen reagieren?

Effektive Schutzmaßnahmen müssen dynamisches Verhalten von Webseiten analysieren, verhaltensbasierte Indikatoren erkennen und KI-gestützte Systeme einsetzen, die auch neuartige Angriffsmuster frühzeitig identifizieren können.

8. Was können Unternehmen und Nutzer selbst tun?

Wachsamkeit bleibt entscheidend: Nur Captchas auf vertrauenswürdigen Seiten lösen, keine Berechtigungen oder Downloads auf unbekannten Seiten zulassen, Inhalte aus der Zwischenablage prüfen und verdächtige Vorkommnisse sofort melden. Regelmäßige Schulungen helfen, auch raffinierte Angriffe frühzeitig zu erkennen.