Cyber-Gangster tarnen ihre Web-Seiten mithilfe von Bot-Netzen

Neben dem Spam-Versand und Internet-Attacken haben Cyber-Kriminelle ein weiteres Einsatzgebiet für Bot-Netze erschlossen. In »Fast-Flux-Netzen« werden Computer des Zombie-Netzwerks dazu benutzt, um nach außen hin als Hosts von fragwürdigen Web-Sites aufzutreten.

Dem Einfallsreichtum von Cyber-Gangstern sind offenkundig keine Grenzen gesetzt. Bislang verwendeten sie ferngesteuerte Rechner (»Zombies«) vornehmlich dazu, um über sie Spam- oder Phishing-Mails zu versenden oder von dort aus Angriffe auf andere Rechner oder Web-Sites zu starten.

Neuerdings nutzen sie Bot-Netze, in denen Zombie-Systeme zusammengeschlossen sind, zu einem anderen Zweck: Die gekaperten Rechner dienen wechselweise als Host von Phishing-Web-Seiten oder fragwürdigen Online-Arzneimittelversendern.

»Es werden bereits viele Phishing-Webseiten per Fast-Flux-Netz betrieben«, sagt Thorsten Holz, Informatiker an der Universität Mannheim und Betreiber des Sicherheitsblogs Honeyblog. Gemeinsam mit Jose Nazario vom US-Sicherheitsunternehmen Arbor Networks hat Holz das Phänomen untersucht.

Gekaperter Rechner wird zu Web-Proxy

Das Prinzip der Fast-Flux-Netze ist einfach: Auf einem kompromittierten System wird ein Fast-Flux-Bot installiert, der als Web-Proxy dient. Der Betreiber des Bot-Netzes stellt sicher, dass Domain-Namen seiner illegalen Webangebote mit dem präparierten Computer in Verbindung gebracht werden.

Der Zombie-PC leitet anschließend eingehende Anfragen an den Web-Server der Cyber-Gangster weiter. Dadurch können Sicherheitsexperten im Kampf gegen Bot-Netze den eigentlichen Endpoint-Server schwerer aufspüren. Der vorgeschobene Zombie-Host kann zudem bei Bedarf schnell gewechselt werden.

Allerdings verwenden die Bot-Netz-Betreiber keine beliebigen Heim- oder Firmen-PCs in einem Fast-Flux-Netz: »Die Betreiber suchen sich aus der Masse der infizierten Systeme die interessantesten heraus«, erläutert Holz.

Von den bis zu mehreren 100.000 Zombie-PCs in einem Botnet werden für das Fast-Flux-Netz meist nur einige tausend Rechner genutzt. Dabei handelt es sich in der Regel um Systeme mit einer festen IP-Adresse und einem schnellen Internet-Zugang. Zudem suchen sich die Bot-Netzbetreiber Geräte aus, die möglichst lange mit dem Web verbunden sind.

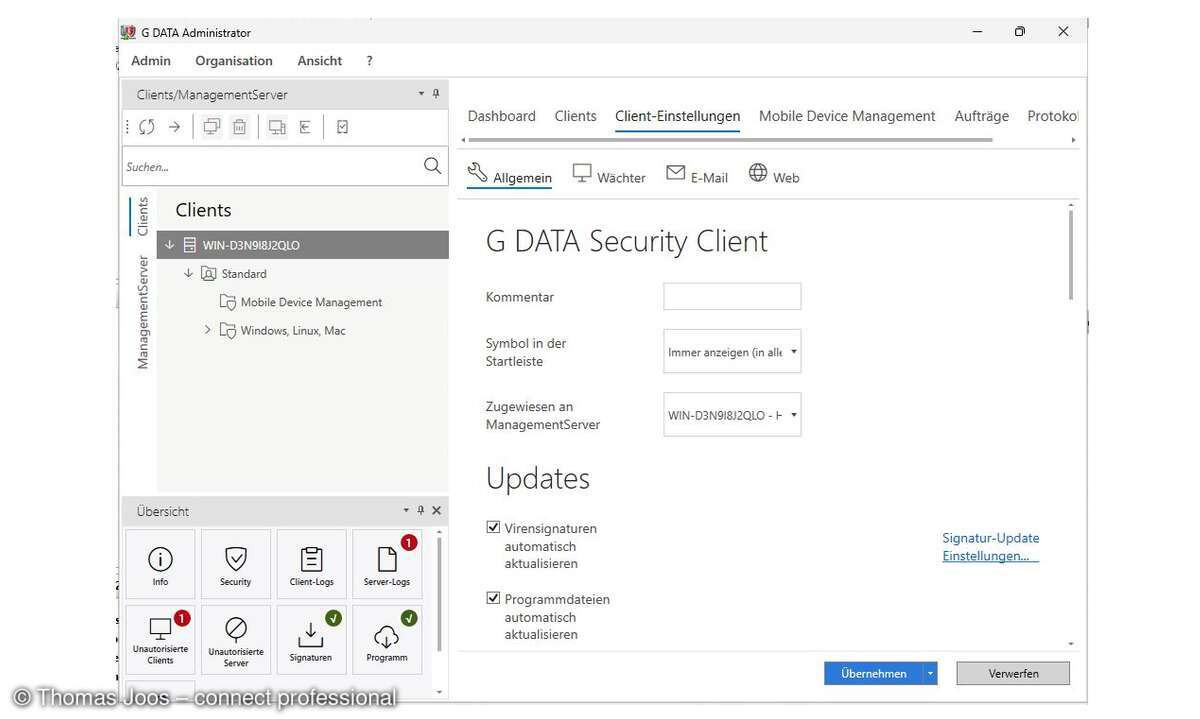

Sicherheitslösungen, wie etwa die von Trend Micro, kämpfen mit einem Reputationssystem gegen gefährliche Webseiten. Dabei werden Domains bewertet und Verbindungen zu verdächtigen Servern blockiert. »Durch einen schnellen Wechsel der Domains lassen sich aber auch reputationsgestützte Sicherheitslösungen umgehen«, erläutert Thorsten Holz.

Einzelnen Bot-Nets sind teilweise mehrere hundert Domain-Namen zugeordnet. Die meisten werden nur wenige Tage genutzt. Oft sind solche Domains monatelang inaktiv, ehe sie in einem Fast-Flux-Netz Verwendung finden.

Daher vermuten die Forscher, dass Bot-Net-Betreiber eine große Zahl von Domains quasi auf Vorrat registrieren, um später neue Namen nach Bedarf zu aktivieren. Der Aufwand, den dieses Verfahren erfordert, rechnet sich offenkundig für die Cyber-Kriminellen.

Weiterführende Informationen zu Fast Flux

Der Domain-Registrar Icann hat in folgendem englischsprachigen White Paper vom März 2008 die Wirkungsweise von Fast-Flux-Netzwerken beschrieben: Advisory on Fast Flux Hosting and DNS.

Das White Paper von Jose Nazario und Thorsten Holz As the Net Churns: Fast-Flux Botnet Observations zur Fast-Flux-Technik und deren Einsatz durch Cyber-Kriminelle

Arbor Networks veröffentlicht auf seiner Web-Seite »Global Fast Flux« aktuelle Daten zu Domains, die in Fast-Flux-Netzen verwendet werden. Die meisten Hosts, die heute (21. Oktober) in einem solchen Verbund vorhanden waren, stammten aus den USA. Auf den Plätzen zwei und drei folgten Russland und Deutschland.