Das undurchdringliche Rechenzentrum

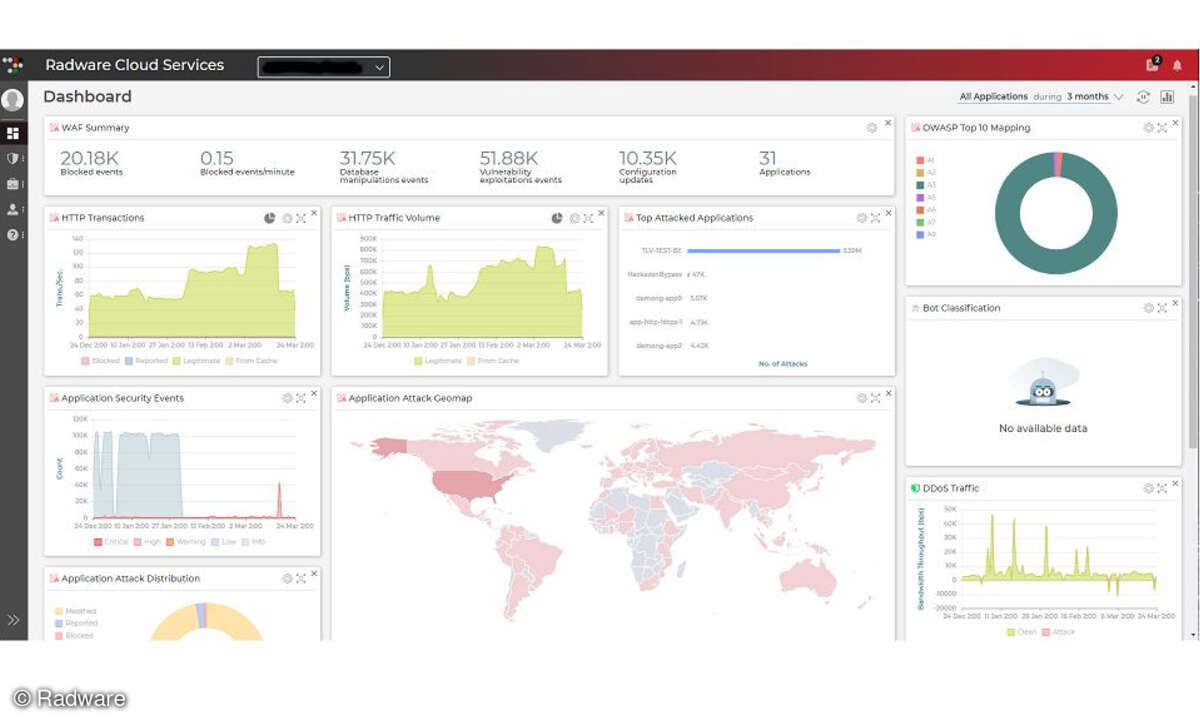

Einer internationalen Umfrage von Trend Micro zufolge verdoppelte sich der Anteil von Unternehmen, die Cloud-basierende Dienste nutzen oder erproben, im Jahr 2012 auf 20 Prozent. Während die geschäftlichen Vorteile des Cloud Computings auf der Hand liegen, bedeutet die Migration von Anwendungen in die Cloud den Verzicht auf Kontrolle in einem mitunter erheblichen Ausmaß.Unter denjenigen Unternehmen, die den Schritt in die Cloud bislang nicht gewagt haben, gaben mehr als die Hälfte Sicherheitsbedenken als - durchaus berechtigten - Grund dafür an. Weiterhin ergab die Studie, dass heute 46 Prozent aller Unternehmen, die bereits auf die Cloud setzen, dabei auf Sicherheitsprobleme stoßen. Viele der bislang unentschlossenen Unternehmen gaben zu verstehen, Cloud-Initiativen kämen für sie nur in Betracht, wenn Service-Provider aggressivere Strategien zum Schutz von Daten verfolgten. Die Herausforderung Unter Gesichtspunkten der Architektur sind mehrstufige Anwendungen, die in traditionellen Rechenzentren und auf lokalen Rechnern ausgeführt werden, einigermaßen sicher. Die Migration dieser Anwendungen in die Cloud bedeutet, sie über verschiedene Rechenzentren, LANs und WANs zu verteilen, sodass die Daten sichtbarer und damit verstärkt Bedrohungen ausgesetzt werden. Angesichts der Vielzahl von Malware-Bedrohungen wie Viren, Würmern, Trojanern, Rootkits, Spyware und Scareware-Scams sind Cloud-Service-Provider daher in der Pflicht, ihre Dienste zu sichern und deren Leistungsfähigkeit zu garantieren. Denn solche böswilligen Eingriffe können den Betrieb von Rechnern beeinträchtigen und Daten für Bedrohungen wie DDoS-Angriffe (Distributed Denial of Service) anfälliger machen, die sich in Form von Leistungseinbußen und Zugriffsbeschränkungen zeigen. Die Cloud bietet gleich mehrere Angriffsflächen: "Hintertüren" in Anwendungen mit Komponenten auf verschiedenen Servern in einem oder mehreren Rechenzentren, die über Netzwerke miteinander verbunden sind, auf die über das Internet ode