DDoS per DNS

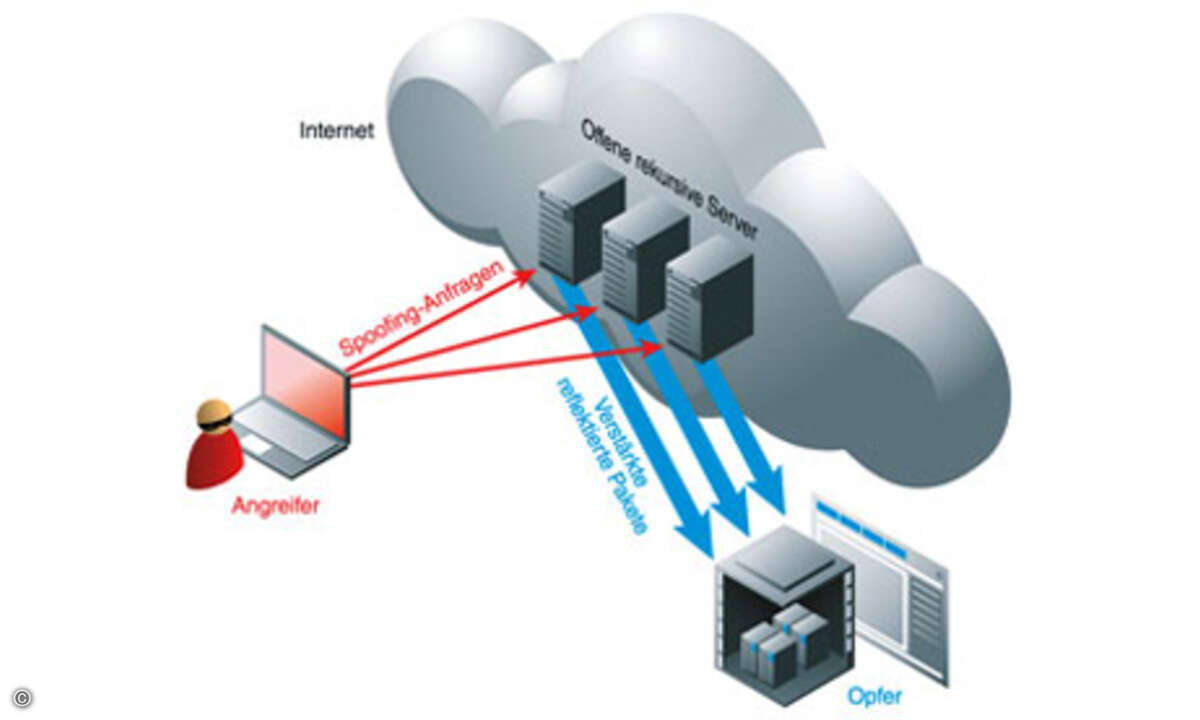

Das Domain Name System (DNS) hat sich zu einem leichten Ziel entwickelt, um Netzwerke anzugreifen - denn es ist überall vorhanden und meist nicht gut gesichert. Das liegt daran, dass DNS einer der wenigen Dienste ist, der fast überall durch die Firewall darf. Die UDP-Basis des Protokolls ermöglicht zudem Spoofing.Innerhalb der umfassenden Gruppe von Angriffen via DNS sind besonders DDoS-Angriffe (Distributed Denial of Service) auf dem Vormarsch: 2013 war mehr als ein Drittel der Unternehmen von DDoS-Angriffen auf DNS-Server betroffen. Solche DDoS-Angriffe finden mithilfe der unternehmenseigenen DNS-Infrastruktur statt - und sind im Prinzip recht einfach umzusetzen. So versenden Angreifer Anfragen an Name-Server im Internet, die wiederum Antworten zurücksenden. Dafür verwenden sie selbstverständlich nicht ihre eigene IP-Adresse, sondern die ihres Ziels. Da DNS-Anfragen verbindungslos über UDP (User Datagram Protocol) gesendet werden, sind sie sehr leicht zu fälschen. Bildlich gesprochen: Den Absender einer DNS-Anfrage zu verschleiern, ist ebenso einfach, wie einen falschen Absender auf eine Postkarte zu schreiben. Diese Vorgehensweise lohnt sich allerdings kaum, wenn lediglich eine einzelne Anfrage verschickt wird - denn das würde noch lange nicht ausreichen, um ein Ziel tatsächlich zu überlasten. Möchte der Angreifer wirklich großen Schaden anrichten, muss er sein Sendevolumen vergrößern, damit auch ein entsprechend großes Antwortvolumen zurückkommt. Dies ist mit der Einführung des DNSSEC-Standards (DNS Security Extensions) im Jahr 1999 sogar noch einfacher geworden: Nun können auf UDP basierende DNS-Nachrichten große Datenmengen transportieren. Während die meisten Anfragen kleiner als 100 Bytes sind, können Antworten eine Größe von bis zu 4.096 Bytes aufweisen. Zuvor waren Antworten dieser Größenordnung eher selten, heute sind diese Mengen wegen der mittels DNSSEC gespeicherten kryptografischen Schlüssel und digitalen Signaturen im Namen dagegen alltäglich. Konkret